記事公開日

最終更新日

【Azure Securiy】初心者必見!Azureセキュリティ入門編!

はじめに

最近では、弊社で取り扱う案件としてもAzureをはじめとしたパブリッククラウドの利用に関わるものが大変多くなってきました。

パブリッククラウドは柔軟性のある拡張やすぐに利用を開始できる点といったメリットが多くありますが、適切な制御を行わないとデータ漏洩やサービス停止などのセキュリティリスクが多く潜んでいます。

弊社のお客様でもAzure上で社内システム移行やAI関連サービスを検証してみたけど、、、本番環境の利用開始してもセキュリティ対策大丈夫だっけ??と悩まれていることも増えてきております。

本ブログでは改めて、Azureを初めて利用する方やAzureではすぐに入れられるセキュリティ対策ってなんだっけ??と思っている方向けに代表的なAzure上のセキュリティ対策や具体的な設定方法をシリーズでご案内します!

※ 本ブログではAzure上で作成したリソースのセキュリティ対策を記載しています。

Azure Portalログイン時に利用されるEntraID条件付きアクセスや多要素認証は実装済みの前提となります。

予めご了承ください。

Entra ID関連のセキュリティ対策は、今後、別ブログでご案内予定となりますので、おたのしみに!

そもそもAzureセキュリティ対策がなぜ必要なのか

そもそも、Azureを利用する際にセキュリティ対策がなぜ必要なのでしょうか?

その理由としては、下記のような技術進歩や攻撃者のレベルアップ等の背景から特にクラウドセキュリティの重要度は増してきていることからとなります。

1. クラウド環境の利便性とリスク

パブリッククラウドは、柔軟性やスケーラビリティ、コスト効率の高さなど、多くの利点を提供します。しかし、その反面、従来のオンプレミス環境とは異なるセキュリティリスクも多数存在します。

特に、クラウド環境では、データがインターネットを介してやり取りされるため、適切なセキュリティ対策を講じないと、データ漏洩や不正アクセスのリスクが高まります。

2. ビジネス損失のリスク

セキュリティ対策を怠ると、重大なビジネス損失を招く可能性があります。例えば、顧客データの漏洩やサービスの停止は、企業の信頼を失わせ、経済的な損失を引き起こします。

特に、ランサムウェアやDDoS攻撃、フィッシング詐欺などのサイバー攻撃は、企業にとって大きな脅威となります。

3. AI時代におけるセキュリティの重要性

AI技術の進化に伴い、AIシステムを狙ったサイバー攻撃が増加しています。AIを活用する企業は、データの保護とシステムの安全性を確保するために、強固なセキュリティ対策が必要です。

AIシステムが攻撃されると、データの改ざんや不正利用が発生し、ビジネスに深刻な影響を与える可能性があります。

4. 責任共有モデル

Azureは「責任共有モデル」に基づいて運用されています。これは、クラウドプロバイダーとユーザーがそれぞれの責任範囲を持ち、セキュリティを確保するモデルです。

Azureはインフラやネットワークの保護を担当しますが、ユーザーは自身のデータ、アプリケーション、およびアイデンティティのセキュリティを管理する必要があります。

具体的なAzureのセキュリティ対策案

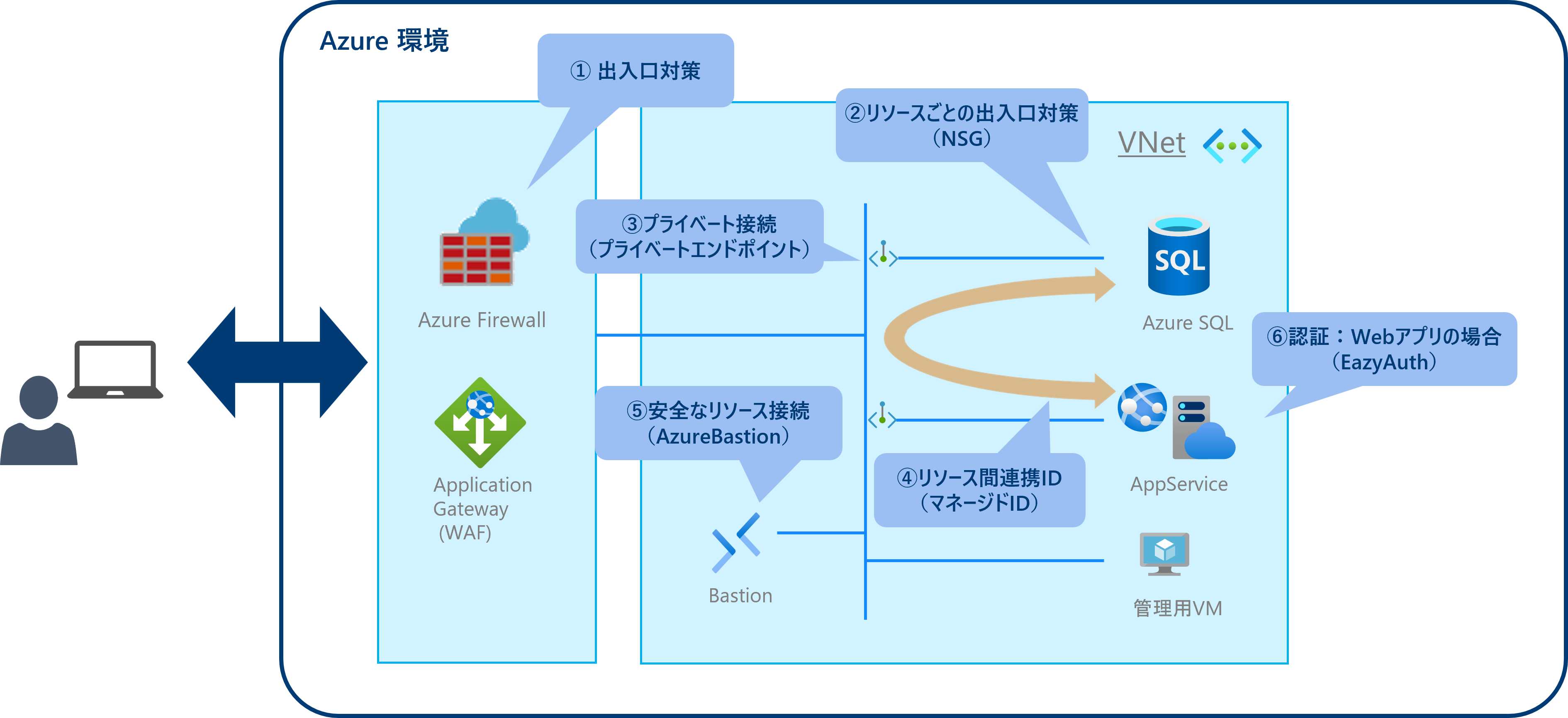

それでは、早速ですが、Azureですぐに導入できるセキュリティ対策の代表的なものを6つご案内いたします!今回は下記のような一般的なWebアプリとDBをAzure上で利用する場合を例に、構成可能なAzureのセキュリティ対策を案内いたします。

1.出入口対策:ネットワークセキュリティ(Azure Application Gateway / Azure Firewall)

Azure Application Gateway や Azure Firewall は、Azure上の出入口対策に利用されるリソースとなります。特定の場所からの接続制限やフィルタリングを利用することでネットワークセキュリティを強化することが可能となります。

そのほかにアクセス元からどのようなプロトコルでアクセスしてきたかなどのトラフィックの監視・分析等を行うことが可能です。

<利用シーン>

・外部からのアクセスがあるリソースに対しての通信制御を行い、内部ネットワークを保護する必要がある場合に利用します。

・Azure環境から外部にアクセスする際に必要な通信のみを縛るときにも利用します。

<どんなセキュリティ強化が可能??>

悪意のあるアクセスを防ぎ、ネットワーク全体のセキュリティを強化します。

特に、アプリケーション層のフィルタリングや脅威インテリジェンスを活用した高度な脅威防御が可能です。

2.リソースの出入口対策:ネットワークセキュリティ(NSG)

ネットワークセキュリティグループ(NSG)は、仮想ネットワーク内のトラフィックをフィルタリングし、特定のルールに基づいてアクセス制御を行うことが可能です。<利用シーン>

仮想ネットワーク内の特定のリソースやサブネットに対して、細かいアクセス制御が必要な場合に利用します。

<どんなセキュリティ強化が可能??>

インバウンドおよびアウトバウンドトラフィックを制御することで、ネットワーク内のリソースを保護し、不正アクセスを防ぐことが可能です。

3.リソース間のプライベート接続:プライベートエンドポイント

プライベートエンドポイントは、仮想ネットワーク内のプライベートIPアドレスを使用して、リソース間をプライベート接続で安全にアクセスすることが可能なネットワークセキュリティとなります。イメージとしては社内のネットワークに接続したもののみがファイルサーバーにアクセスできるようなプライベート環境を構築することができる機能となります。

<利用シーン>

自社とAzure環境をVPNやExpressRouteで結んでおり、Azure環境へインターネットを経由せずにAzureサービスにアクセスする必要がある場合に利用します。

<どんなセキュリティ強化が可能??>

データの安全な転送が可能になり、インターネットを介さないため、データ漏洩のリスクを減少させることが可能です。

4.認証(Webアプリの場合):EasyAuth

EasyAuthは、Azure App Serviceに組み込まれた認証機能で、最小限のコードでユーザー認証を実現します。構築したWebアプリにアクセスする際にユーザーIDによる認証を加えることで必要なユーザーのみがアクセス可能になります。

<利用シーン>

WebアプリケーションやAPIに対して、簡単に認証機能を追加したい場合に利用します。

<どんなセキュリティ強化が可能??>

ユーザー認証を強化し、不正アクセスを防止します。

複数のIDプロバイダー(Azure AD、Google、Facebookなど)に対応しており、シングルサインオン(SSO)も簡単に実現できます。

5.リソース間連携ID:マネージドID

AzureのマネージドIDは、Azureリソースに対してIDを作成することで他のAzureサービスにアクセスする際にキー情報等を利用しなくてよくなるセキュリティ機能となります。開発者は秘密情報や資格情報を管理する必要がなくなります。

マネージドIDを利用することで必要な権限で必要なリソースだけがアクセスできるように制限をかけることが可能となります。

<利用シーン>

Azureリソース(例:仮想マシン、App Service)が他のAzureサービス(例:Azure Key Vault、Azure Storage)にアクセスする必要がある場合に利用します。

<どんなセキュリティ強化が可能??>

資格情報の管理不要(マネージドIDを利用することで、資格情報をコードに埋め込む必要がなくなり、セキュリティリスクが減少可能)となります。

自動的な資格情報のローテーション(Azureが資格情報を自動的に管理・ローテーションするため、手動での管理ミスを防ぐことが可能)が可能となります。

≪マネージドIDの種類≫

マネージドIDは2つ種類が存在し、下記のような特徴があります。

必要に応じてどちらのIDを利用するか検討が必要となります。

・システム割り当てマネージドID

特定のAzureリソースに直接割り当てられ、そのリソースのライフサイクルに連動します。リソースが削除されると、マネージドIDも自動的に削除されます。

・ユーザー割り当てマネージドID

独立したAzureリソースとして作成され、複数のAzureリソースに割り当てることができます。これにより、複数のリソース間で同じIDを共有できます。

6.安全なリソース接続:Azure Bastion

Azure Bastionは、仮想ネットワーク内の仮想マシンに対して、安全なRDPおよびSSH接続を提供するフルマネージドPaaSサービスです。<利用シーン>

仮想マシンに対して、安全にリモートデスクトップやSSH接続を行いたい場合に利用します。

<どんなセキュリティ強化が可能??>

仮想マシンにパブリックIPアドレスを必要とせず、RDPやSSHポートを外部に公開しないため、ポートスキャンや不正アクセスから保護されます。

今後の予定とまとめ

今回はAzure上で利用可能なセキュリティ対策方法について概要をご案内いたしました。

もちろん、今回案内したものだけがすべてではありませんが、本ブログを参考Azure導入する際は自社に必要なセキュリティ対策の検討の助けになってくれればうれしく思います。

次回以降は本ブログで取り上げた製品の機能説明や実際の導入方法・事例等をご案内できればと思います。

おたのしみに!

QESでは、今回取り上げたAzure関連サービスとして「Microsoft Azure 導入・運用支援」「AIチャットボット構築サービス」等でシステム導入のお手伝いをしております。

それ以外でも様々なアプリケーションの開発・導入を行っております。

提供するサービス・ソリューションにつきましては こちら に掲載しております。

システム開発・構築でお困りの問題や弊社が提供するサービス・ソリューションにご興味を抱かれましたら、是非一度 お問い合わせ ください。

※このブログで参照されている、Microsoft、Azure OpenAI、その他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。

※その他の会社名、製品名は各社の登録商標または商標です。