記事公開日

最終更新日

【Netskope】シャドーAIが使われているか探ってみた!①

はじめに

本記事では、IT部門の目の届かない場所でAIが利用される「シャドーAI」のリスクと、危険なAIツールの見分け方について解説します。

1. シャドーAIの脅威

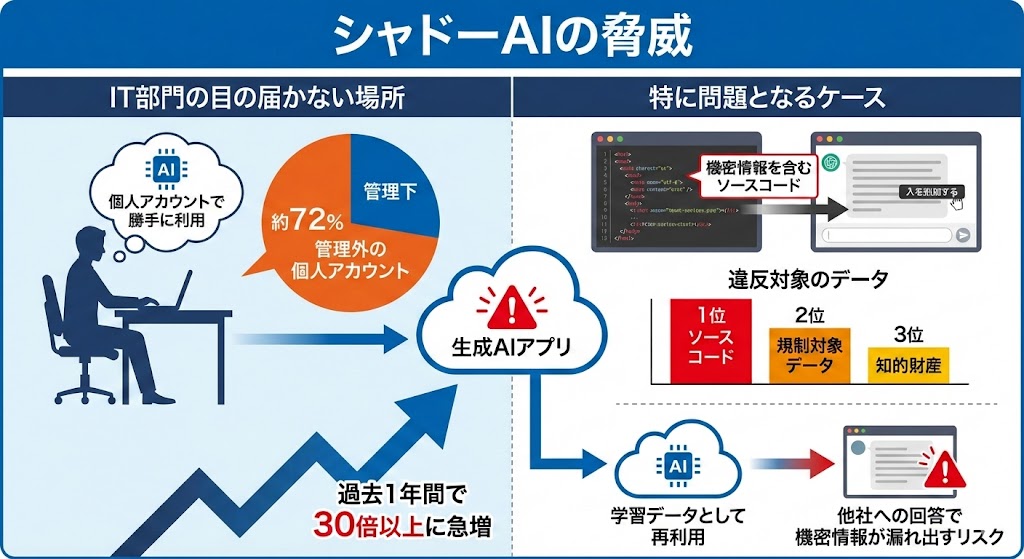

IT部門が把握・管理していない場所で、従業員が個人アカウントを用いて勝手にAIを利用する「シャドーAI」が深刻なリスクとなっています。

Netskopeの最新レポート(※)によると、企業内における生成AI利用の約72%が、こうした管理外の個人アカウントによるものだという実態が明らかになりました。

つまり、多くの企業でAI利用の大部分が「ブラックボックス化」しているのです。

特に問題視されているのが、プログラミング支援AIなどに「機密情報を含むソースコード」をそのまま貼り付けてしまうケースです。

実際、生成AIへのデータ送信において、ポリシー違反として検知された対象のトップ3は以下の通りです。

-

ソースコード(最多の違反対象)

-

規制対象データ

-

知的財産(IP)

驚くべきことに、生成AIアプリへ送信される平均データ量は、過去1年間で30倍以上に急増しました。

一度AIに読み込ませたデータが「学習データ」として再利用された場合、「他社のユーザーへの回答」として自社の機密情報が漏れ出してしまうという、従来のサイバー攻撃とは異なる新たなリスクを孕んでいます。

(※)出典:Netskope Cloud and Threat Report: Generative AI 2025

2. AIが変えた攻撃のかたち

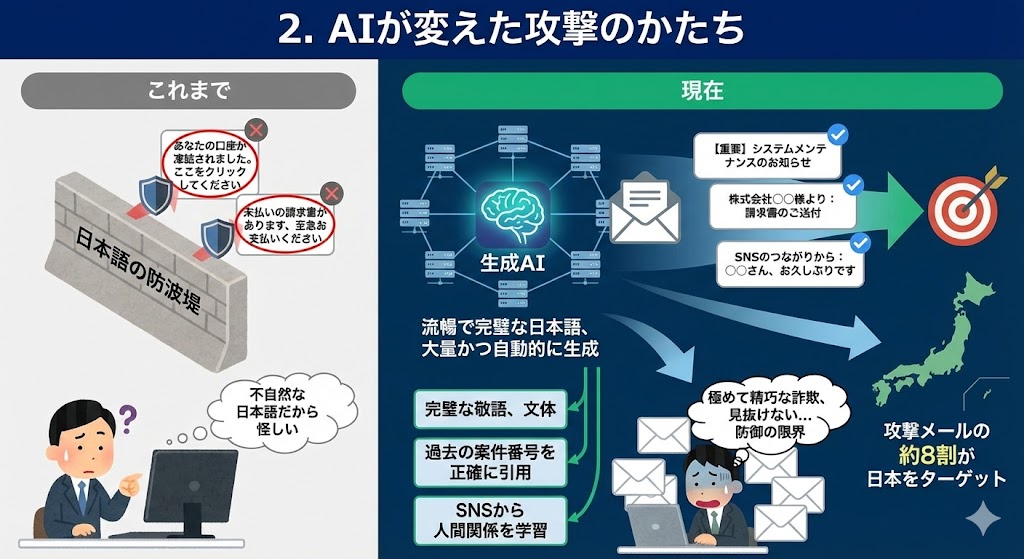

これまで、日本企業は「不自然な日本語」のおかげで、多くのフィッシングメールを見破ることができていました。

いわゆる「日本語の防波堤」です。 しかし現在、攻撃メールの約8割が日本をターゲットにしているとも言われています。

これは、生成AIによって「流暢で完璧な日本語」のフィッシングメールを、大量かつ自動的に生成できるようになったためです。

最近の攻撃者はAIを使い、完璧な敬語や文体でメールを作成します。

過去の案件番号を正確に引用したり、SNSから人間関係を学習してターゲットを騙したりすることもあります。

以前は「日本語が変だから怪しい」と見抜けていた攻撃が、極めて精巧な詐欺へと進化しており、従業員個人の判断やリテラシー教育だけでは防御の限界を迎えています

3.「危ないAI」を自動で見抜く!Netskope CCIの活用

世の中には何千ものAIアプリが存在しますが、どれが安全でどれが危険かを人力で一つずつ調べるのは不可能です。

そこで役立つのが、Netskope独自の評価指標「CCI(クラウド信頼度評価)」です。

CCIは、以下の7つの項目(プロファイル)でアプリを客観的にスコアリングします。

- 認定と基準 : PCI-DSSやISO27001などの取得状況

- データ保護 : 暗号化強度やデータの分離状況

- アクセス制御 : SSO連携や多要素認証の有無

- 監査証跡 : ログ取得が可能か

- 災害復旧と事業継続性 : バックアップや復旧体制

- 法律とプライバシー : データの所有権やGDPR対応

- 脆弱性および悪用 : 過去の漏洩履歴など

このCCIを活用することで、管理者が一件ずつ調査することなく、リスクの高いアプリを自動的に識別・制限することが可能になります。

次回の記事では、このCCIを用いて具体的にどのように危険なAIを抽出し、制御をかけるのか、その設定手順について詳しく解説します。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

Netskopeのライセンス販売から初期導入支援まで、幅広くサポートしております。

「自社のシャドーAI利用状況を可視化したい」といったご要望がございましたら、こちらからお問合せ下さいませ。

※本ブログに記載されているNetskope製品は、Netskope, Inc.の商標または登録商標です。

::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::