記事公開日

最終更新日

Azure環境にFortiGate-VM構築してみた

はじめに

DXソリューション営業本部の稲川です。

昨今、パブリッククラウドに対してのネットワークセキュリティに関心を持たれている企業様も多いかと思います。

Azure上でセキュリティを確保する際、最初に思い浮かぶのはAzure Firewallですが、他の選択肢として、IPS/IDS、SSLインスペクション、リアルタイム脅威保護などのセキュリティ機能を持ち、VPNゲートウェイとしても使用できる次世代ファイアウォール(NGFW)があります。

今回は、Azure環境にFortiGate-VM 次世代ファイアウォール(NGFW)を構築を行い、VPNクライアントを使用してAzure環境に接続してみました。

FortiGate-VM 次世代ファイアウォール構築してみた

早速ですが、構築していきたいと思います。

本作業では、一部FortiGateのポリシーは設定するもののセキュリティや冗長性については考慮せず、基本デフォルトの設定で構築を行います。

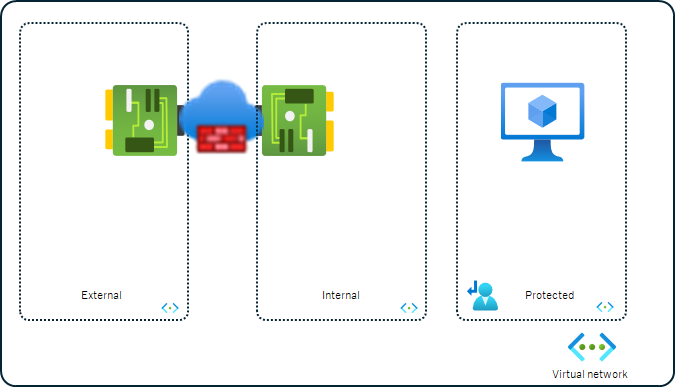

簡易ではありますが、下図が構成イメージとなります。

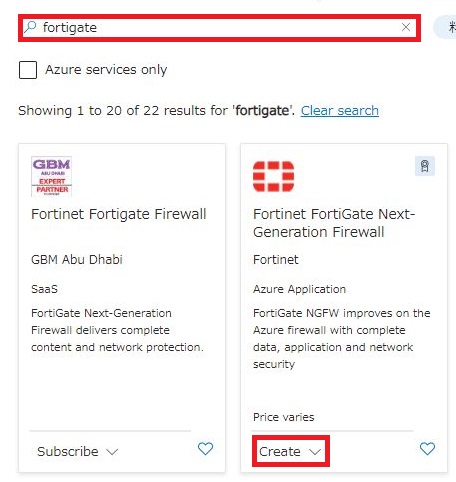

Marketplace

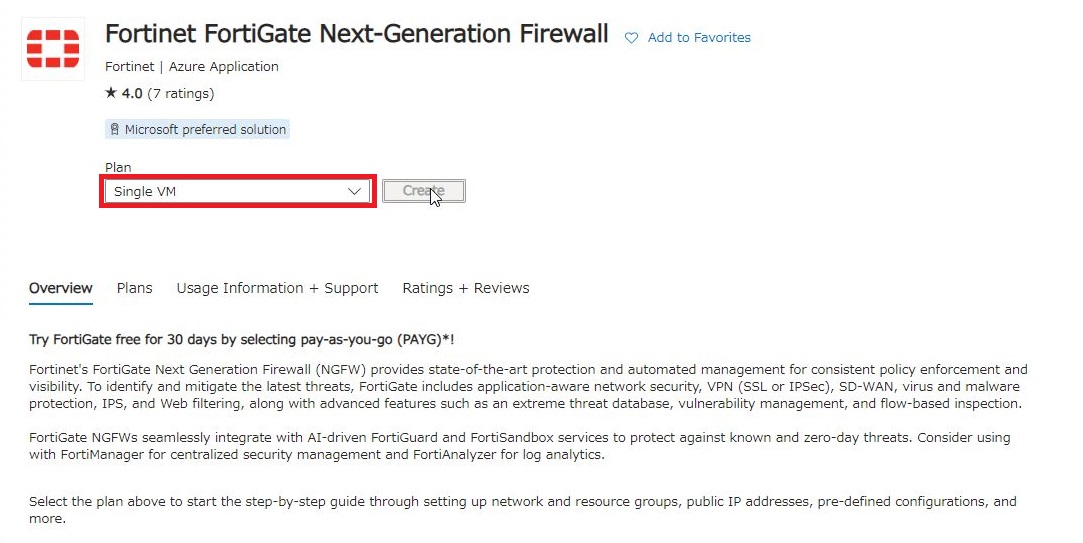

まず、Marketplaceより、「FortiGate」と検索し、Fortinet FortiGate Next-Generation Firewallを選択します。

検証での作成となりますので Single VMで作成を行います

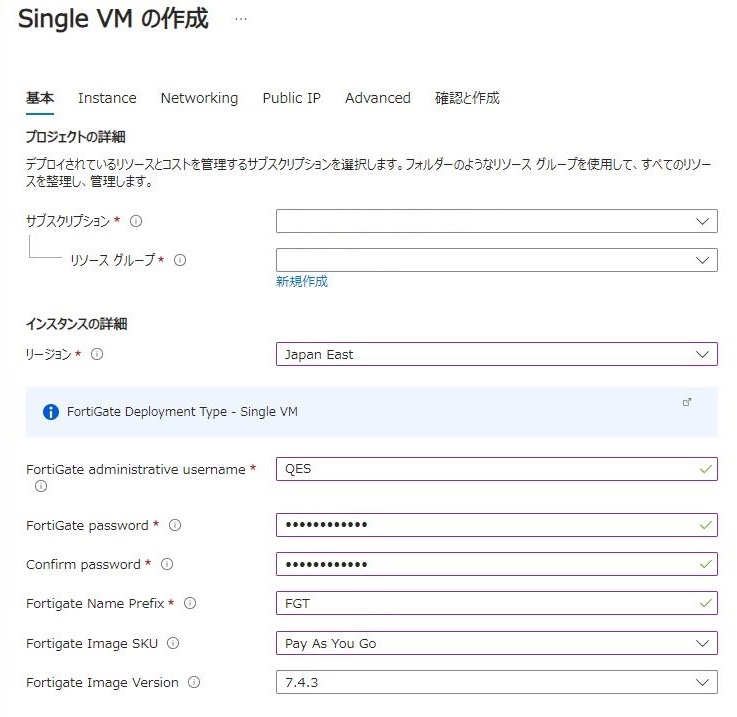

基本

FortiGateのユーザーおよびパスワード・バージョンの設定をします。

Try FortiGate free for 30 days by selecting pay-as-you-go (PAYG)*!

(従量課金(PAYG)*を選択すると、FortiGateを30日間無料でお試しいただけます!)

Pay As You Goを選択すると、30日間無料試用版を使用出来ますでこちらを選択します。

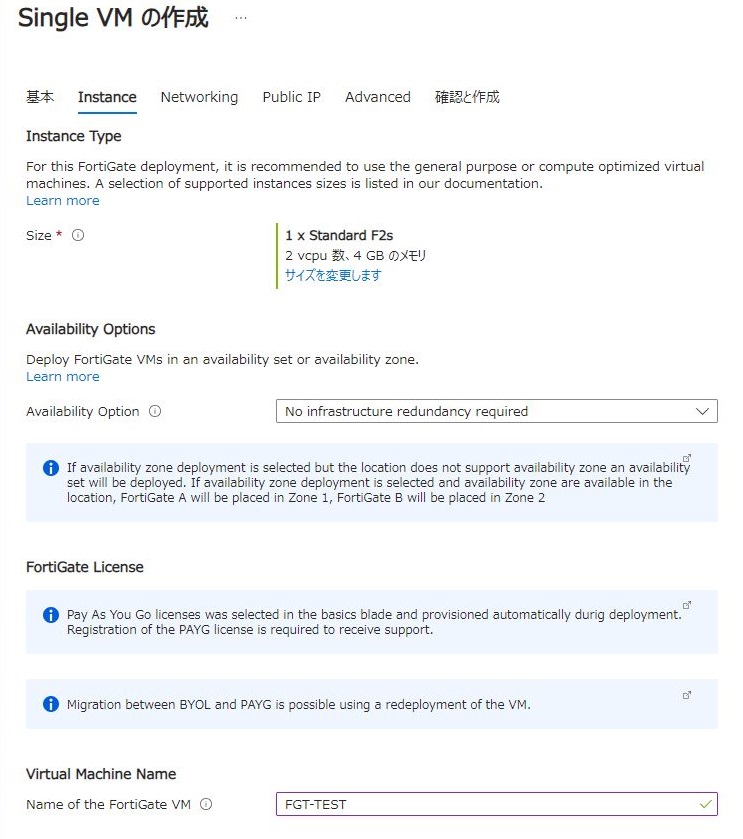

Instance

今回は、1 x Standard F2s・冗長構成なしで構築致します。

FortiGate VMに任意の名前を設定します。

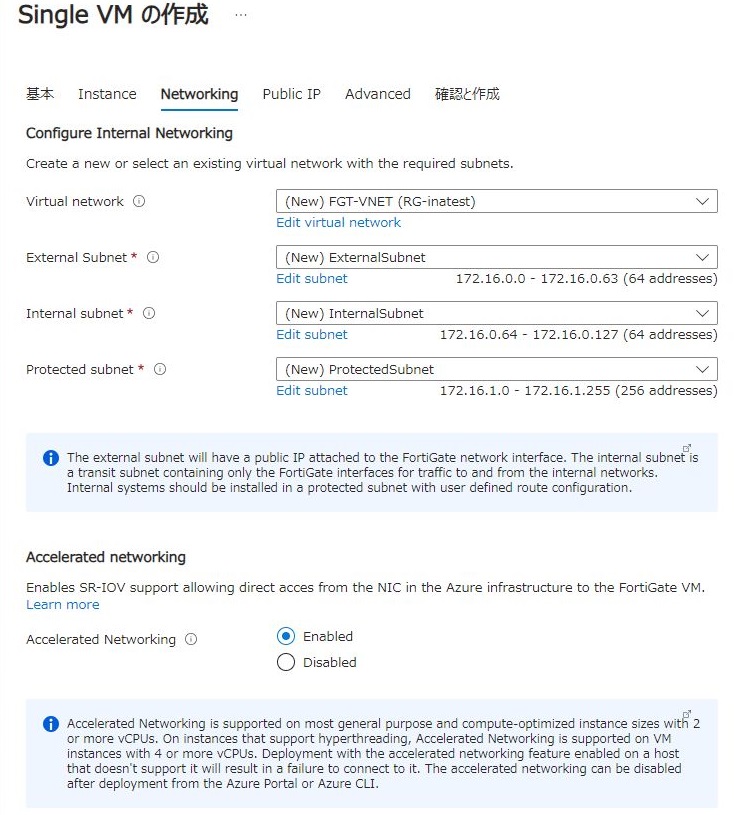

Network

新規ですべて構築致します。

下記3つのサブネットが必須となるが、既存Vnetも使用可能です。

必要に応じて、高速ネットワークを有効にします。(※特定のインスタンスのみ使用可能)

サブネット概要

External Subnet:外部サブネット

Internal Subnet:内部サブネット

Protected Subnet:サービスのデプロイに使用される保護サブネット

PublicIP

新規で構築いたしますが、接続されていない既存のパブリックIPアドレスを使用することも出来ます。

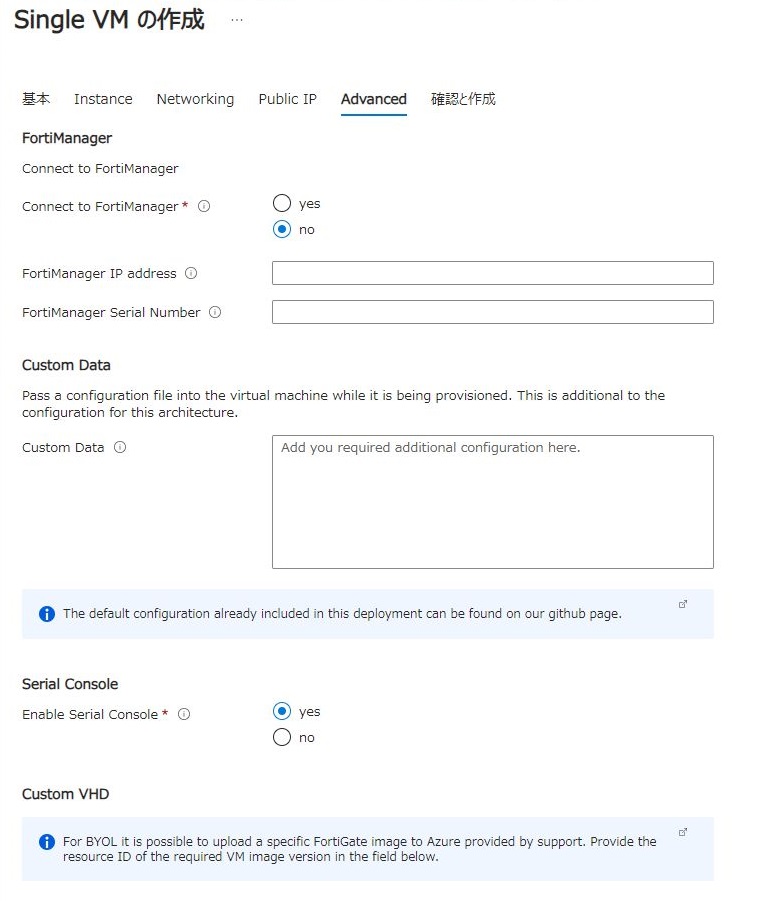

Advanced

Advancedの項目については必要に応じて構成を行います。

今回は特に設定はせず完了。

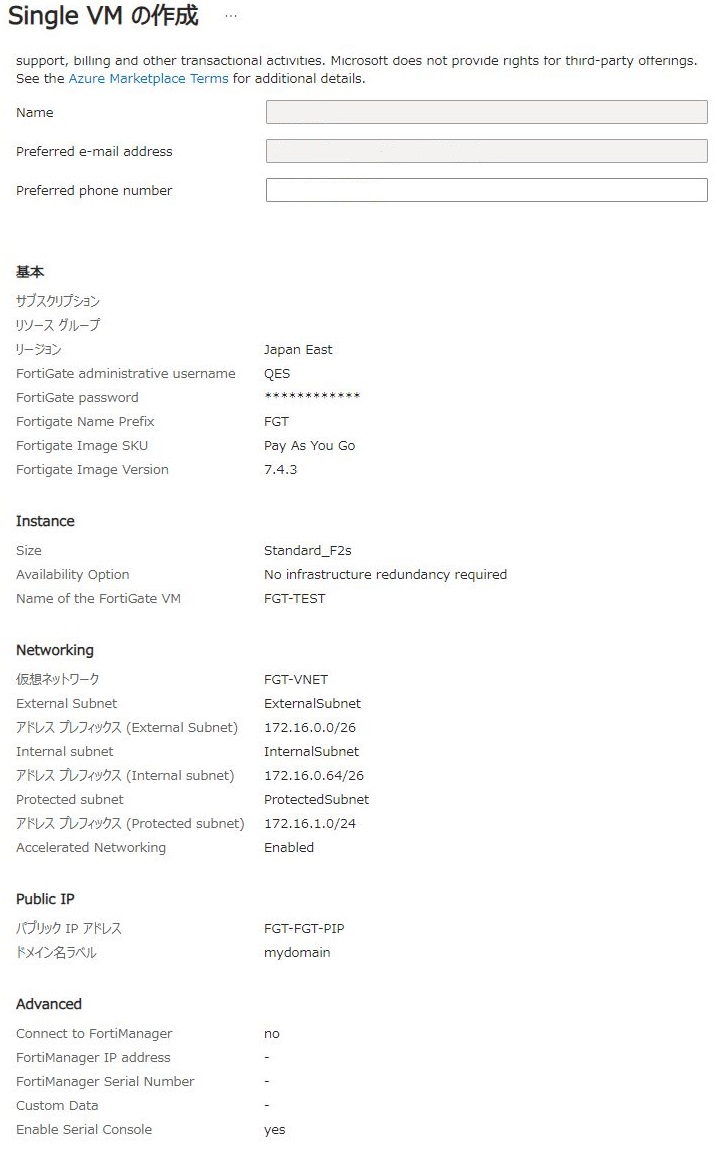

デプロイ

設定確認を行い、デプロイします。

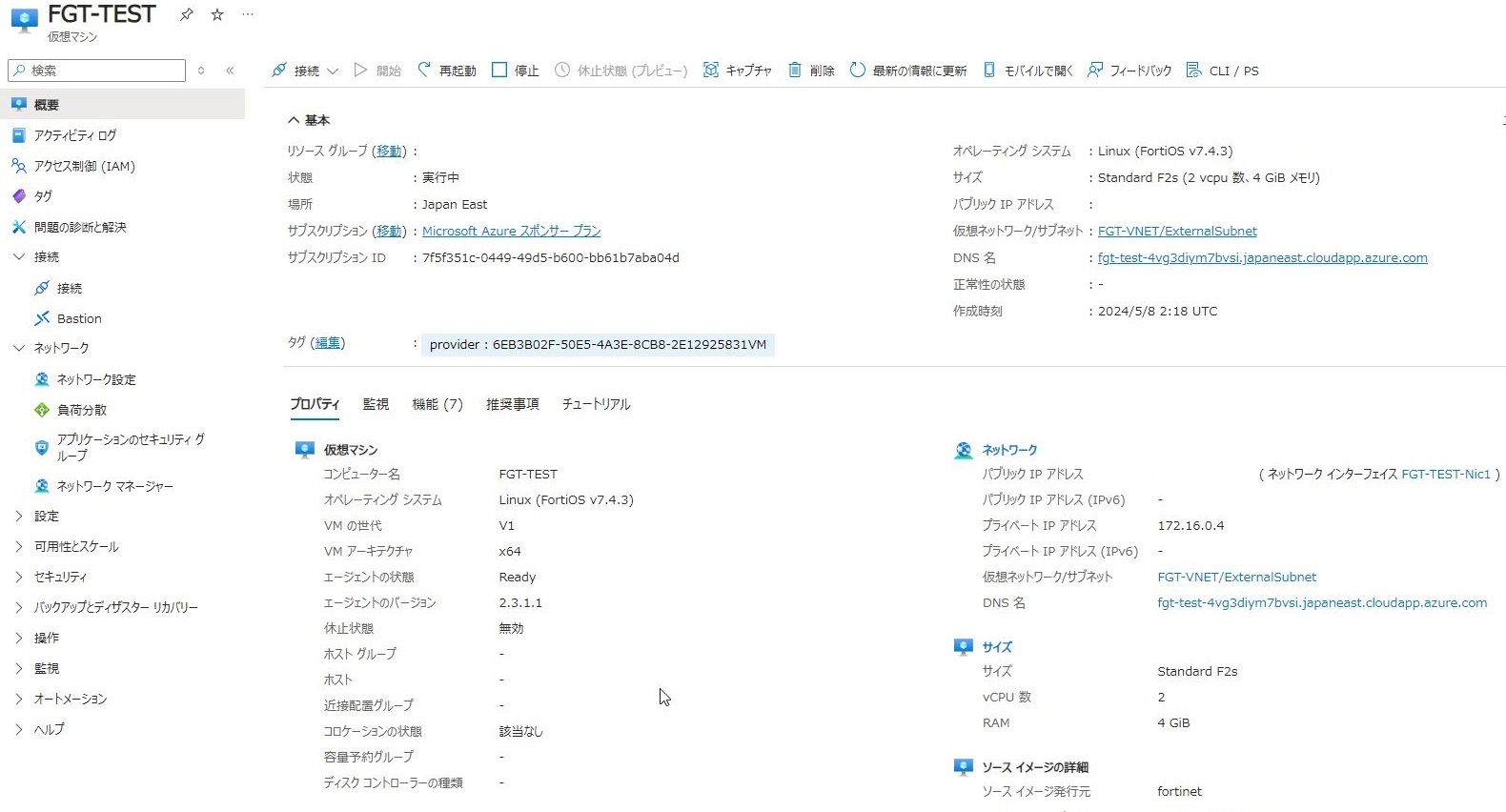

構築が完了すると下記リソースが作成されます。

FortiGate-VMの状態

NSG

初期値ではすべて解放されていますので今回はこのままですが、

実運用を行う場合は設定が必要になります。

FortiGateへアクセス

FortiGate-VMに設定されているパブリックIPに対してWebブラウザ、またはSSHで接続します。

今回はWebブラウザで接続します。

https://{パブリックIPアドレス}

アクセスが完了し、基本設定で設定を行ったアカウントでログインを実施します。

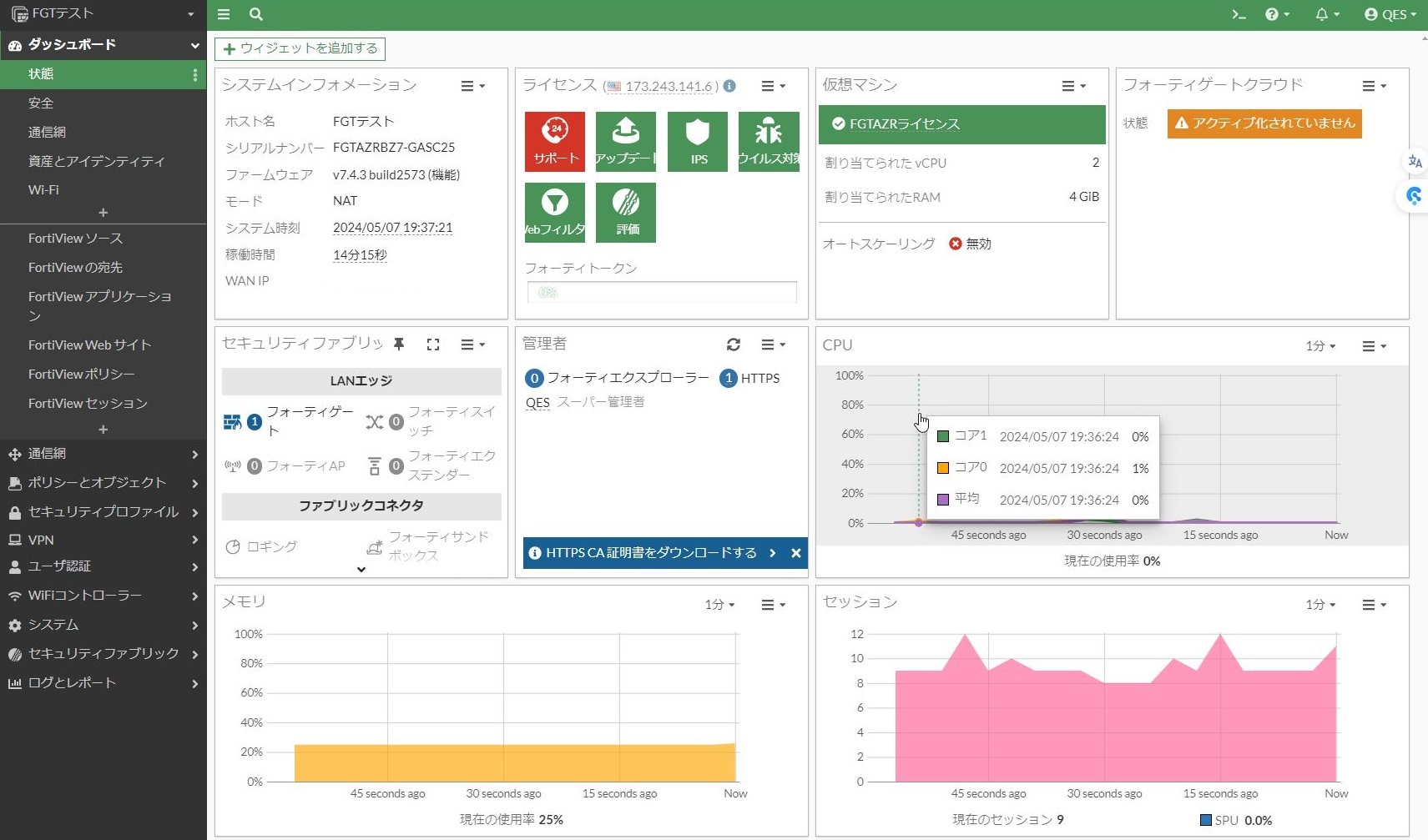

見慣れたFortiGateのWebUIが確認出来ました。

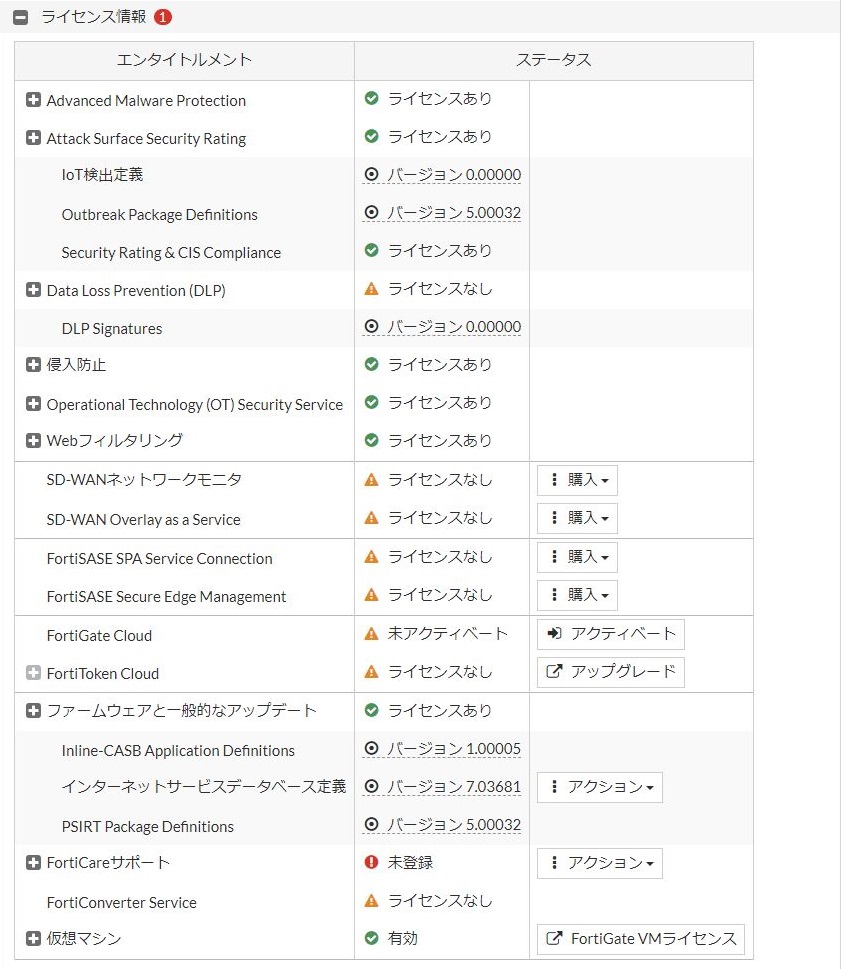

Pay as you goは、UTPバンドル付きのFortiOSが提供されているので

IPSやWebフィルタリング等のライセンスは認証されている状態が確認出来ます。

FortiClientを使用してAzure環境へ接続してみた

FortiGateへFortiClientを用いて接続してみます。

まず、FortiGateのVPN設定を行っていこうと思います。

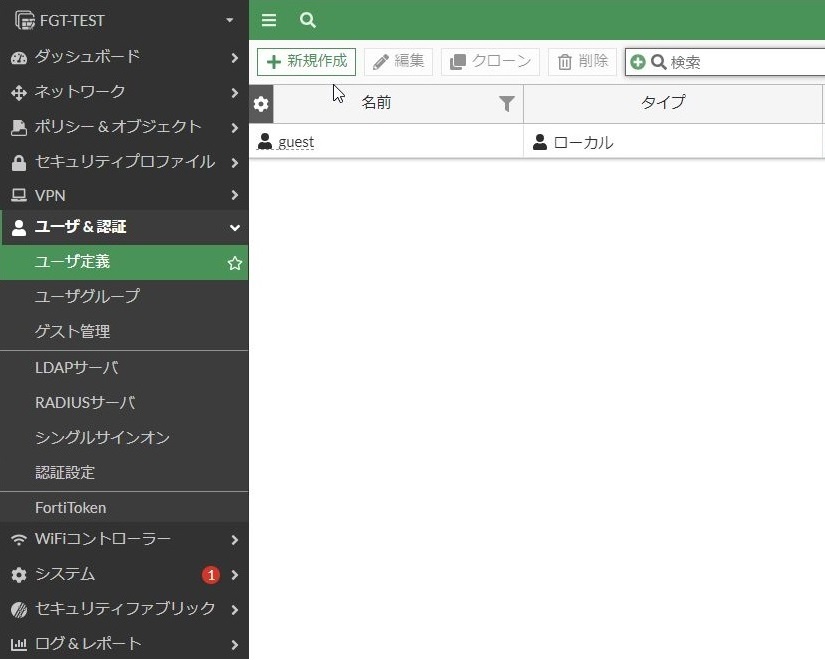

ユーザ作成

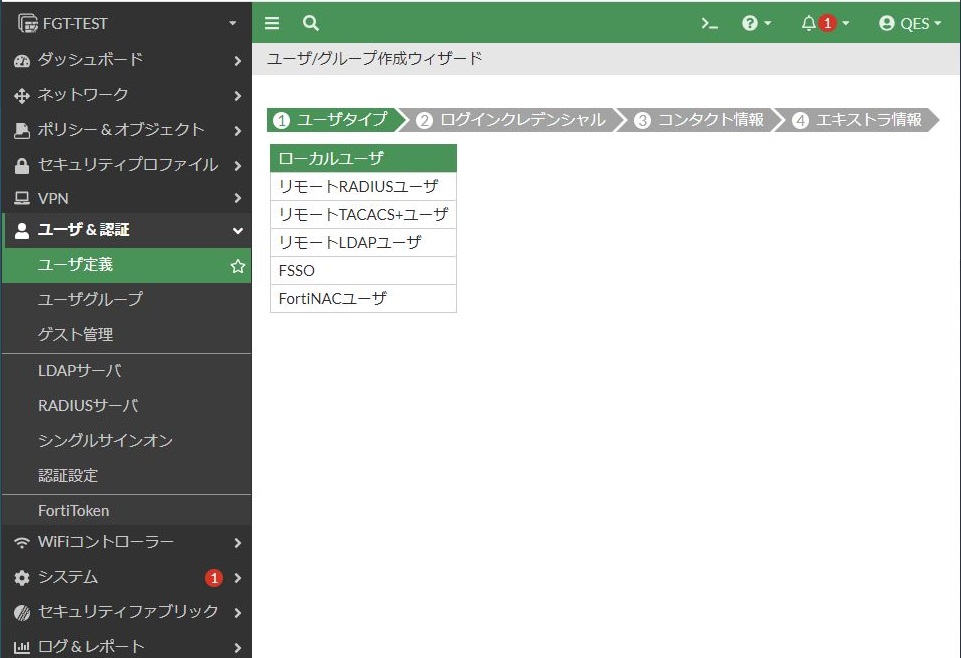

左ペイン:[ユーザ&認証]-[ユーザ定義]より新規ユーザーを作成します。

ユーザタイプ

ローカルユーザに設定します。

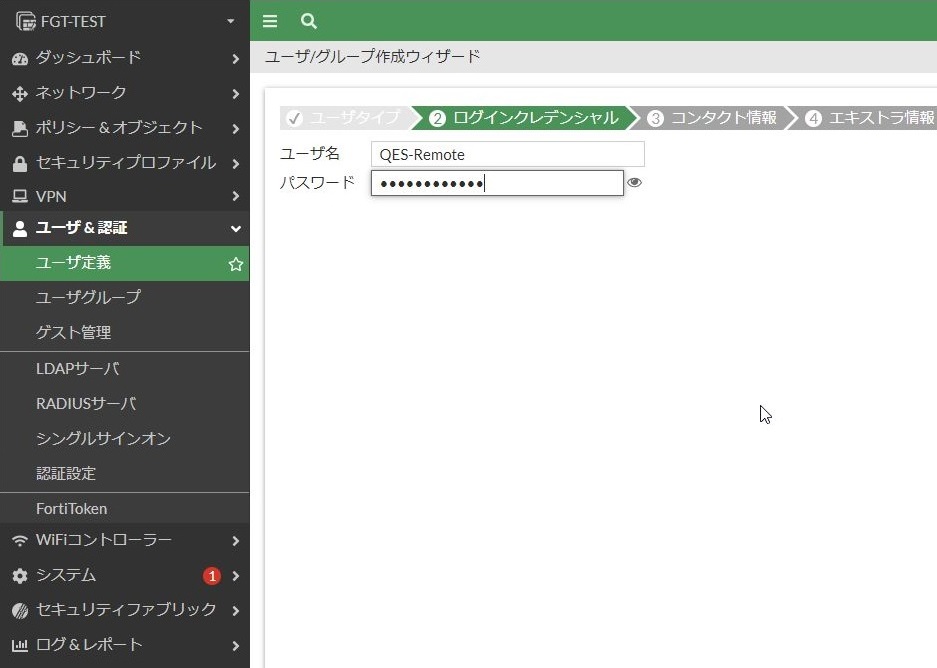

ログインクレデンシャル

任意のユーザー名、パスワードを設定します。

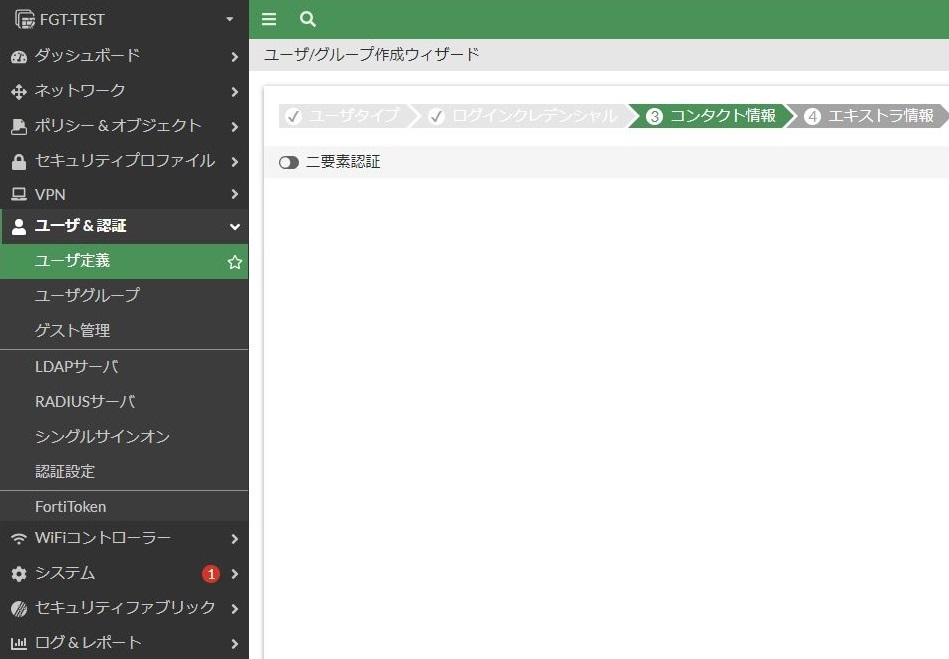

コンタクト情報

今回二要素認証を設定しないのオフまま次へ。

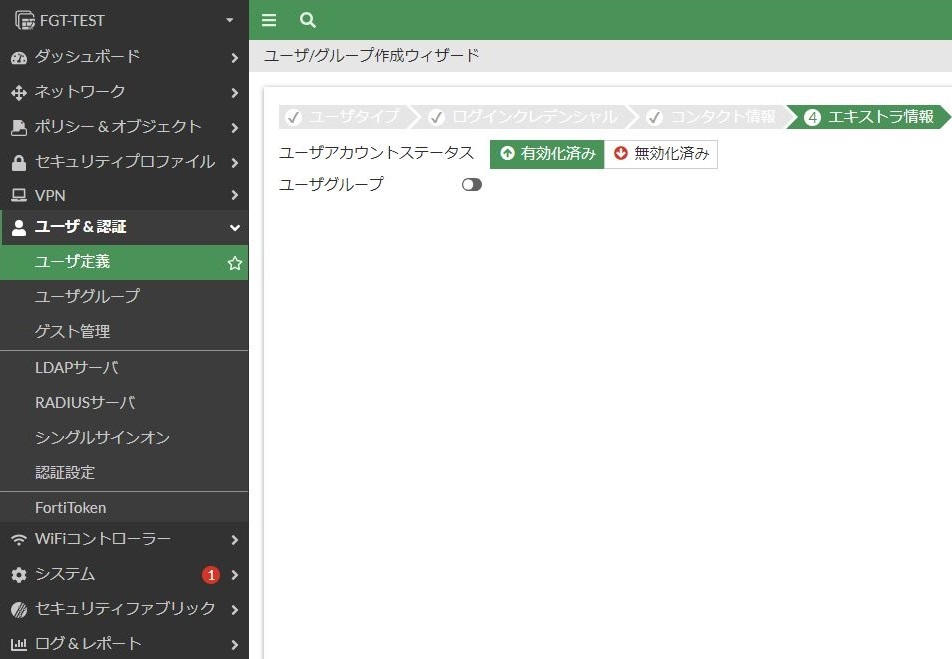

エキストラ情報

デフォルトのまま次へ。

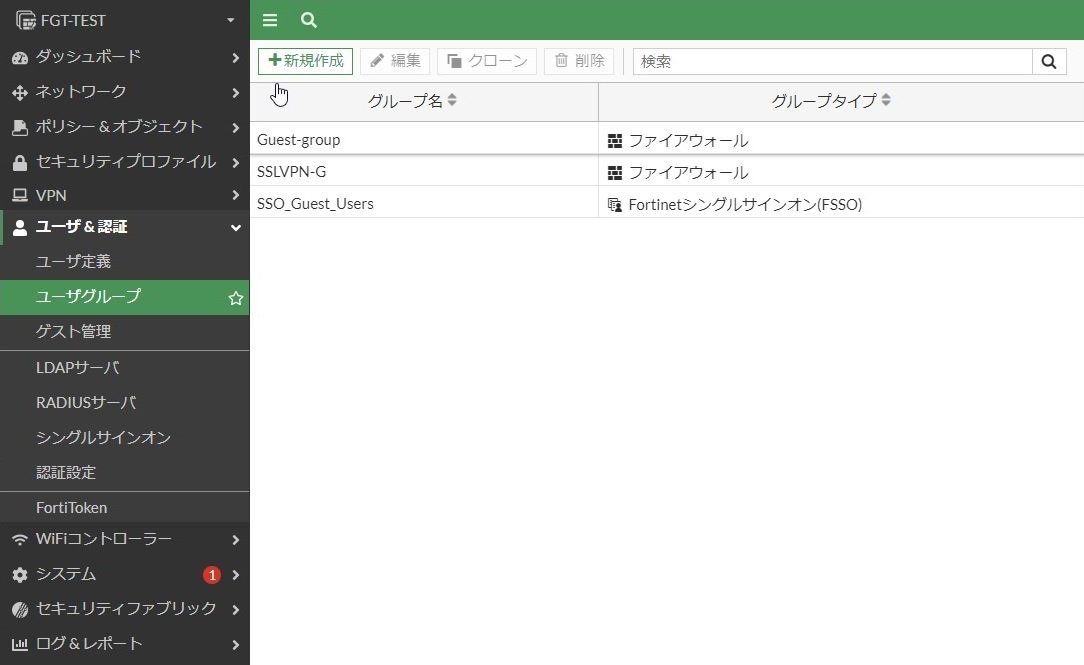

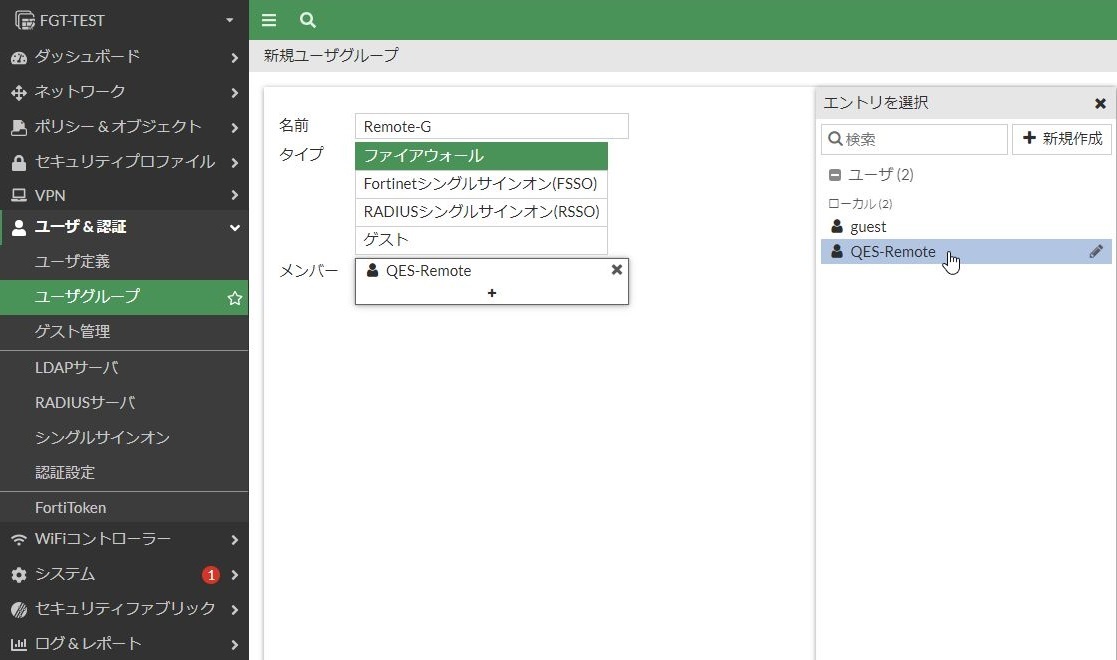

ユーザグループ作成

左ペイン:[ユーザ&認証]-[ユーザーグループ]より新規ユーザグループを作成します。

任意の名前の設定したのち先ほど作成したユーザを追加し作成します。

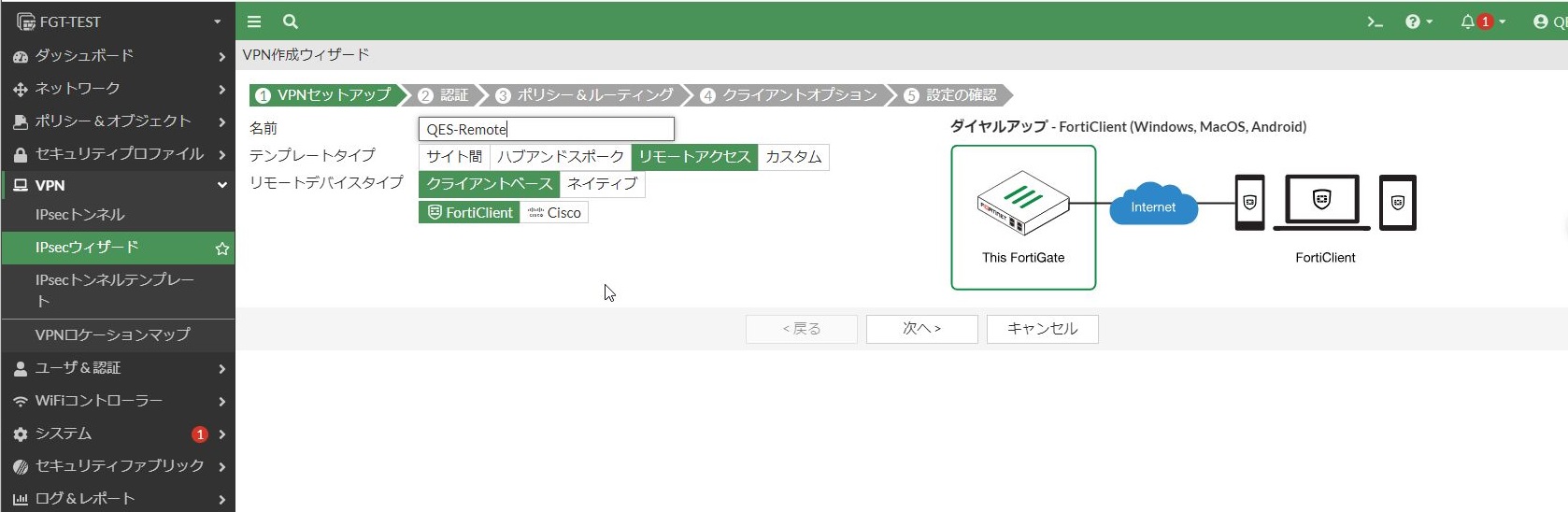

VPN設定(FortiClient)

左ペイン:[VPN]>[IPsecウィザード]より

任意の名前を設定し、テンプレートタイプはリモートアクセス、クライアントベース・FortiClientに設定します。

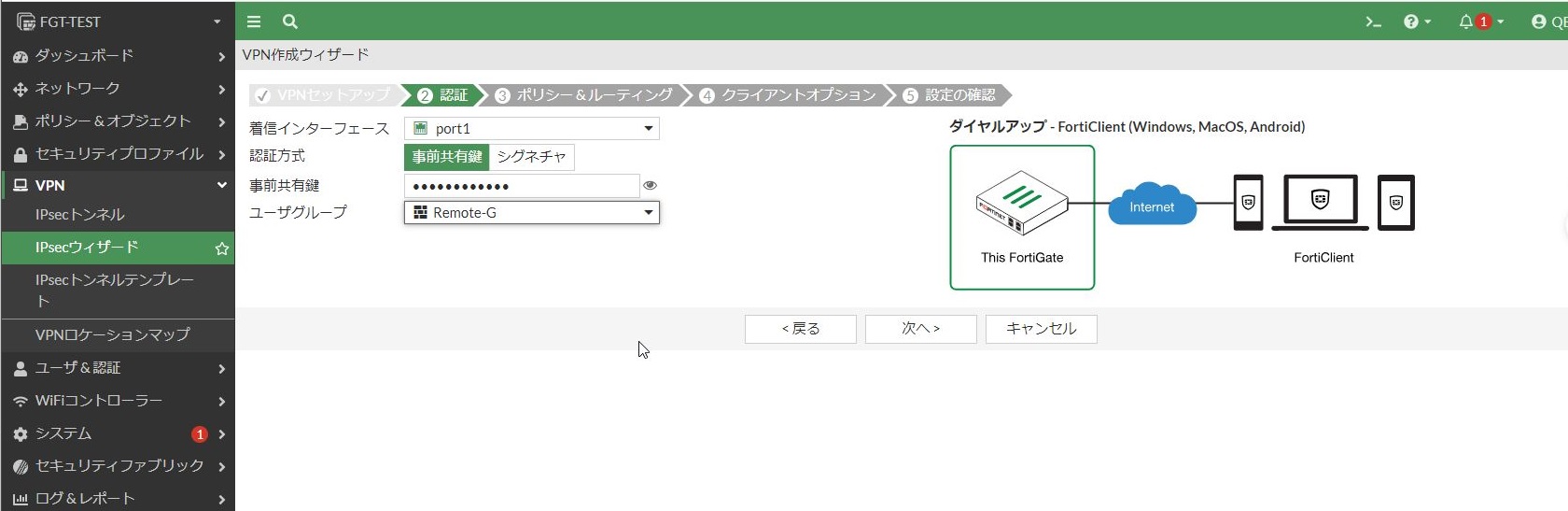

認証

着信インターフェースを選択し、FortiClientとの接続に必要な事前共有キーと先ほど作成したリモート用のグループを選択します。

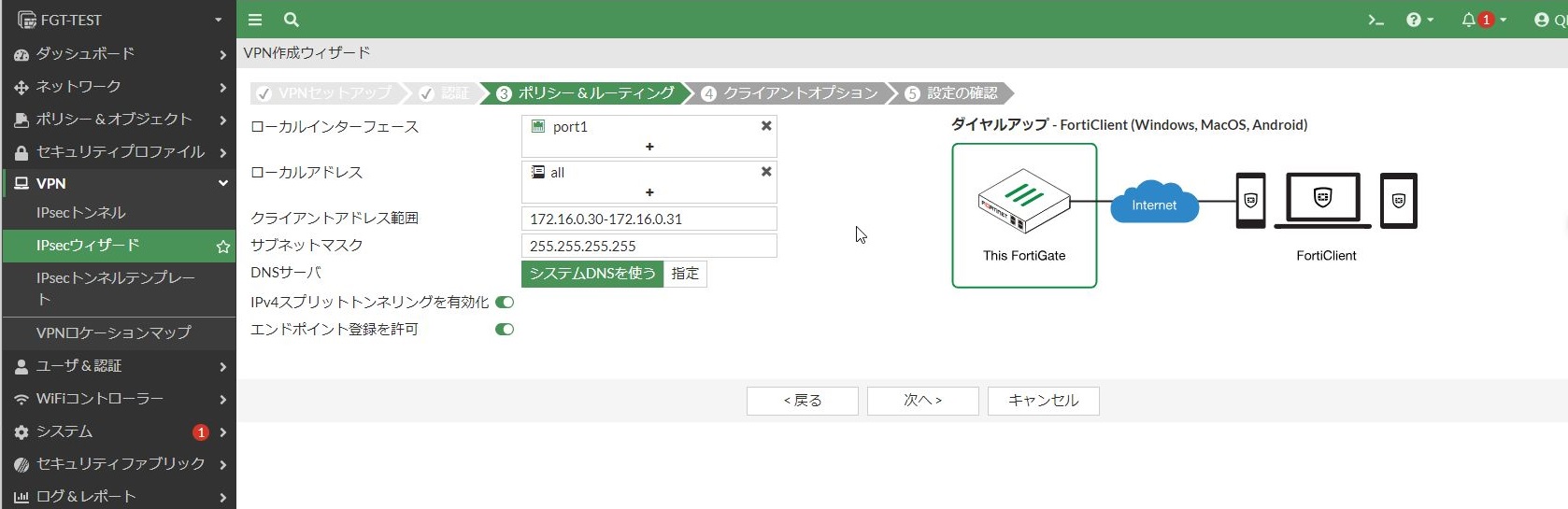

ポリシー&ルーティング

接続するポートを選択し、すべてのローカルアドレスを指定、FortiClient接続した際のIPアドレスの範囲設定を行います。

クライアントオプション

デフォルトのまま次へ。

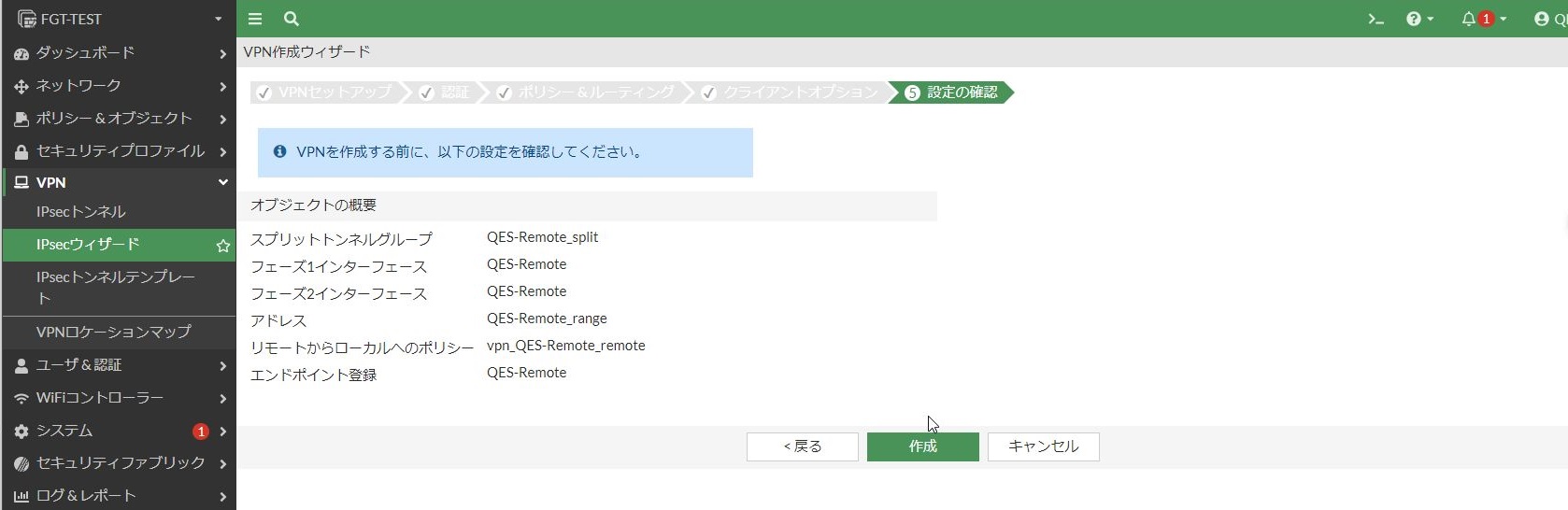

設定を確認し、作成します。

クライアント設定

クライアントから接続してみる

FortiClientをインストールし、FortiClientを起動します。

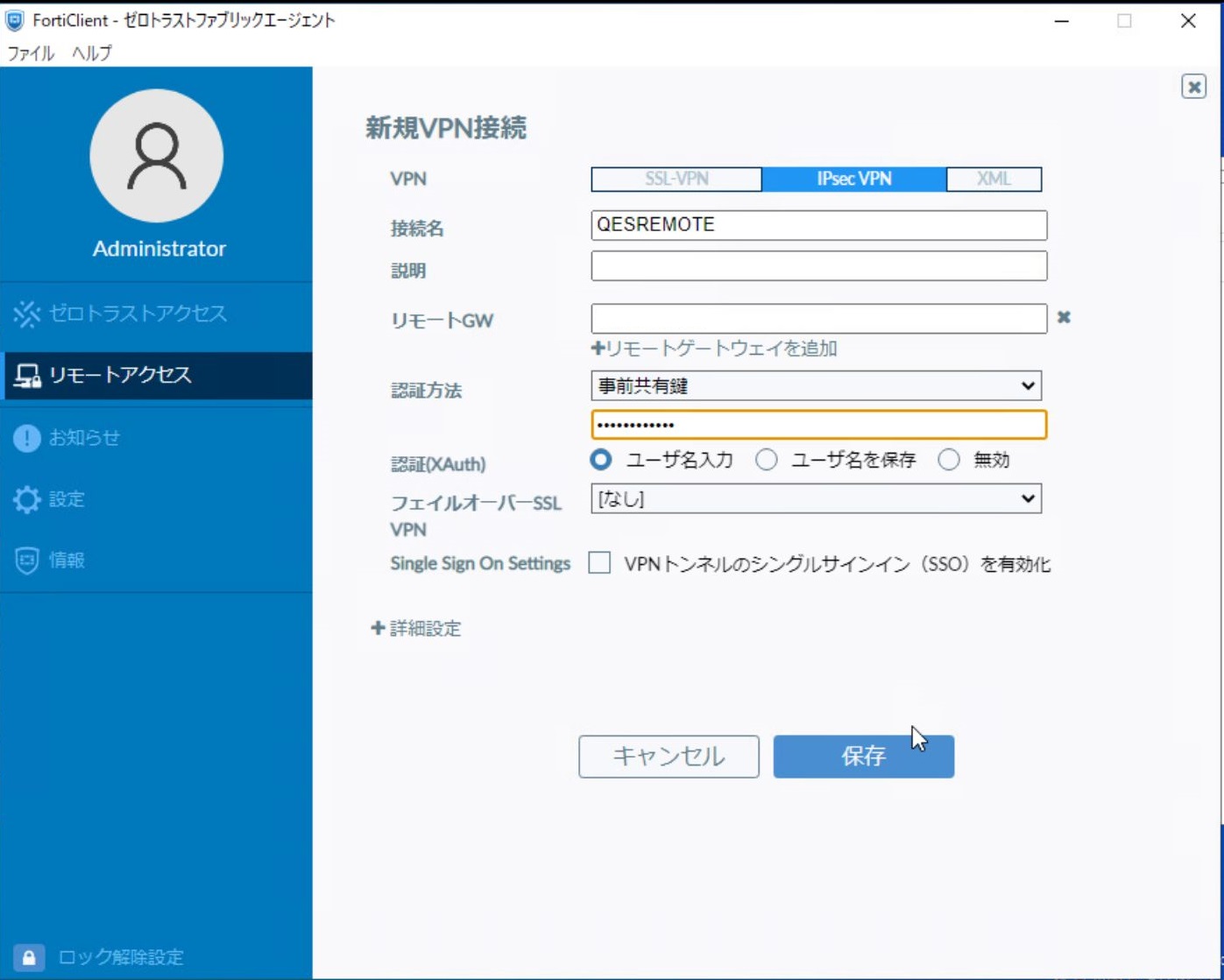

左ペインのリモートアクセスからVPN設定をします。

VPN接続設定

VPNの種類IPsec-VPN、リモートGWにFortiGateのIPアドレス、先ほどVPN設定を行った事前共有鍵を入力し保存します。

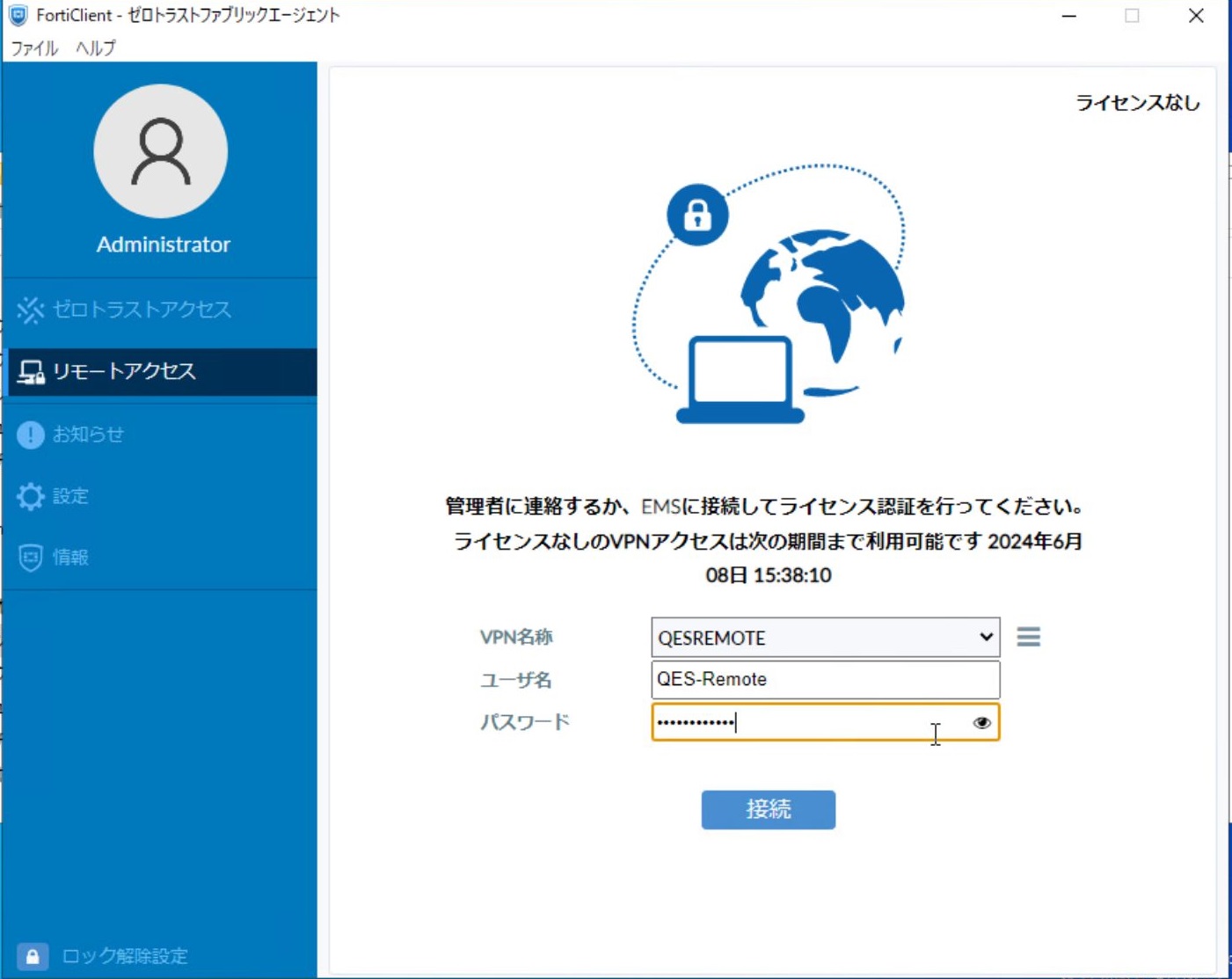

FortiGateで作成したユーザとパスワードを入力し接続します。

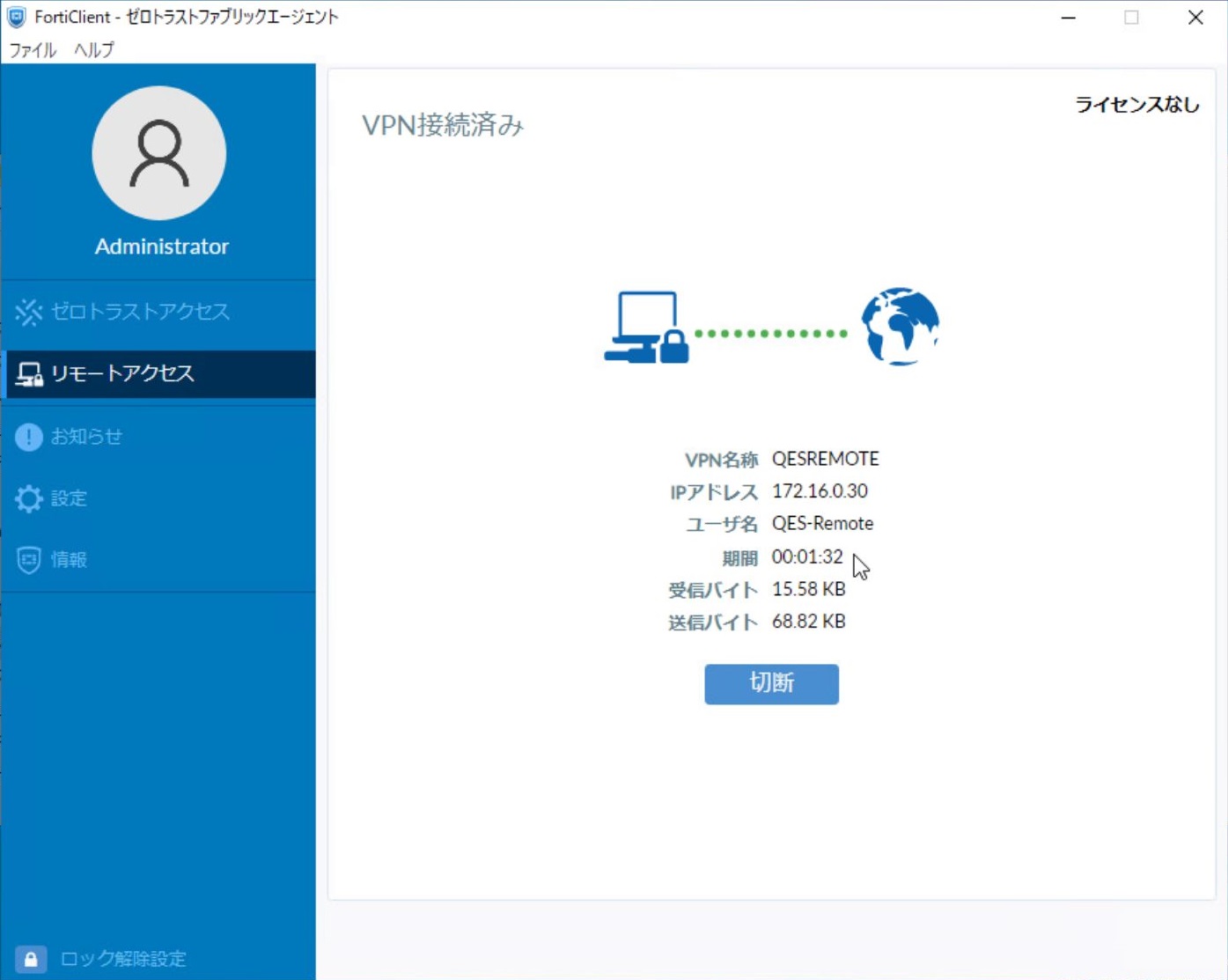

接続が確立できました。

接続確認のためにFortiGate-VM作成時に、作成されたVnet内にVMを作成し接続してみます。

今回はVMの作成については省略させて頂きます。

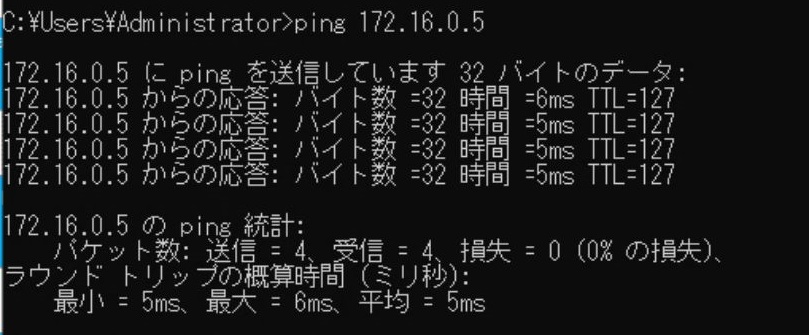

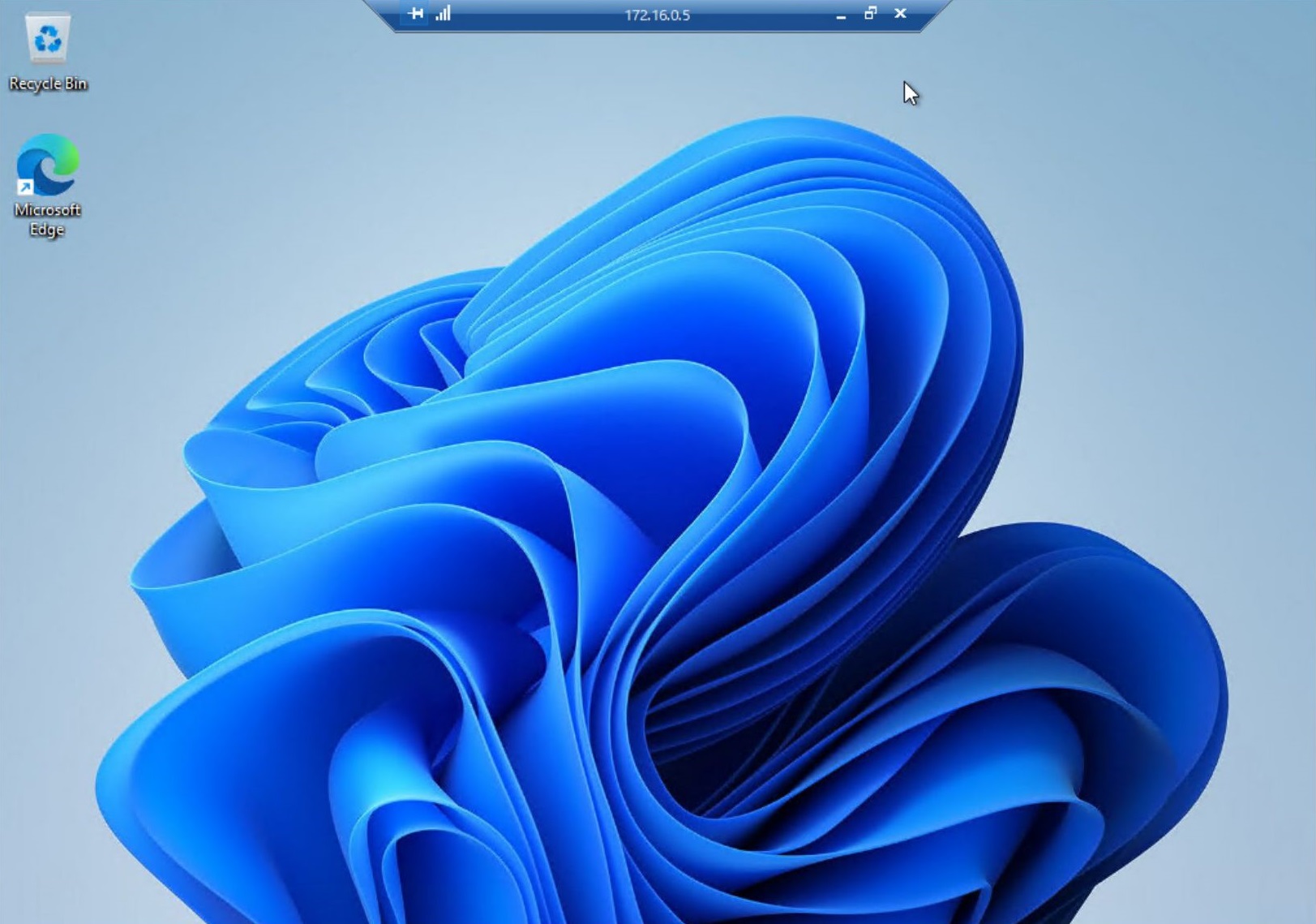

VM(Windows11 [172.16.0.5])

Pingでの疎通確認

RDPでの接続確認が出来ました。

FortiGate-VM(NGFW)のポリシー設定及びログの確認してみた

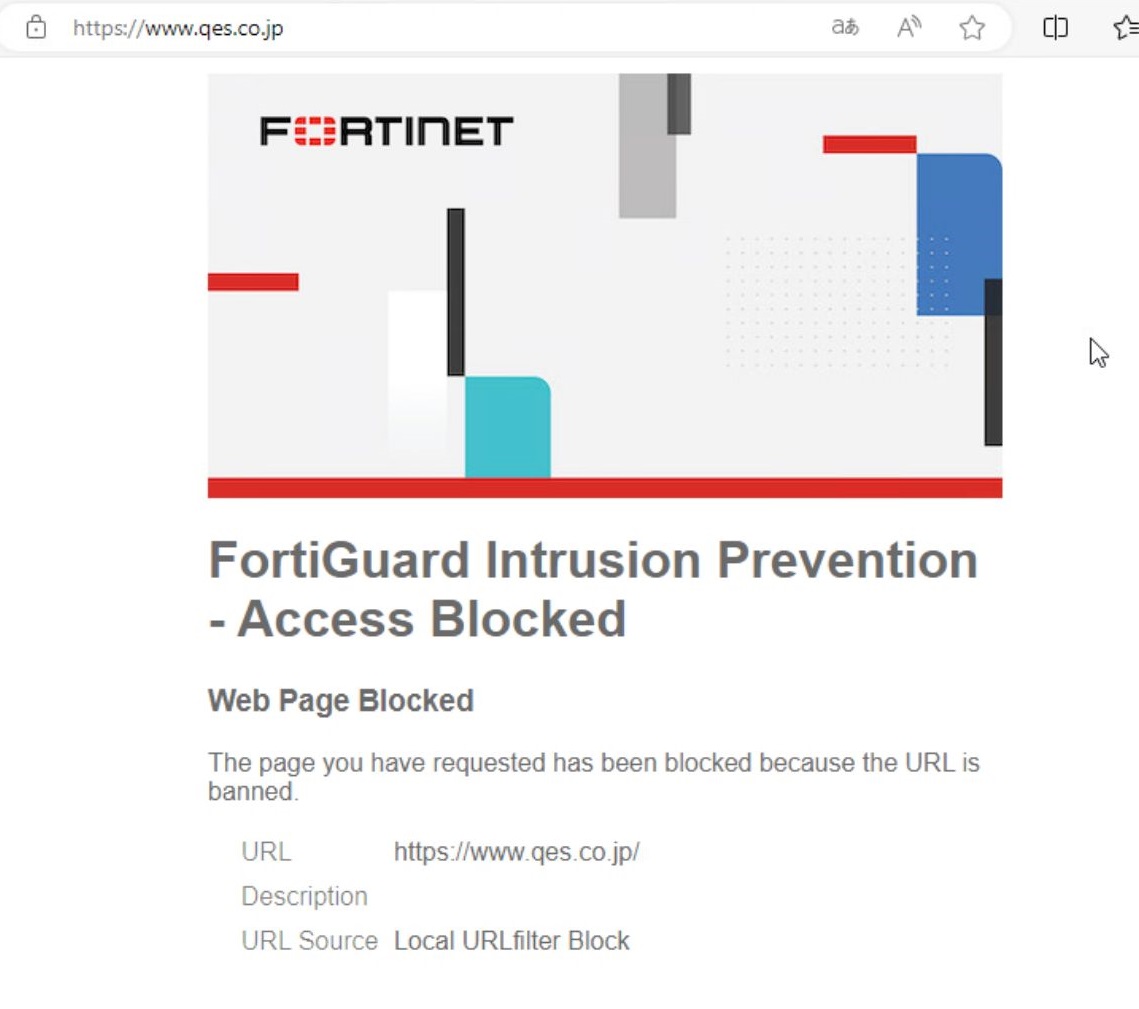

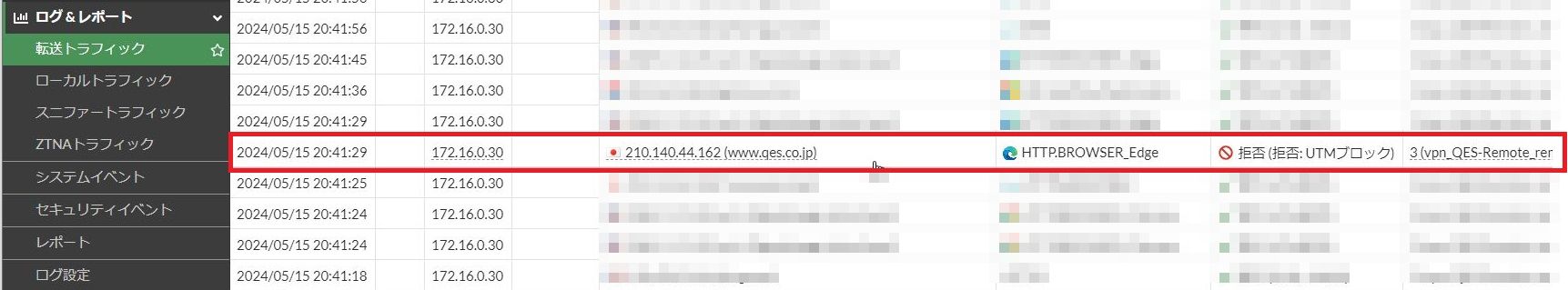

今回設定を行ったポリシーはIPsec-VPNからFortiGateの外部サブネットを抜ける設定に下図ポリシーを導入し検証します。

ポリシー

Webフィルタの設定に[www.qes.co.jp]へのアクセスをブロックするフィルタの追加を行います。

クライアントより[https://www.qes.co.jp]にアクセスを行おうとするとブロックされるのを確認します。

FortiGateのログを確認すると[www.qes.co.jp]のアクセスブロックのログが確認出来ました。

FortiGate-VM(NGFW)を構築してみて

今回は、Azure上にUTM(Fortigate)を構築し、オンプレミス環境からからAzureへの接続をしてみました。

ForiGateの設定自体はオンプレミス環境と同じUIである為、Azure上でも慣れたUIで設定が可能であり導入ハードルがAzure firewallより低く

また、FortiGateの無料評価版が30日無料であることで、UTMの検証や初学者の勉強にも役に立つのではないかと感じました。

今回UDRの設定等は変更を行っておりませんが、複雑なネットワーク等も実施できるのではないかと思います。

Azureの導入から運用支援サポートを行っておりますので、導入検討中お客様がいらっしゃいましたらご相談頂けますと幸いです。

※このブログで参照されている、Microsoft、Azure、Azure OpenAI、PowerAppsその他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。

※その他の会社名、製品名は各社の登録商標または商標です。