記事公開日

最終更新日

【Azure】Azure Sentinel 第3回 運用編

こんにちは、システムソリューション営業本部の大友です。

今回は、前回のAzure Sentinel 構築編に引き続き運用編になります。

前回の記事は以下をご覧ください。

前回はAzure Sentinelをデプロイし、クライアントと接続するところまで実施しました。

実際運用フェーズに突入した後、どのような項目をみていくのか紹介していきます!

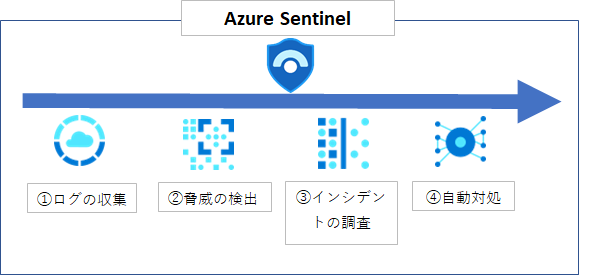

Azure Sentinelを運用する上で、前回までに紹介したポイントをおさらいしたいと思います。

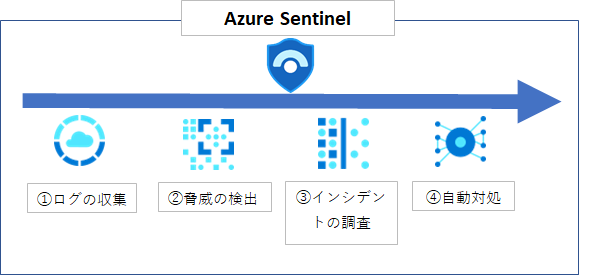

Azure Sentinelには上図の4つのポイントがあります。

今回はこの流れに沿ってポイントを確認しつつ、設定する手順をご紹介します。

前回は「1.ログの収集」にてwindowsセキュリティイベントをデータソースとしてクライアントと接続しました。

今回は収集したログから結果が出ていますので、そちらを見ていきましょう

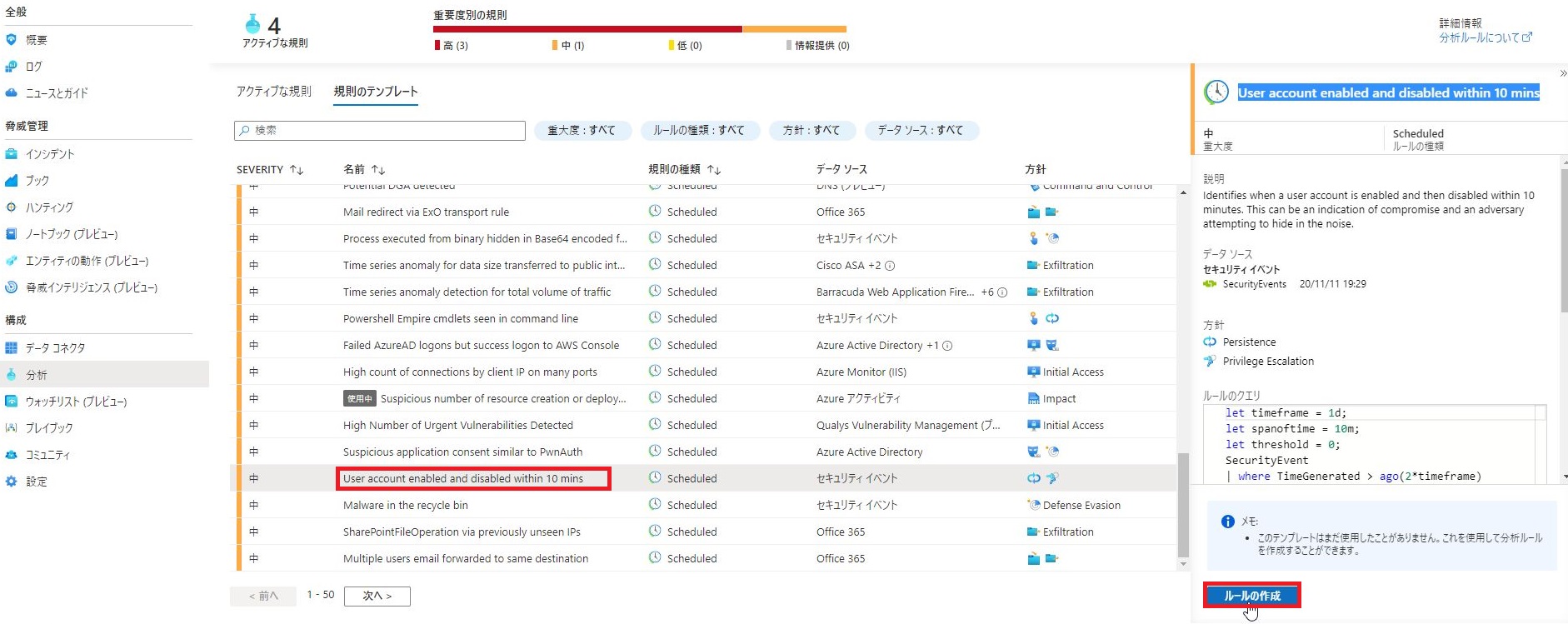

今回は収集したwindowsセキュリティイベントから、アラートを検出してみたいと思います。

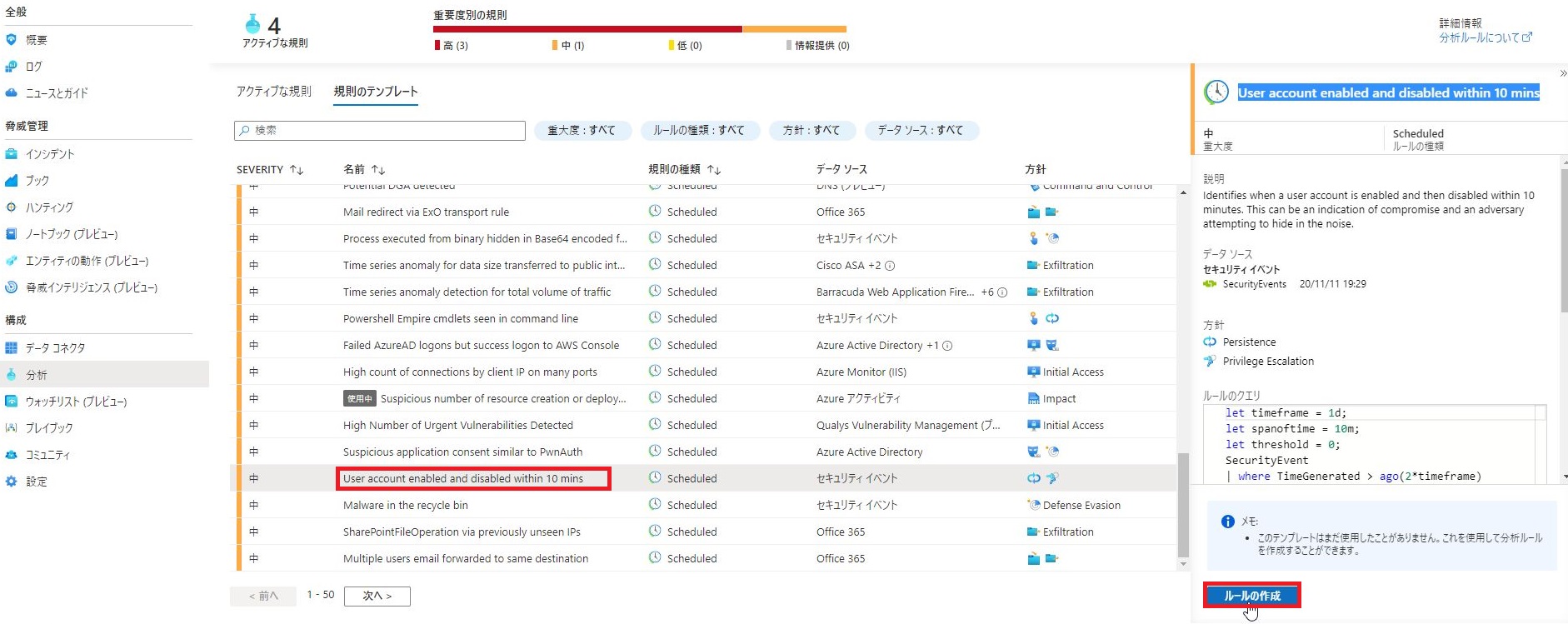

左ペインから「分析」を選択します。

分析ではたくさんのテンプレートから選んだり、自分でクエリを作成しカスタムすることも可能です。

今回テンプレートから以下を選択しました。

テンプレート名:User account enabled and disabled within 10 mins

今回選んだ規則は、ユーザが有効化されてから10分以内にすぐ無効化されたことを検出するものです。

この動きは通常運用上発生しないため、警戒すべき動きとなります。

選択したら右ペインから「ルールの作成」をクリックします。

このページで名前や重大度を設定します。

今回はテンプレート通りで「次」をクリックします。

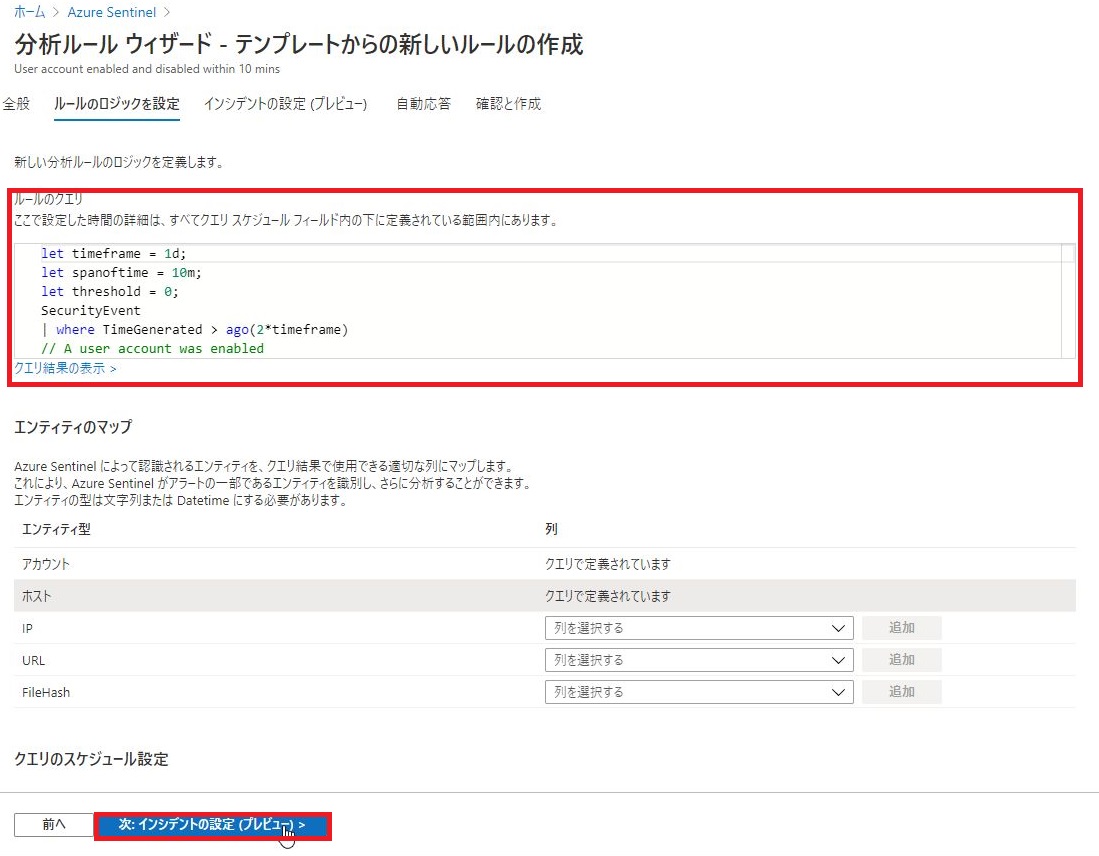

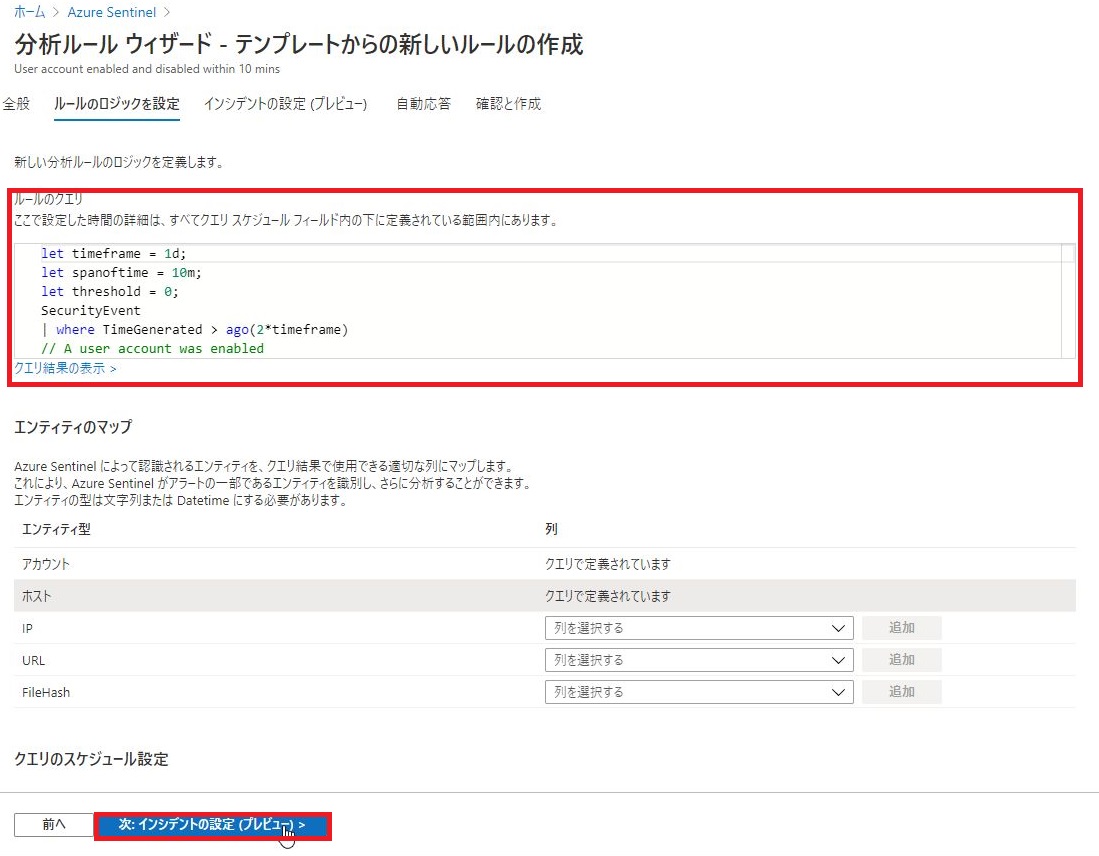

このページでロジックを設定します。実行するクエリなどを編集します。

テンプレートを用いる場合、クエリを編集する必要がない(もしくは簡単なカスタマイズ)できるのは嬉しいですよね

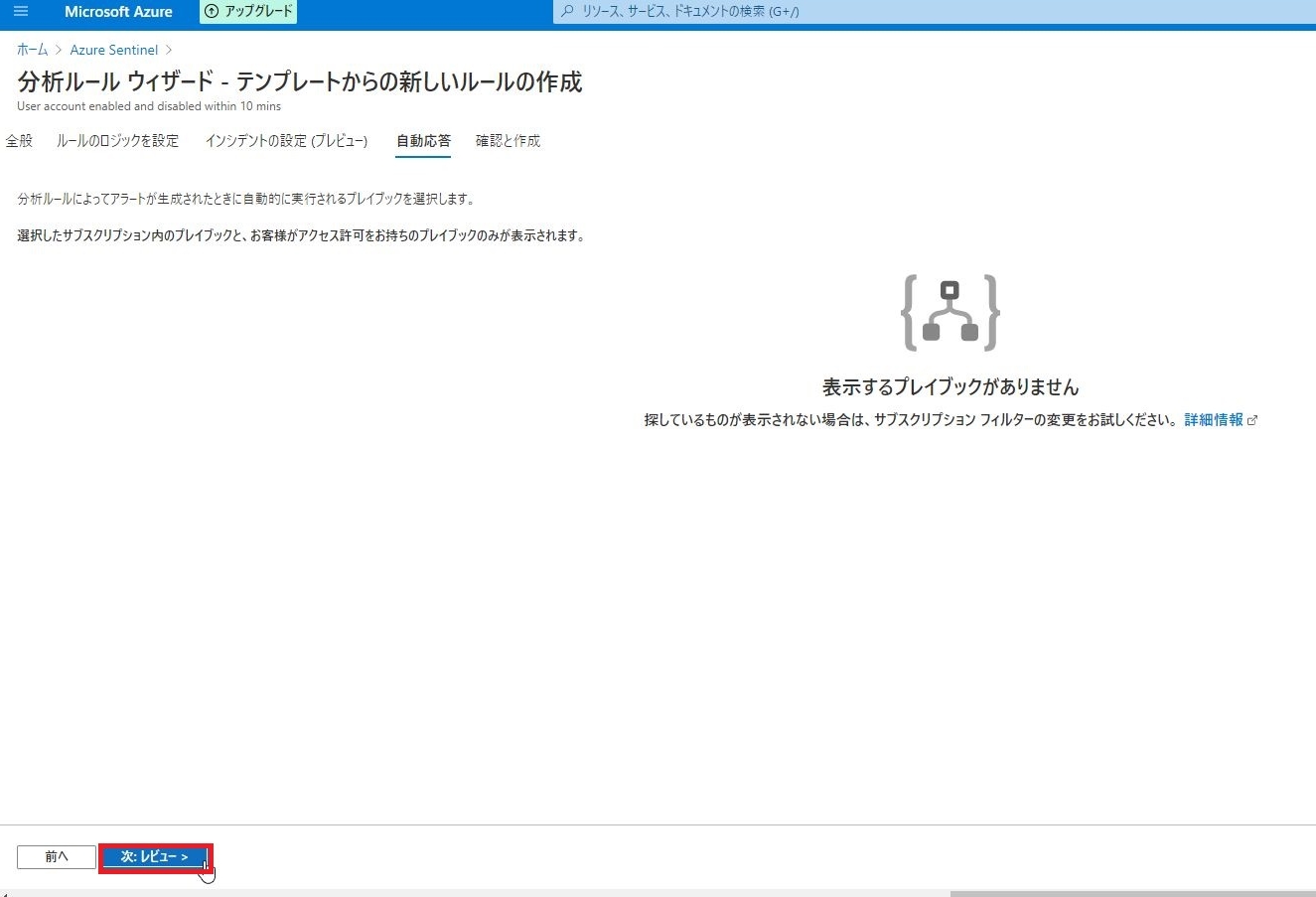

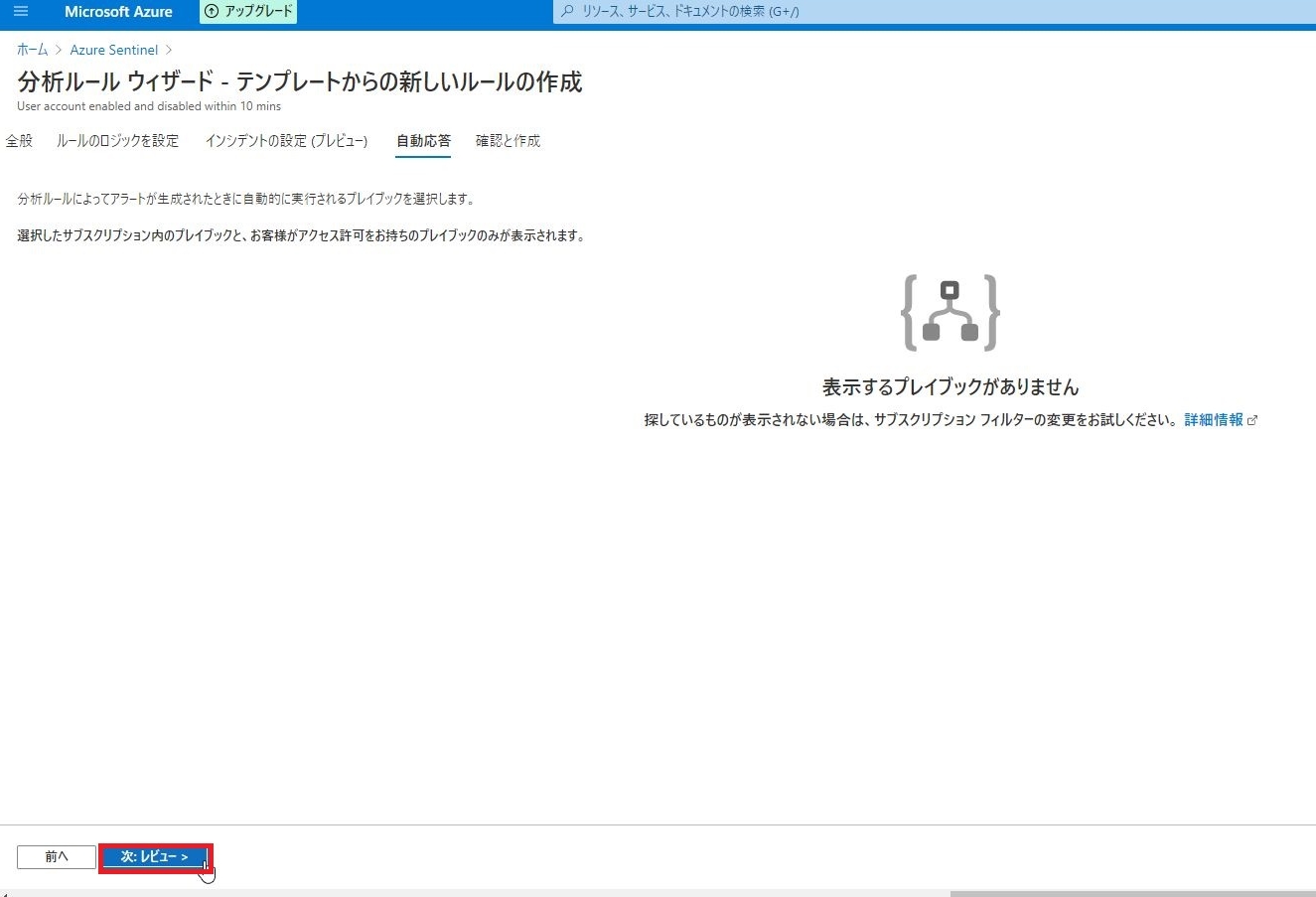

このページでは自動処理の設定をします。

この設定を行う場合は、Logic Appをデプロイ後行います。

今回は一旦なしで「次」をクリックします。

ここまできたら次ページのレビューで内容を確認後、デプロイするだけです!

これで分析の設定は完了しました。

運用時に一番技術を必要とするクエリがテンプレートで補えるため、

監視項目を追加する出足の速さや、編集するカスタム性の良さも大きな特徴です。

次はインシデントの調査ですね。

ここまで設定してきた、ログの収集と分析からどんな形でインシデントが分かるので見ていきたいと思います。

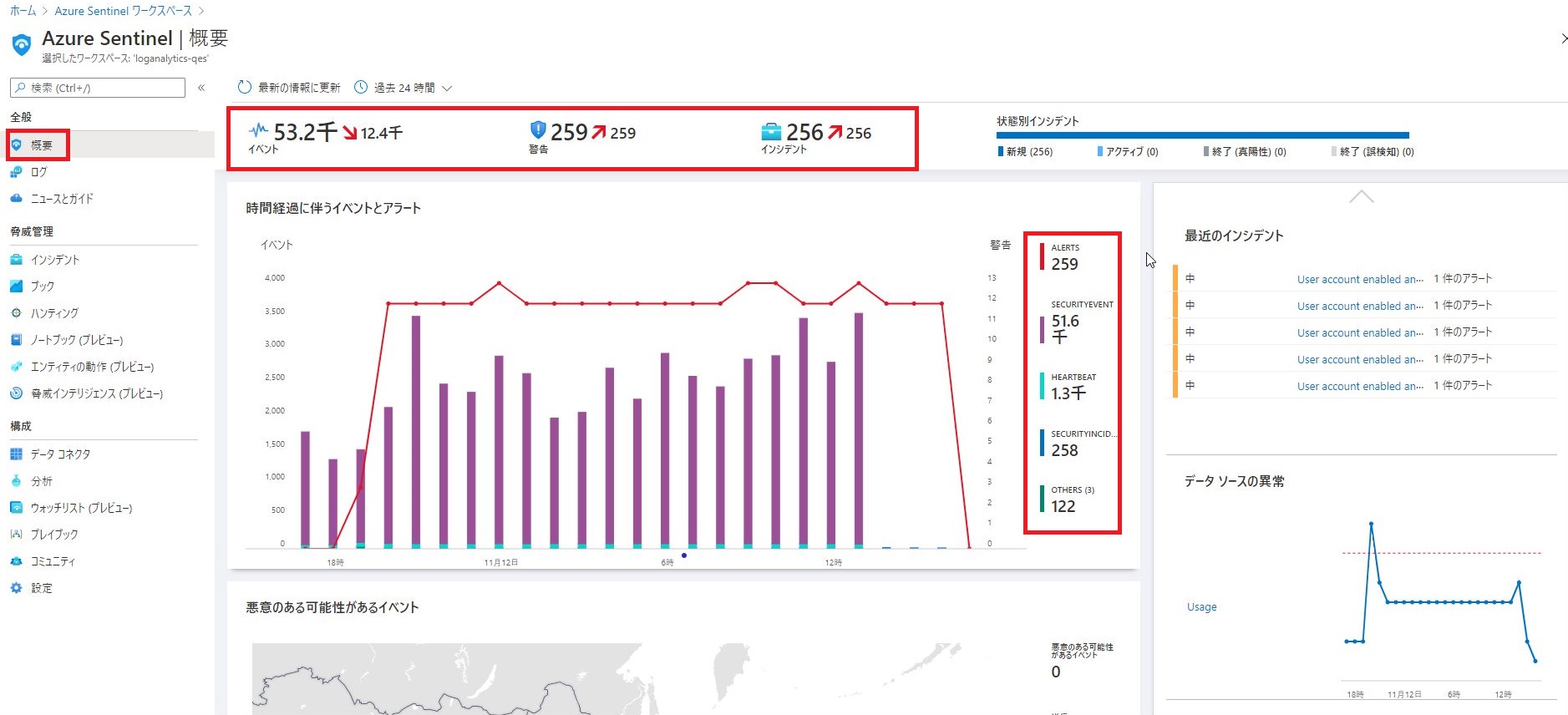

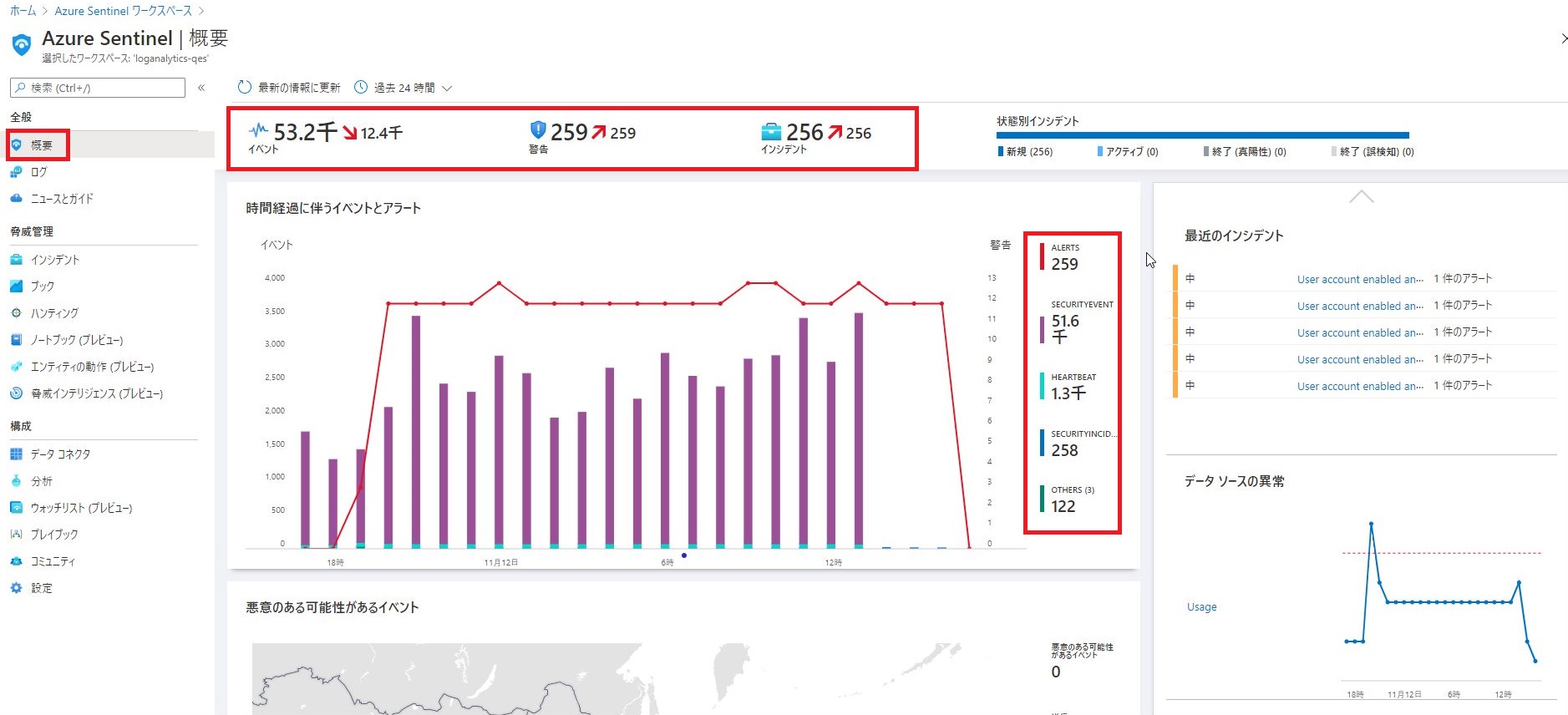

接続されてすぐは何もイベントがなかったのですが、更新されると以下のようにイベントが表示されています。

左ペインの概要をクリックすると大きく分かりやすく表示されていますね

イベント・アラートの表示はもちろん、クライアントに対するハートビートも明示的に設定しなくても自動で設定してくれます。

今回分析で設定した規則に引っかかる動きをクライアント上でやってみたところ、

上画像のようにアラートが発生し発生時間や件数が表示されます。

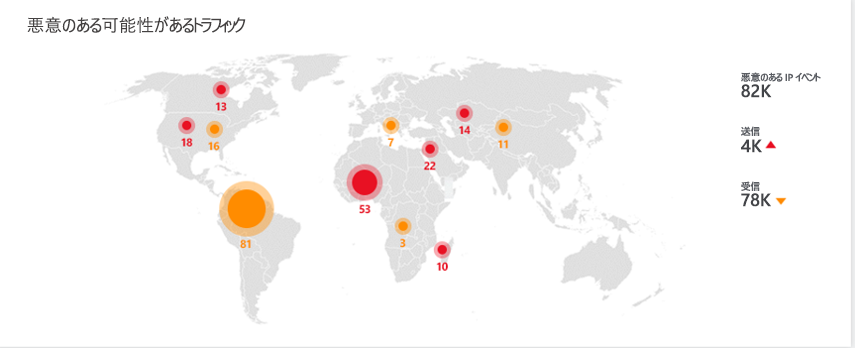

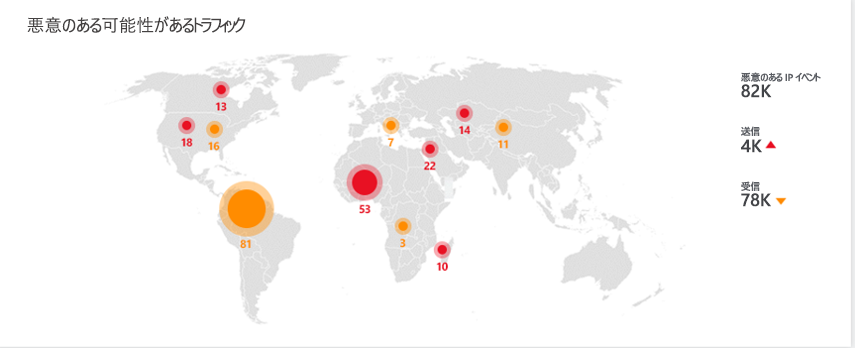

また、今回の規則では関係ありませんが、悪意のありそうなトラフィックの送受信があった場合、

下画像のように世界地図を用いて可視化されます。

本来であれば私の環境から画像を載せたかったのですが、平和そのものでトラフィックがありませんでした。

(転載元)

とても分かりやすいですね!

4.自動対処

最後は自動対処です。

今回は設定しませんでしたが、Logic Appを導入し特定のイベントを検出すると決まった動きをさせることができます。

ex)不正なトラフィックをブロックする、特定のアラートが発生したらTeamsで連絡する...

繰り返し発生するアラートは自動で対処し、イレギュラーなものは連絡し人の手で調査する。

そうすることでルーティンとなる作業を減らし、工数削減が望めます。

いかがでしたでしょうか?

ここまでAzure Sentinelを3回に渡り紹介してきました。

今回実施したものは無料使用版でできる本当に基本的なものになります。

しかしサーバ群を一括で視覚的に管理できるAzure Sentinelの良さがお伝えできたら幸いです。

この記事を読んでAzure Sentinelが気になる!という会社様がいらっしゃいましたら「お問い合わせ」からご連絡ください。

※このブログで参照されている、Microsoft、Windows、Microsoft Azure、Virtual Desktopその他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。

今回は、前回のAzure Sentinel 構築編に引き続き運用編になります。

前回の記事は以下をご覧ください。

前回はAzure Sentinelをデプロイし、クライアントと接続するところまで実施しました。

実際運用フェーズに突入した後、どのような項目をみていくのか紹介していきます!

監視設定の手順

Azure Sentinelを運用する上で、前回までに紹介したポイントをおさらいしたいと思います。

Azure Sentinelには上図の4つのポイントがあります。

今回はこの流れに沿ってポイントを確認しつつ、設定する手順をご紹介します。

- ログの収集...多くのデータソースからログを収集します。Azureだけでなく外部ソリューションとの連携も可能です。

- 脅威の検出...「分析」「機械学習モデル」「MLFusion」「その他脅威検出システム」の4つの方法から脅威を検出します。

- インシデントの調査...検出された脅威を見やすく表示し調査します。状態や重要度でフィルター加工したり、アラートの関連性を発見することができます。

- 自動対処...Logic Appを用いて、特定の脅威を検出した際の処理方法を自動化できます。

1.ログの収集

前回は「1.ログの収集」にてwindowsセキュリティイベントをデータソースとしてクライアントと接続しました。

今回は収集したログから結果が出ていますので、そちらを見ていきましょう

2.脅威の検出

今回は収集したwindowsセキュリティイベントから、アラートを検出してみたいと思います。

左ペインから「分析」を選択します。

分析ではたくさんのテンプレートから選んだり、自分でクエリを作成しカスタムすることも可能です。

今回テンプレートから以下を選択しました。

テンプレート名:User account enabled and disabled within 10 mins

今回選んだ規則は、ユーザが有効化されてから10分以内にすぐ無効化されたことを検出するものです。

この動きは通常運用上発生しないため、警戒すべき動きとなります。

選択したら右ペインから「ルールの作成」をクリックします。

このページで名前や重大度を設定します。

今回はテンプレート通りで「次」をクリックします。

このページでロジックを設定します。実行するクエリなどを編集します。

テンプレートを用いる場合、クエリを編集する必要がない(もしくは簡単なカスタマイズ)できるのは嬉しいですよね

このページでは自動処理の設定をします。

この設定を行う場合は、Logic Appをデプロイ後行います。

今回は一旦なしで「次」をクリックします。

ここまできたら次ページのレビューで内容を確認後、デプロイするだけです!

これで分析の設定は完了しました。

運用時に一番技術を必要とするクエリがテンプレートで補えるため、

監視項目を追加する出足の速さや、編集するカスタム性の良さも大きな特徴です。

3.インシデントの調査

次はインシデントの調査ですね。

ここまで設定してきた、ログの収集と分析からどんな形でインシデントが分かるので見ていきたいと思います。

接続されてすぐは何もイベントがなかったのですが、更新されると以下のようにイベントが表示されています。

左ペインの概要をクリックすると大きく分かりやすく表示されていますね

イベント・アラートの表示はもちろん、クライアントに対するハートビートも明示的に設定しなくても自動で設定してくれます。

今回分析で設定した規則に引っかかる動きをクライアント上でやってみたところ、

上画像のようにアラートが発生し発生時間や件数が表示されます。

また、今回の規則では関係ありませんが、悪意のありそうなトラフィックの送受信があった場合、

下画像のように世界地図を用いて可視化されます。

本来であれば私の環境から画像を載せたかったのですが、平和そのものでトラフィックがありませんでした。

(転載元)

とても分かりやすいですね!

4.自動対処

最後は自動対処です。今回は設定しませんでしたが、Logic Appを導入し特定のイベントを検出すると決まった動きをさせることができます。

ex)不正なトラフィックをブロックする、特定のアラートが発生したらTeamsで連絡する...

繰り返し発生するアラートは自動で対処し、イレギュラーなものは連絡し人の手で調査する。

そうすることでルーティンとなる作業を減らし、工数削減が望めます。

まとめ

いかがでしたでしょうか?

ここまでAzure Sentinelを3回に渡り紹介してきました。

今回実施したものは無料使用版でできる本当に基本的なものになります。

しかしサーバ群を一括で視覚的に管理できるAzure Sentinelの良さがお伝えできたら幸いです。

この記事を読んでAzure Sentinelが気になる!という会社様がいらっしゃいましたら「お問い合わせ」からご連絡ください。

※このブログで参照されている、Microsoft、Windows、Microsoft Azure、Virtual Desktopその他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。