記事公開日

最終更新日

【ALog】 第3回 ALog ログ検索編

前回"【ALog】 第2回 ALogって何?② ALog EVA編"ではALog EVAについてご紹介しました。

今回はALog内でのログ検索についてご紹介します!

以前のブログについては以下リンクから飛ぶことが出来ます。

"【ALog】 第1回 ALogって何?① ALog Converter編"

"【ALog】 第2回 ALogって何?② ALog EVA編"

また対象にするか除外にするか、選択する事も可能となります。

例: サーバ毎, ユーザー毎, 操作毎 etc…

検索してみましょう!

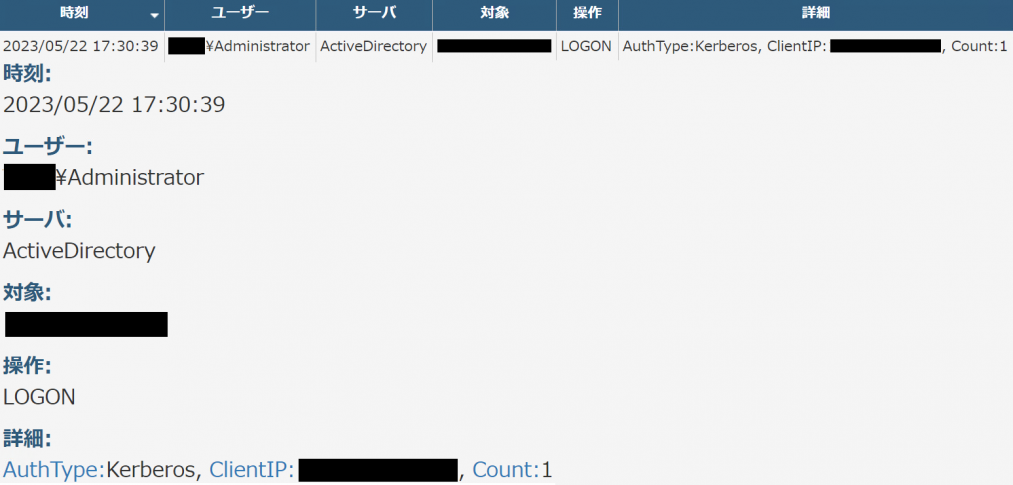

ActiveDirectoryのユーザーログインは基本的にKerberos認証を使っています。

検索画面で認証方式(AuthType)を「Kerberos」で検索してみましょう。

検索条件

検索結果

Kerberos認証でログインしているログが表示されます!

この条件を指定すれば、ActiveDirectoryのユーザーがいつログインしているかを検索する事が出来ます!

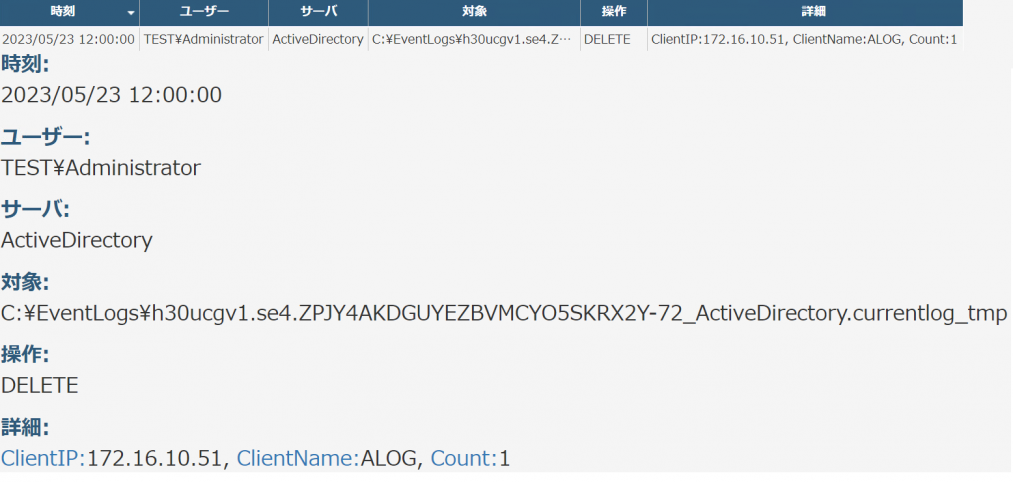

続いてサーバ内ファイルに対して操作したログを検索してみます。

検索条件

検索結果

ファイルを操作したログが表示されました!

この条件でサーバ内のファイルがいつ誰にアクセスされたかを確認する事が可能です!

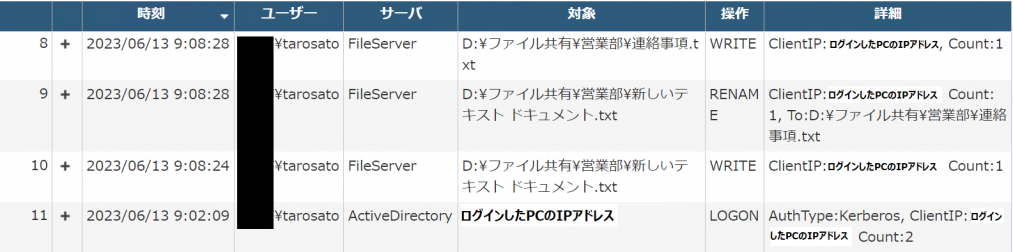

条件は「条件1」「条件2」と複数のタブで指定する事が可能です!!

上記検索条件を応用すれば、いつ誰がどのPCでログインして、どのファイルを操作したかログで

検索することも可能です。

例として条件1にADの検索条件、条件2にファイルサーバ内ファイル操作の検索条件を指定してみます。

(条件タブ間はOR条件にして、ADのログとファイルサーバ操作ログの両方表示させます)

共通検索条件

検索条件1

検索条件2

検索結果

「tarosato」というユーザーがPCへログインしてファイルサーバのファイルを操作している事が

ログで分かりますね。

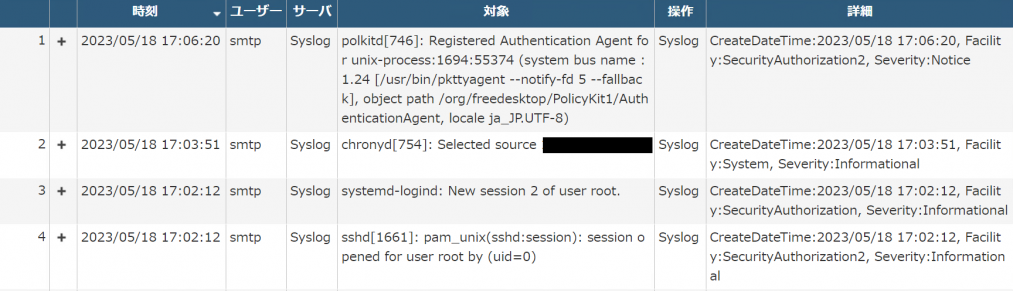

まずは前回取得したSyslogを検索してみます。

検索条件

検索結果

Syslogのログが表示されました!

取り込んだSyslogの内容が一目で分かりますね!

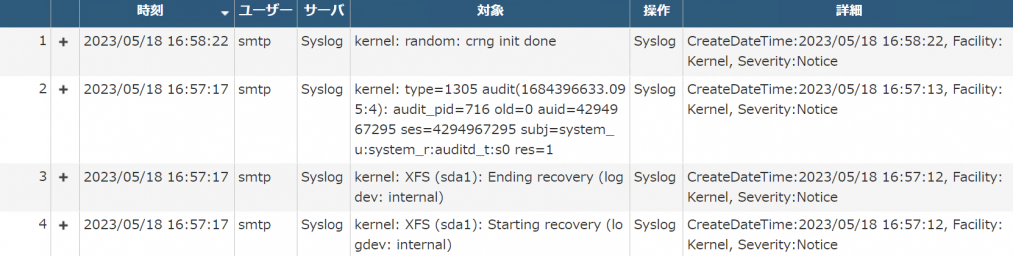

今度はSyslogの重大度を中心に検索してみましょう!

例えば5月中に発生した「Severity:Notice」「対象(ログの内容):Kernelを含む」を検索してみます。

検索条件

検索結果

ログが表示されました!

5月中に発報された「Severity:notice」がまとまっている事が分かりますね!

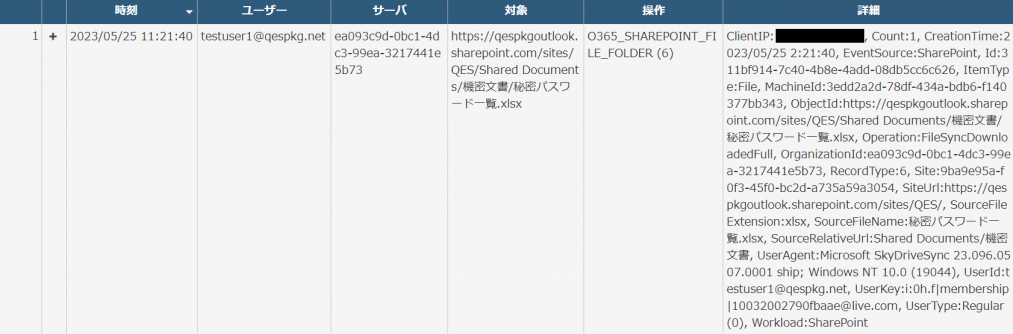

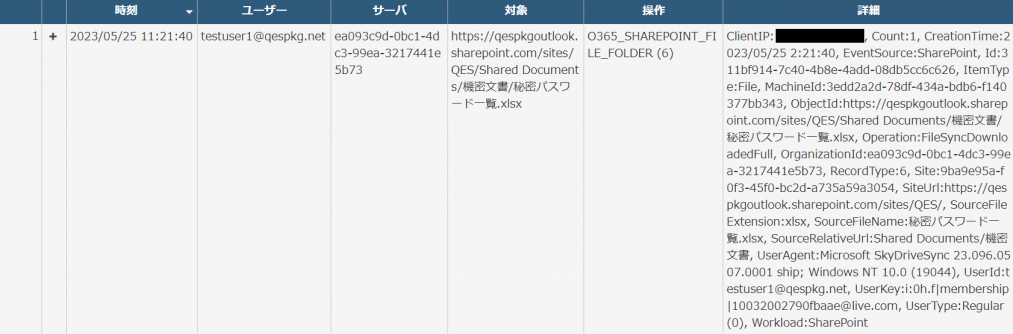

例えば下記のようなファイル操作のログもALogへ取り込んで検索することも可能です。

検索条件

検索結果

Microsoft365のログ検索については次回、じっくりとご紹介いたします!!

条件を細かく指定できるので、見たいログをかなり絞り込むことが出来ますね。

次回はMicrosoft365のログ検索についてご紹介したいと思います。

その他ALogについてご質問等ございましたら、弊社お問い合わせフォームからお気軽にお問合せください!!

※このブログで参照されているALog Converter、ALog EVAは株式会社網屋の登録商標または商標です。

※その他会社名、製品名は各社の登録商標または商標です。

今回はALog内でのログ検索についてご紹介します!

以前のブログについては以下リンクから飛ぶことが出来ます。

"【ALog】 第1回 ALogって何?① ALog Converter編"

"【ALog】 第2回 ALogって何?② ALog EVA編"

ALogの検索について

ALogでは取り込んだログを検索したい日付や条件を指定して検索する事が可能です。また対象にするか除外にするか、選択する事も可能となります。

例: サーバ毎, ユーザー毎, 操作毎 etc…

ALogでログを検索してみよう! ALog Converter編

まずは以前ALog Converterで取得した認証基盤ActiveDirectoryのログ内からユーザーログインのログを検索してみましょう!

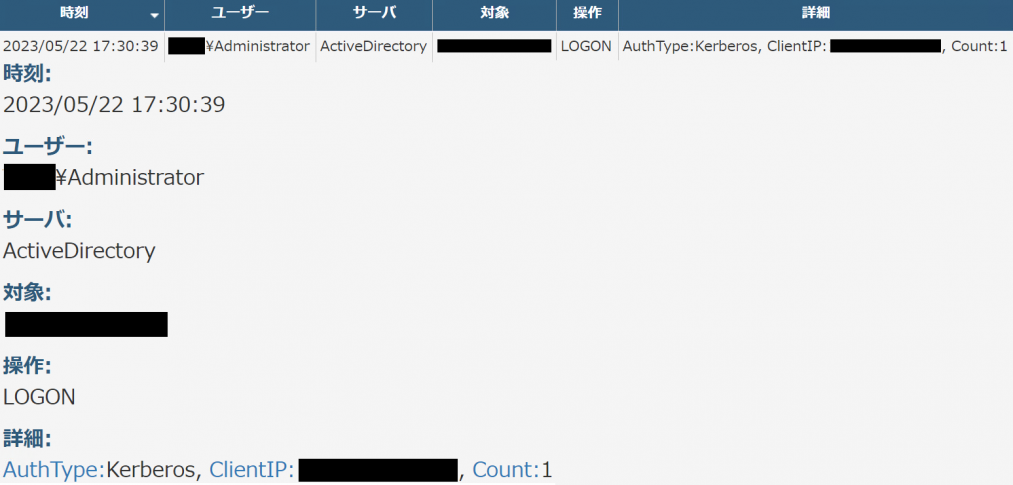

ActiveDirectoryのユーザーログインは基本的にKerberos認証を使っています。

検索画面で認証方式(AuthType)を「Kerberos」で検索してみましょう。

検索条件

| 期間 | 過去30日間 |

| AuthType | Kerberos |

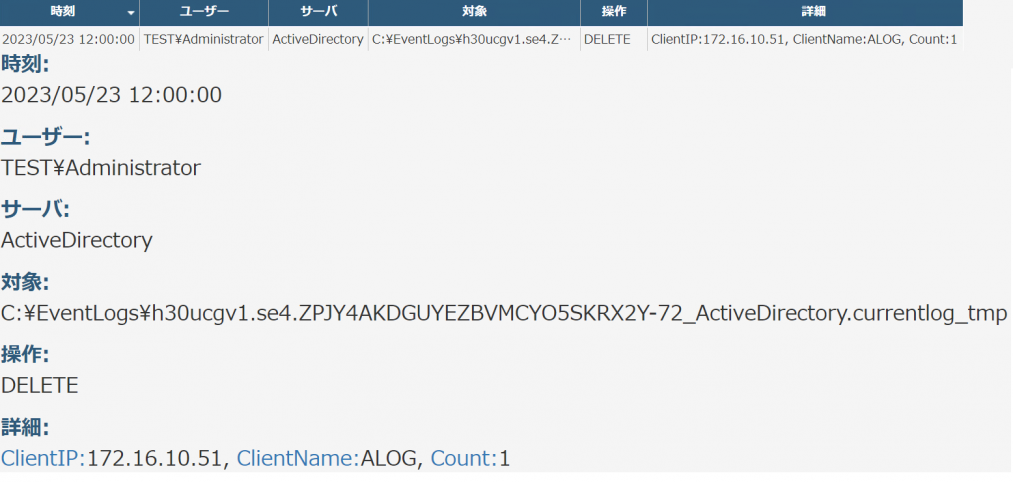

検索結果

Kerberos認証でログインしているログが表示されます!

この条件を指定すれば、ActiveDirectoryのユーザーがいつログインしているかを検索する事が出来ます!

続いてサーバ内ファイルに対して操作したログを検索してみます。

検索条件

| 期間 | 過去30日間 | |

| 操作 | READ | ファイルの読み込み |

| WRITE | ファイルまたはフォルダーへの書き込み | |

| DELETE | ファイルまたはフォルダーの削除 | |

| RENAME | ファイルまたはフォルダーの名前変更/移動 | |

| MOVE | ファイルまたはフォルダーの移動 | |

| COPY | ファイルのコピー | |

検索結果

ファイルを操作したログが表示されました!

この条件でサーバ内のファイルがいつ誰にアクセスされたかを確認する事が可能です!

条件は「条件1」「条件2」と複数のタブで指定する事が可能です!!

上記検索条件を応用すれば、いつ誰がどのPCでログインして、どのファイルを操作したかログで

検索することも可能です。

例として条件1にADの検索条件、条件2にファイルサーバ内ファイル操作の検索条件を指定してみます。

(条件タブ間はOR条件にして、ADのログとファイルサーバ操作ログの両方表示させます)

共通検索条件

| 期間 | 過去30日間 |

検索条件1

| AuthType | Kerberos |

| サーバ | ActiceDirectory |

検索条件2

| サーバ | FileServer | |

| 操作 | READ | ファイルの読み込み |

| WRITE | ファイルまたはフォルダーへの書き込み | |

| DELETE | ファイルまたはフォルダーの削除 | |

| RENAME | ファイルまたはフォルダーの名前変更/移動 | |

| MOVE | ファイルまたはフォルダーの移動 | |

| COPY | ファイルのコピー | |

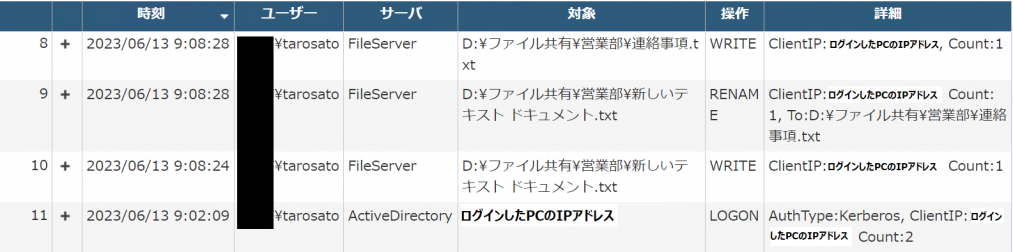

検索結果

「tarosato」というユーザーがPCへログインしてファイルサーバのファイルを操作している事が

ログで分かりますね。

ALogでログを検索してみよう! ALog EVA編

ALog EVAで取得したログを検索してみましょう!まずは前回取得したSyslogを検索してみます。

検索条件

| 期間 | 過去30日間 |

| サーバ | Syslog |

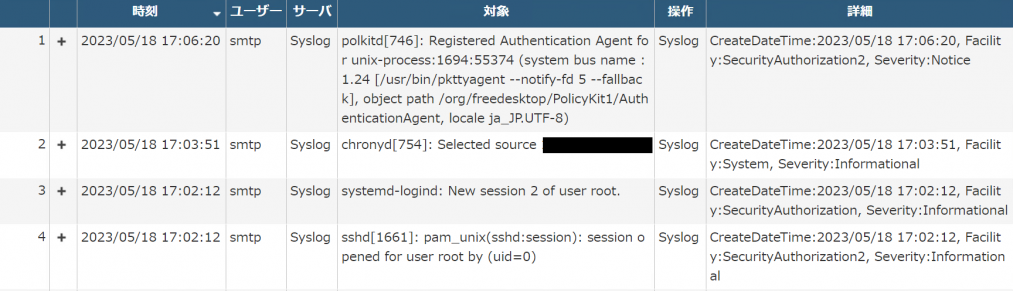

検索結果

Syslogのログが表示されました!

取り込んだSyslogの内容が一目で分かりますね!

今度はSyslogの重大度を中心に検索してみましょう!

例えば5月中に発生した「Severity:Notice」「対象(ログの内容):Kernelを含む」を検索してみます。

検索条件

| 期間 | 2023/5/1 0:00:00 ~ 2023/5/31 23:59:59 |

| サーバ | Syslog |

| 対象 | Kernelを含む |

| Severity(重要度) | notice(重要な通知) |

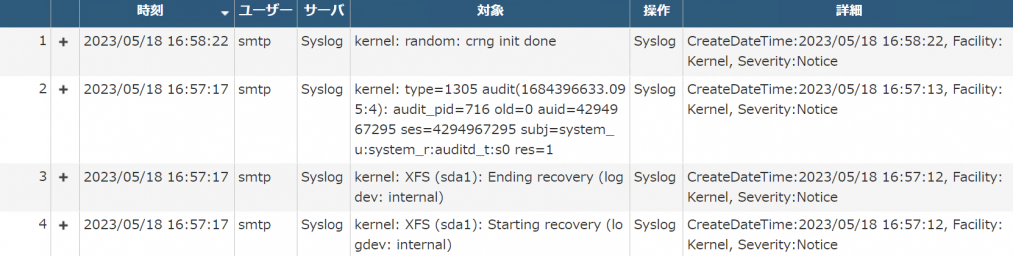

検索結果

ログが表示されました!

5月中に発報された「Severity:notice」がまとまっている事が分かりますね!

その他にも・・・

ALog EVAはMicrosoft 365の監査ログも取得出来ますので、例えば下記のようなファイル操作のログもALogへ取り込んで検索することも可能です。

検索条件

| 期間 | 過去30日間 |

| 操作 | O365_SHAREPOINT_FILE_FOLDER(6)(SharePoint ファイル操作イベント) |

検索結果

Microsoft365のログ検索については次回、じっくりとご紹介いたします!!

まとめ

今回はALogでのログ検索をご紹介しました。条件を細かく指定できるので、見たいログをかなり絞り込むことが出来ますね。

次回はMicrosoft365のログ検索についてご紹介したいと思います。

その他ALogについてご質問等ございましたら、弊社お問い合わせフォームからお気軽にお問合せください!!

※このブログで参照されているALog Converter、ALog EVAは株式会社網屋の登録商標または商標です。

※その他会社名、製品名は各社の登録商標または商標です。