記事公開日

最終更新日

Copilot for Microsoft 365 組織内における情報の保護 (管理外デバイスに対するアクセス制限)

Copilot for Microsoft 365のセキュリティ編の第2弾としてMicrosoft 365およびCopilotを使用するうえで必要なセキュリティに関する施策、特に管理外デバイスに対するアクセス制限について考えていきます。

※ 本ブログ内では「管理外デバイス」とは、企業で使用を許可していないデバイスを指します。

内容としてはCopilotに限定せず、Microsoft 365を利用するうえで重要な内容となりますので是非ご覧ください。

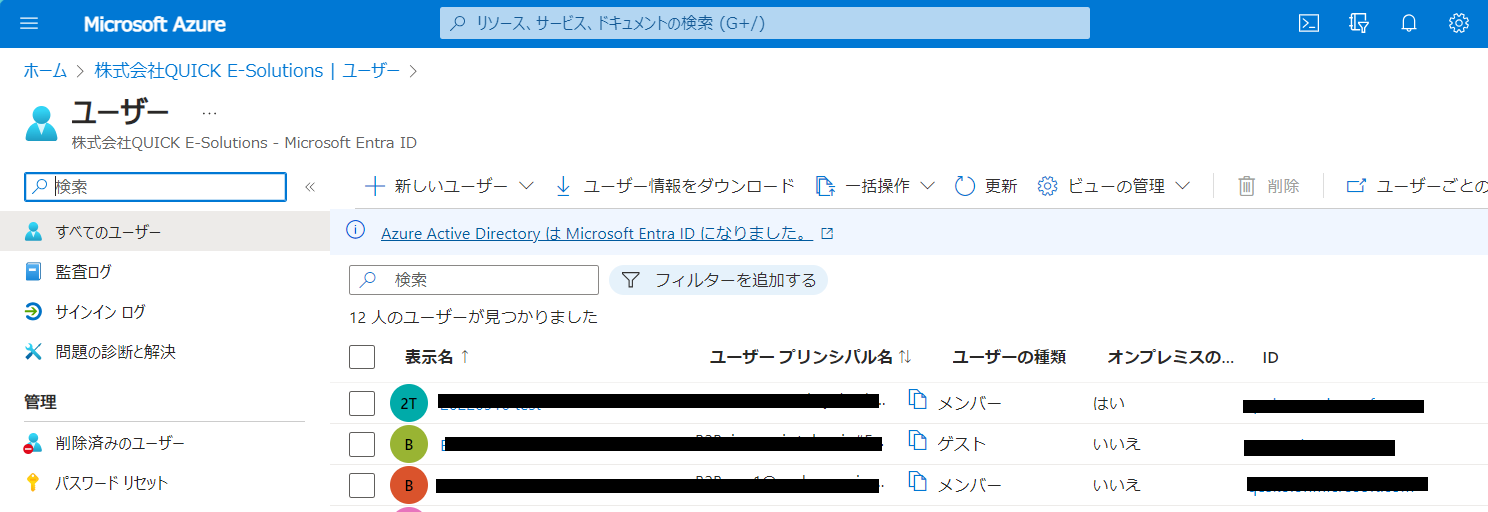

Microsoft 365ユーザー情報の閲覧について

Microsoft 365を使用する際にOfficeアプリにサインインする必要があります。

あまり意識しないと思いますが、サインインする際にIDaaS(認証基盤)としてMicrosoft Entra ID (旧称 Azure Active Directory)が使用されています。

Microsoft Entra ID には組織内のユーザー情報が全て格納されています。

Microsoft Entra IDですが、困ったことに既定の設定では管理者では無いユーザーもアクセスしユーザー情報を確認することが出来てしまいます。

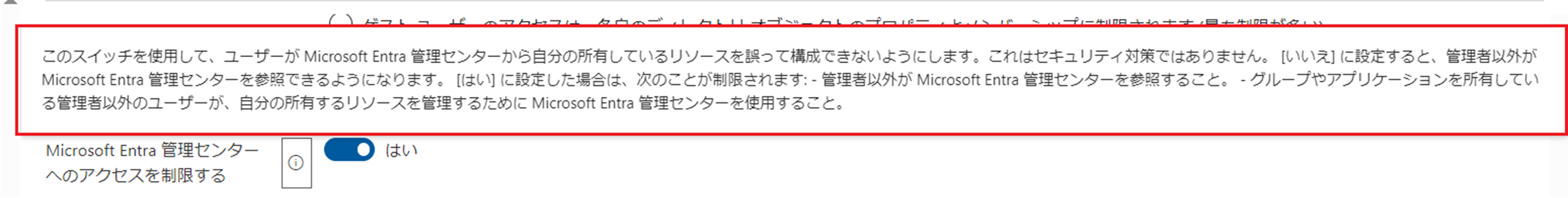

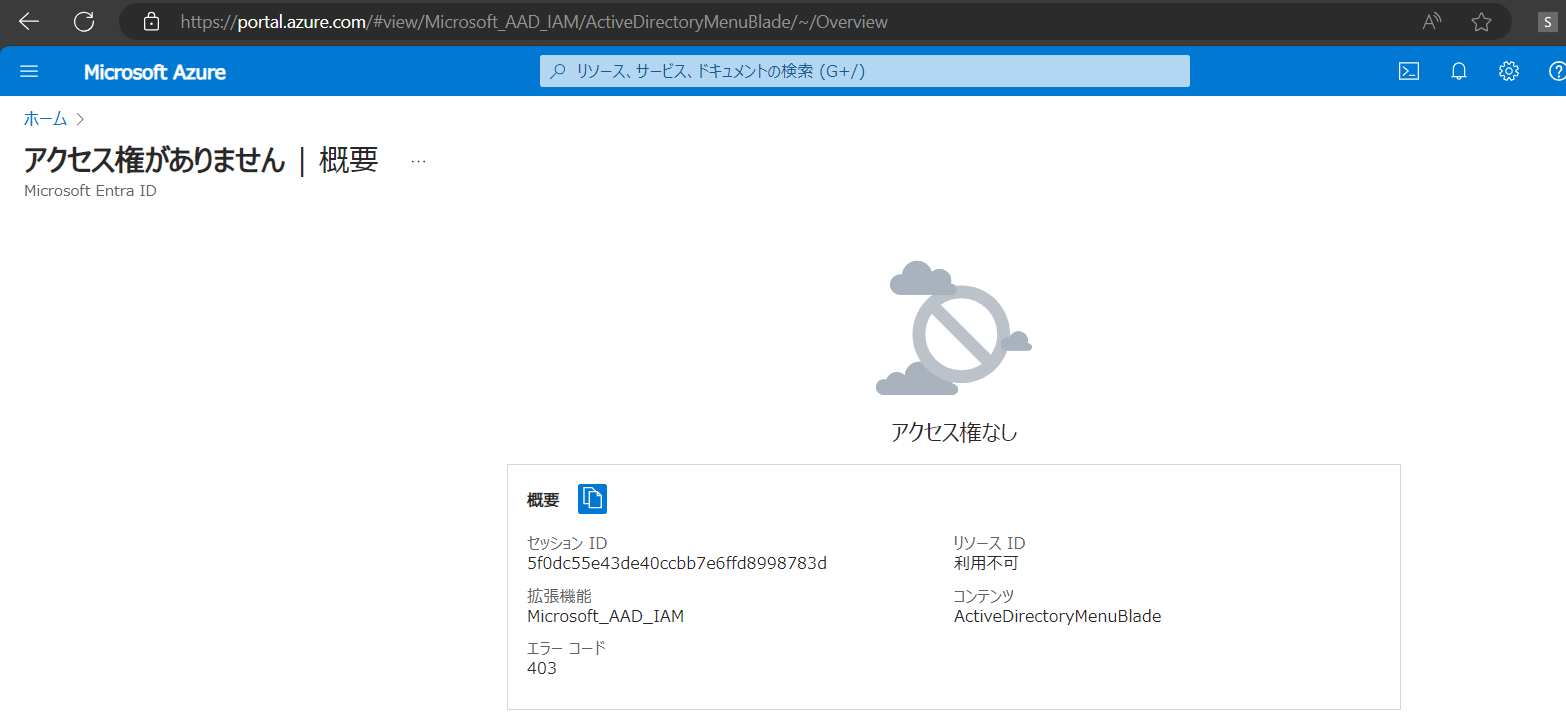

そのため、以下の「Microsoft Entra 管理センターへのアクセスを制限する」を「はい」に設定することで管理者以外のアクセスをブロックすることができます。

本設定をすることで管理者では無いユーザーが他のユーザーの情報を閲覧することが出来なくなり、情報が流出することを防ぐことができます。

管理外デバイスのMicrosoft Intuneへの登録制限

後述するコンプライアンスポリシーおよび条件付きアクセスを実装するためにMicrosoft Intuneの利用が推奨されます。理由としては、Microsoft Intuneを利用することでIntuneに登録無いデバイスや組織としてのコンプライアンスを遵守していないデバイスに対し企業のMicrosoftクラウドリソースへのアクセスを制限することができるからです。

Microsoft Intuneを使用する場合、デバイスを登録する必要があります。

Windows PCをIntuneへ登録する方法は

- Microsoft Entra registered(Entra ID 登録)

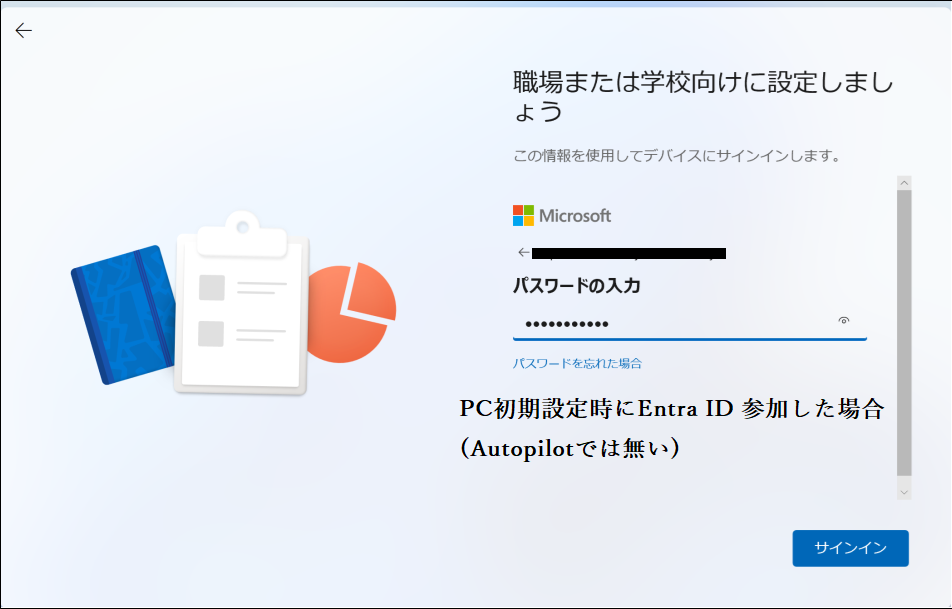

- Microsoft Entra joined(Entra ID 参加)

- Microsoft Entra hybrid join(ハイブリッド Entra ID 参加)

の3種類が存在し企業としてデバイスを登録する場合は"Autopilot"を使用したEntra ID 参加または、Microsoft Entra Connect (旧:Azure AD Connect)を使用したハイブリッド Entra ID 参加をすることが推奨されます。

Autopilotの記事はこちら

なぜ、上記2つ登録方法を推奨するかというと企業が所有するPCであることの証明となるためです。

その証明を基に以下に記載するIntuneへの登録制限を実現します。

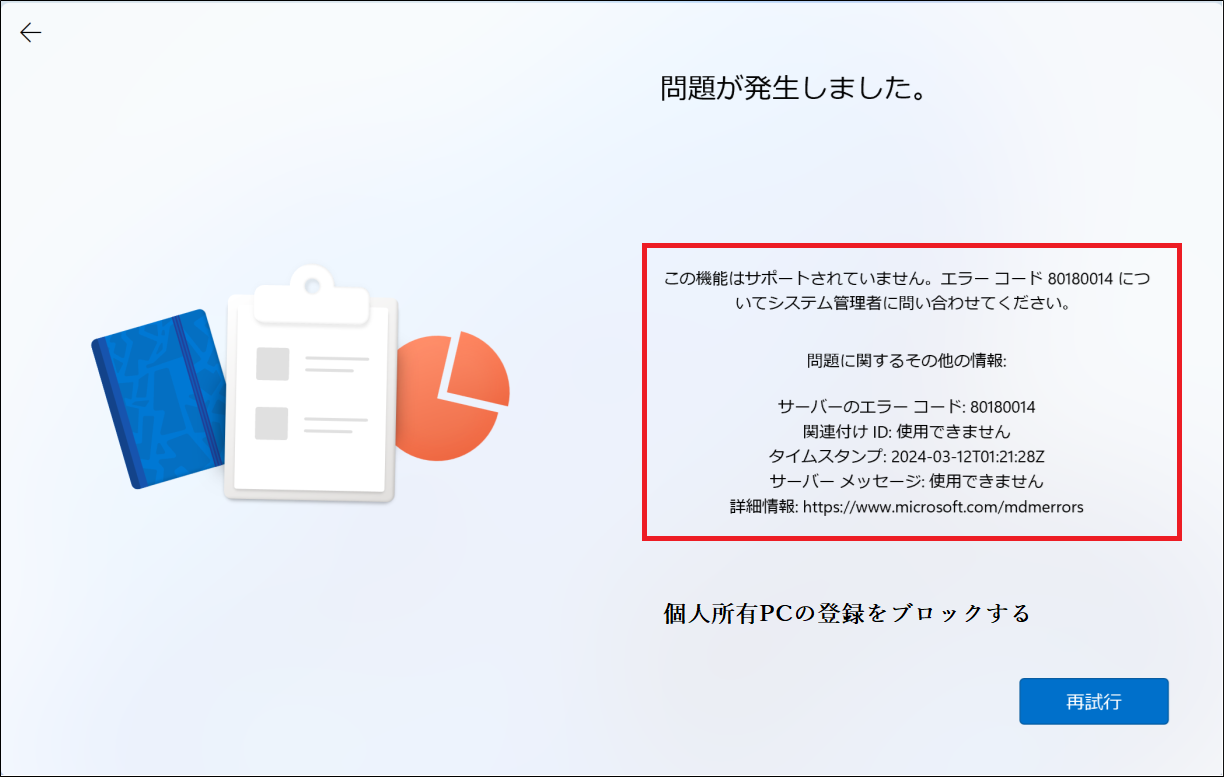

以下の「デバイスの種類の制限」画面にて個人所有を「ブロック」することで、会社所有以外のPCをIntuneに登録することを防ぐことができます。

実際の動作は以下の通りです。

検証ではAutopilotでは無い、通常のEntra ID 参加を実施しています。

本設定をすることで管理外デバイスがIntuneに登録されることを防ぎ、企業として管理するデバイスのみ企業のMicrosoftクラウドリソースにアクセスを許容することが出来ます。

また、Windows以外のデバイス(MAC OS、iOS、Android OS)についてはEntra ID 参加、ハイブリッド Entra ID 参加がサポートされておらず基本的に個人所有となります。

そのため、企業としてWindows以外のデバイスを使用しない場合はMAC OS、iOS、Android OSについても「個人所有」をブロックすることをお勧めします。

Windows以外のデバイスの企業登録はWindows PCとは異なるため、また別の機会にご紹介いたします。

Microsoft 365に対する条件付きアクセスによるアクセス制限

Entra IDには条件付きアクセスという企業のMicrosoftクラウドリソースに対してアクセスする条件を設定することができます。条件にはアクセスする場所(グローバルIP)、Intuneにデバイスが存在しコンプライアンスポリシーに準拠しているデバイスなど様々な条件を設定することが可能です。

本機能により仮に社員が自宅のデバイスから企業のMicrosoftクラウドリソースにアクセスしようとした場合にアクセスをブロックすることができます。

条件付きアクセスの対象にはEntra IDにエンタープライズアプリとして登録されたサードパーティー製のアプリも含まれます。

今回の検証ではMicrosoft 365のOfficeアプリおよびCopilot for Microsoft 365へのアクセス制限を検証したいと思います。

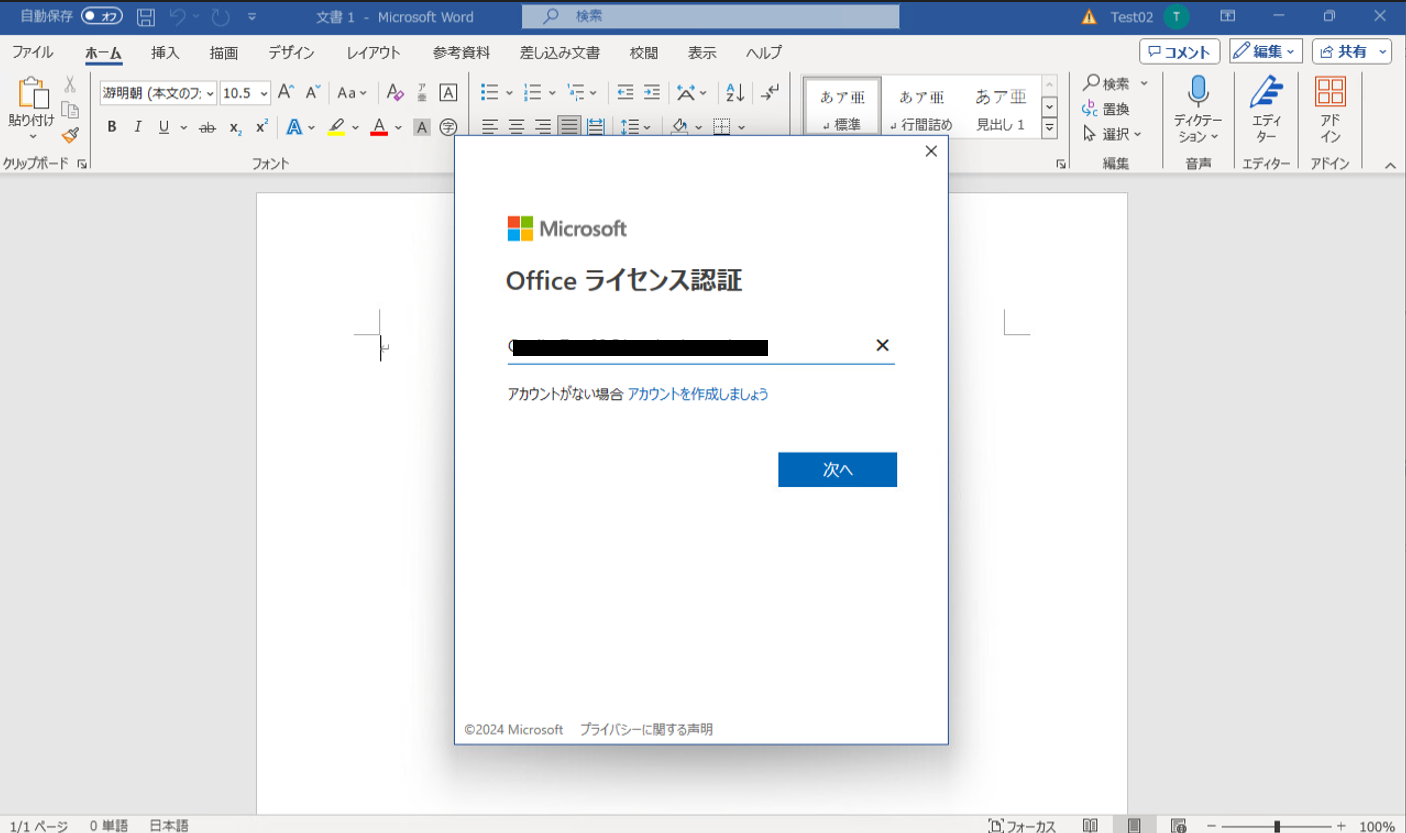

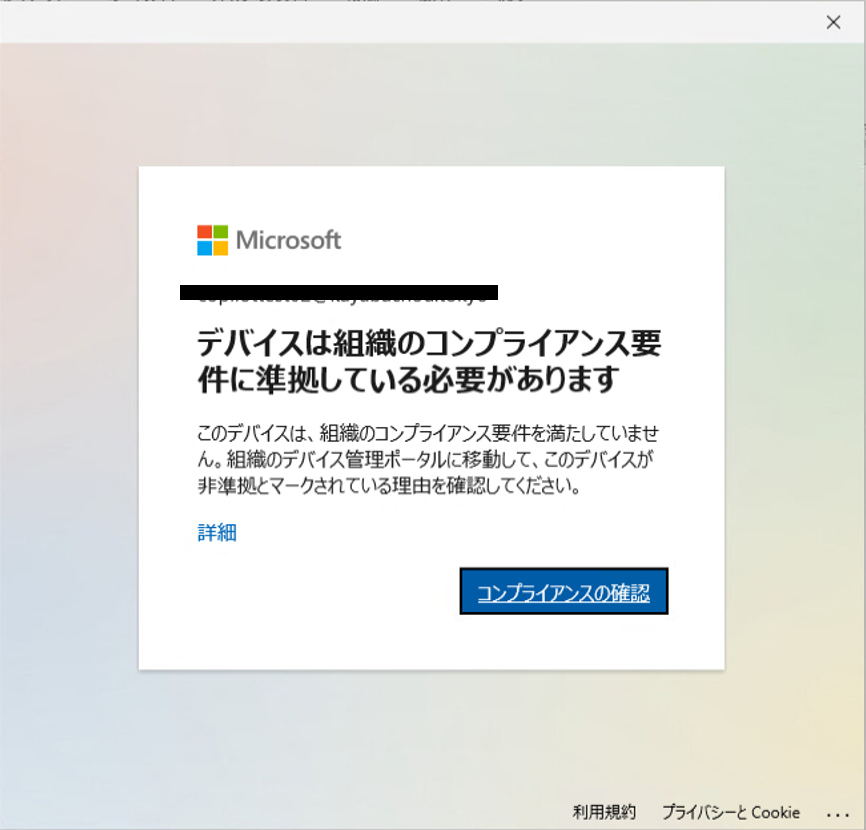

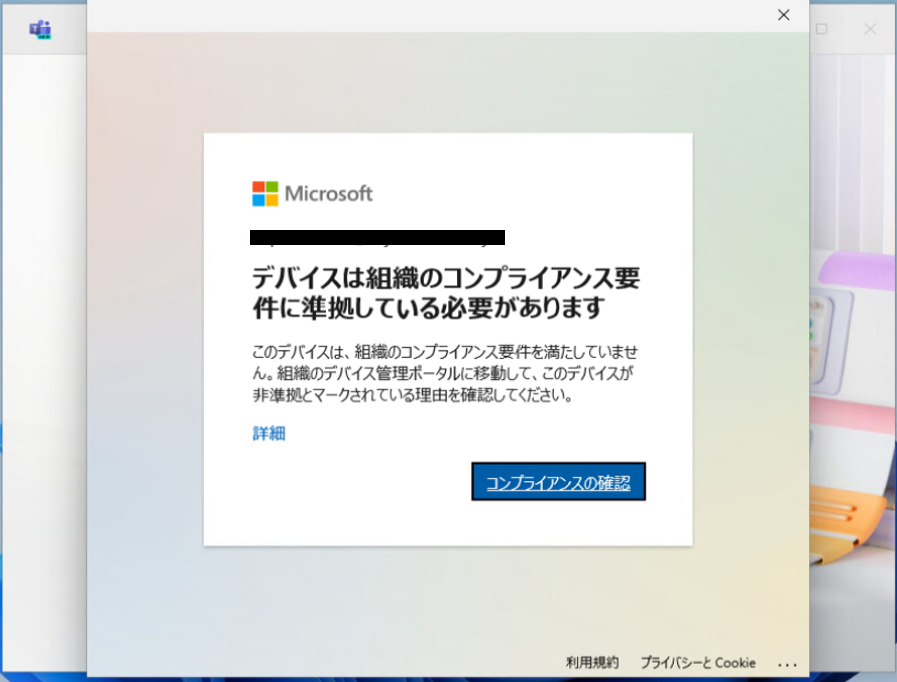

Microsoft 365のOfficeアプリへのアクセス制限

WordアプリおよびTeamsアプリにサインインしようとした際にコンプライアンスポリシーに準拠していない場合にアクセスをブロックしています。- Wordアプリ

- Teamsアプリ

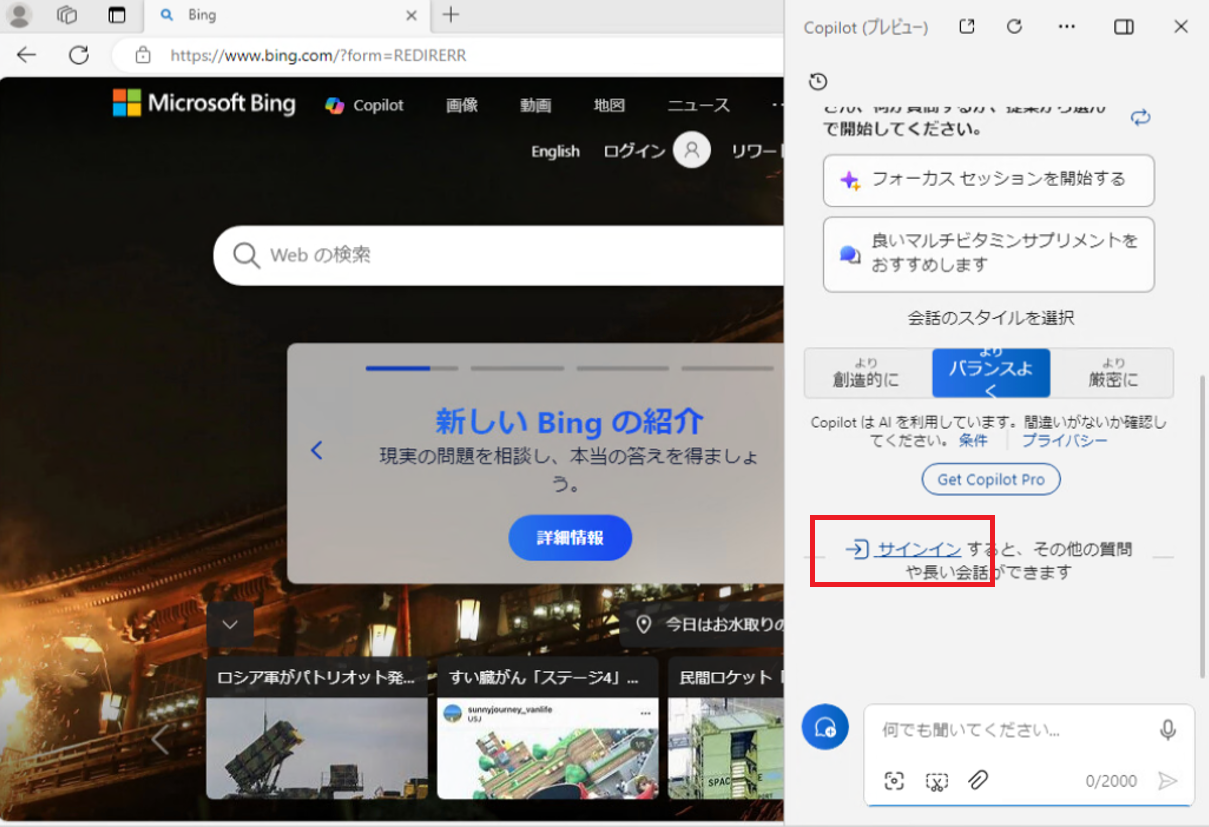

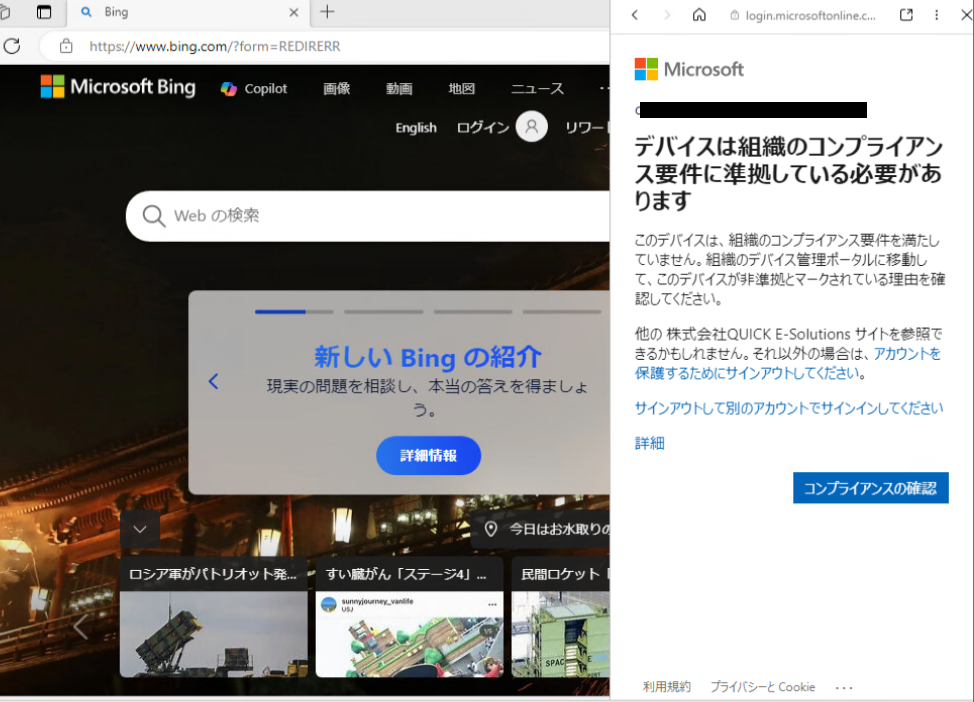

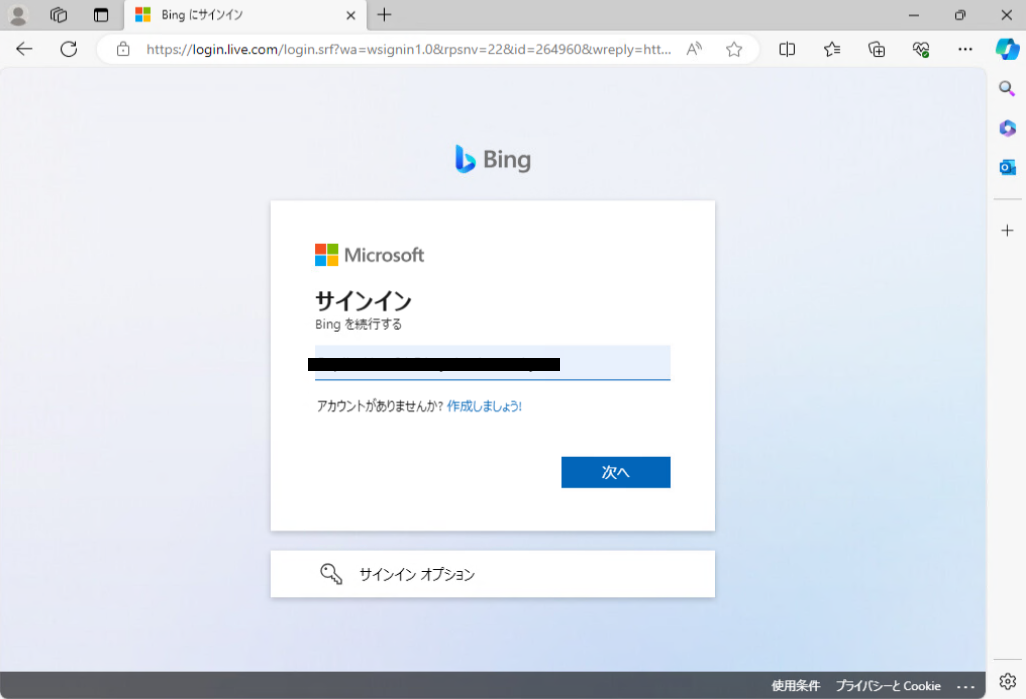

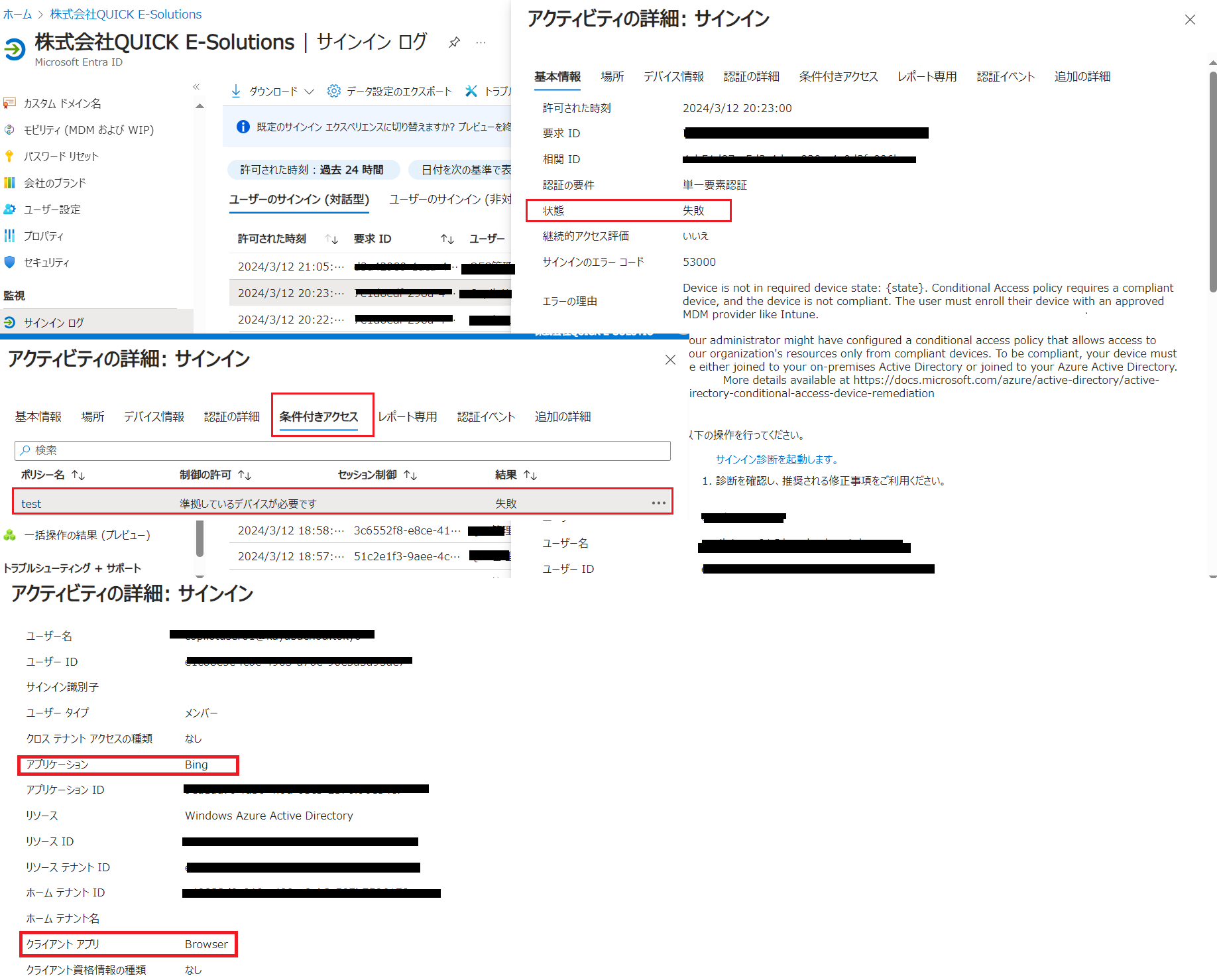

Copilot for Microsoft 365へのアクセス制限

Copilot for Microsoft 365はBingを使用するため、Bingに対する条件付きアクセスで実現することができました。※ EdgeのBingはアクセス出来ないものの挙動が少し特殊だったため、動画でご覧ください。

- Windows標準のCopilot

- Microsoft EdgeのCopilot

※ この後、認証エラー画面が表示されず別ページにリダイレクトされました。

Entra IDのサインインログでBingへのアクセスが条件付きアクセスでブロックされていることを確認できました。

まとめ

いかがでしたでしょうか、今回ご紹介した「Entra IDへのアクセス制限」「Intuneへのデバイス登録制限」「Microsoft 365に対する条件付きアクセスによるアクセス制限」を実施することでCopilot for Microsoft 365を管理外デバイスで使用されるリスクは抑えられるかと思います。ただし、セキュリティとしてまだまだ考慮する点はあると思いますし、Microsoftが提供する機能も今後拡充されると思いますので引き続き検証をしていきます。

ゼロトラスト・セキュリティ 導入支援(Microsoft Intune【デバイス管理】)

Copilot及びMicrosoft365ライセンスは弊社で販売しておりますのでお問合せフォームからご連絡ください。

問い合わせフォーム

次回はMicrosoft Teams(SharePoint Online)に保存されたファイルとCopilot for Microsoft 365の要約機能に関するアクセスについて考えていきたいと思います。

※このブログで参照されている、Microsoft、Windows、Microsoft Azure、その他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。