記事公開日

最終更新日

【Azure】Azureネットワーク 第2回 構築編

こんにちは、システムソリューション営業本部の中道です。

前回はAzureネットワークの概要について説明しました。

今回は構築の手順と、実際に運用する際の注意点や対処法について紹介します!

今回より、Azure無料試用版を使用します。

Azure無料試用版は、Azureの機能が30日間計22,500円分のクレジットでAzureの機能が使用できるプランになります。

今回含め、次回以降もこの無料試用版の範囲内で出来ることを紹介していきます。

早速ですが、今回の課題は以下の通りです。

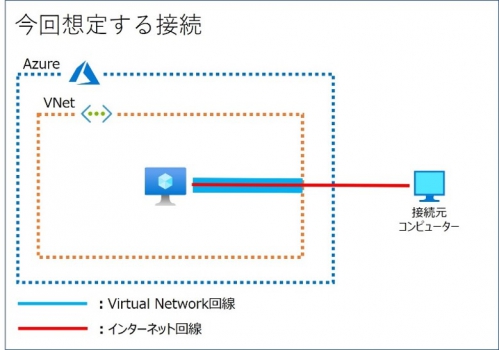

「普段職場で使用しているPCから、Azure上に構築した仮想マシンに安全に接続できるようにする」

手順中にもリソースグループの作成は可能ですが、オプションとなる項目の作成は避けたいので、事前に作成しておくことをおすすめします。

1.ホームの「Azureサービス」または左メニューから「仮想ネットワーク」をクリックします。

2.左上の「追加」または「仮想ネットワークの作成」をクリックし、作成ページに移動します。

3.各項目があるので、情報を入力します。

仮想マシンの作成が始まり、「デプロイが完了しました」と表示されれば作成されたことになります。

各設定は既定で、必須事項だけを入力して作成します。

デプロイが完了次第、仮想マシンは自動で起動します。

2.仮想マシンへ接続します。

IDとパスワードを入力すれば接続できます。これで課題はクリアしました。

しかし、このままでは終われません。まだ安全面にて問題があります。

今の設定では作成した仮想マシンにパブリックIPアドレスを付与しており設定が無制限のため、全世界に公開されています。

このままでは何らかの攻撃を受ける可能性が高く、セキュリティ上大変よろしくありません。

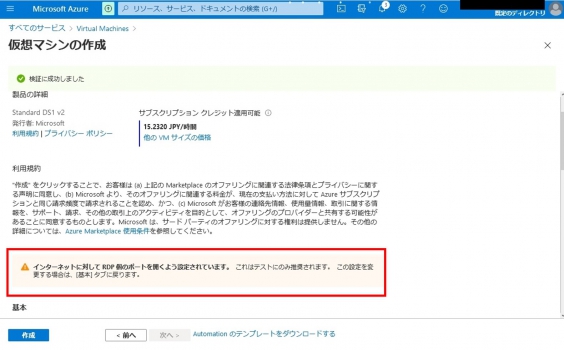

下の図のように、仮想マシンの作成時にも今の設定ではMicrosoft社はテスト使用時のみ推奨している事が表示されていました。

実際、開きっぱなしで放置していたところ、Microsoft社から不正利用されている可能性があるというメールも来ました。

検証を進めていく上でも好ましくありません。

仮想マシンに付与しているパブリックIPアドレスに制限が無いのが原因なので、この設定を変更します。

簡単に設定できる、2つの方法を紹介します。

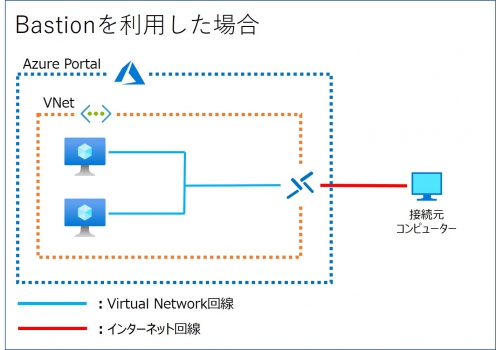

RDPなどを使用しなくても、Web上のAzurePortalに接続し、そこから仮想マシンを操作することになります。

Bastionは仮想ネットワーク全体に適用させる機能になります。

イラストで表示するとこんな感じでしょうか。

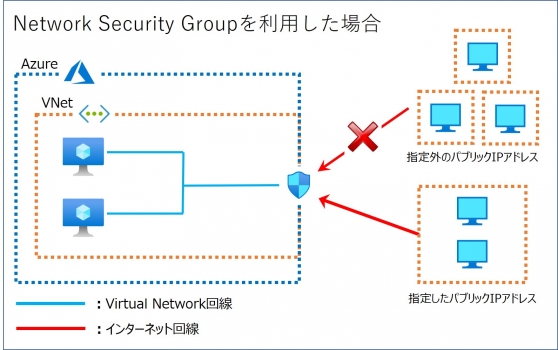

接続できるパブリックIPアドレスを絞ることで、セキュリティ性を高めることができます。

NSGはリソースグループ全体にも、仮想マシン単独にも柔軟に適用できる機能です。

イラストで表示するとこんな感じでしょうか。

2.Azure Portal上部の検索から「Bastion」を検索します。

3.左上の「追加」または画面中央に表示される「作成」をクリックします。

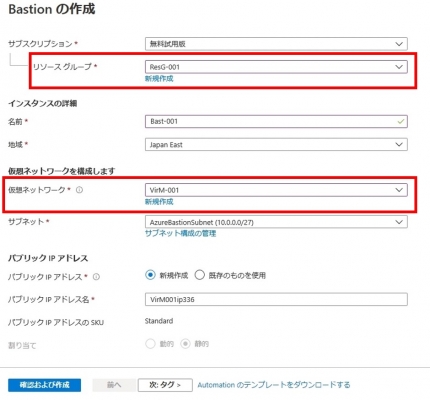

4.導入するリソースグループ、仮想ネットワークを選択します。

5.タグを任意で設定し、確認作業を行います。

6.確認の時点で問題が無ければデプロイが完了します。

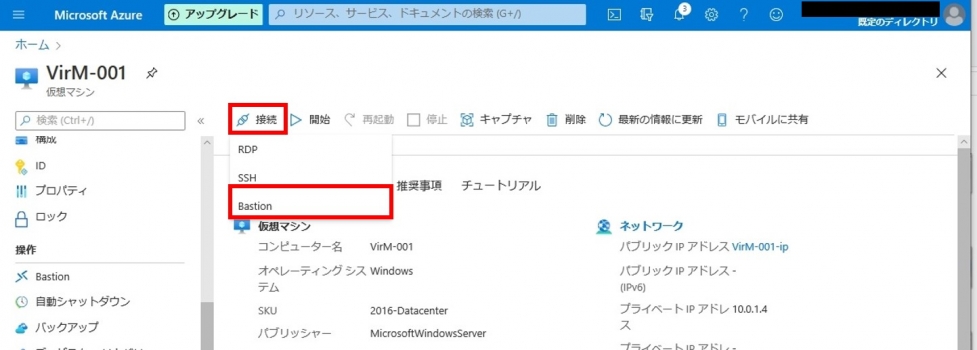

7.仮想マシンに接続します。

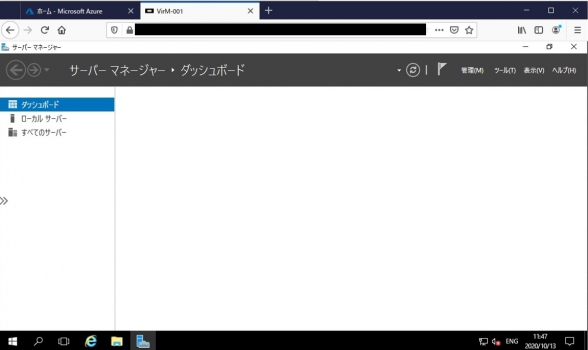

これでBastionを利用して仮想マシンへ接続することができました。

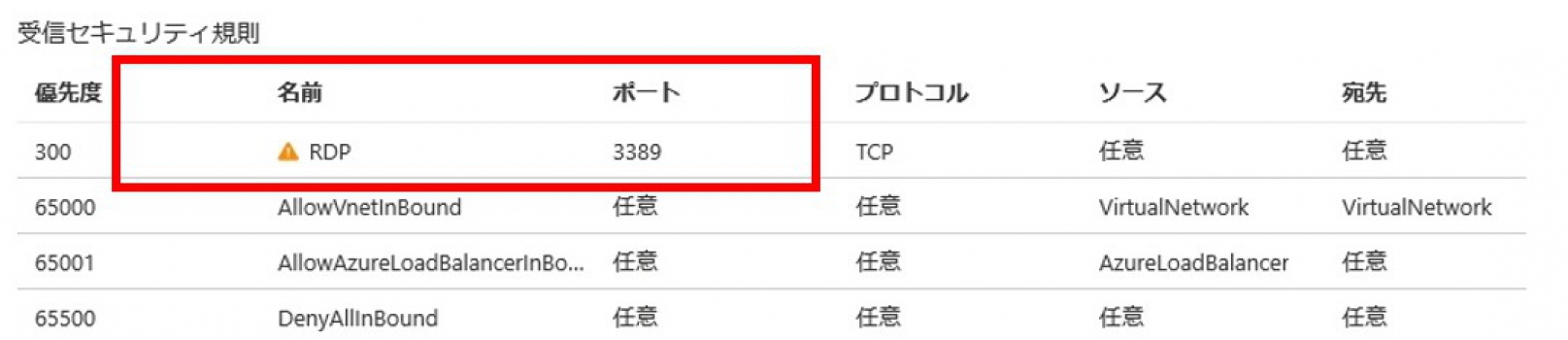

2.開くと、仮想マシンを作成した際に自動で作成されるNSGがあります。

4.RDPをクリックします。

5.RDPの設定を以下に設定し保存します。

これはパブリックIPアドレスが違う複数の拠点などから同じ仮想マシンへRDPしたい場合などに活用できます。

6.指定したパブリックIPアドレスに属するPCから接続します。

7.設定外のパブリックIPアドレスから仮想マシンに接続します。

また、Bastion、NSG共に全ての仮想マシンにこの設定を行うのは管理、セキュリテイ、料金の面全てにメリットがありません。

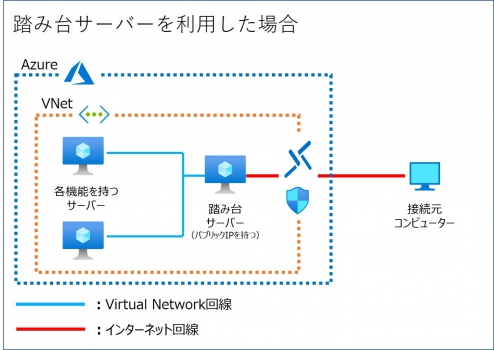

そこで、踏み台サーバーと呼ばれるサーバーを設置し、そこから仮想ネットワークに接続することをおすすめします。

このような形で、次回以降も想定される環境とその際に使用できるAzure上での機能を紹介していく予定です。

お楽しみにお待ちください!

また、「Microsoft Azure」が気になる!という会社様は是非「お問い合わせ」よりお問い合わせください!

※このブログで参照されている、Microsoft、Windows、Microsoft Azure、その他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。

前回はAzureネットワークの概要について説明しました。

今回は構築の手順と、実際に運用する際の注意点や対処法について紹介します!

メニュー

・今回の課題

・構築の手順

・対処法

・導入の各手順

・まとめ

今回より、Azure無料試用版を使用します。

Azure無料試用版は、Azureの機能が30日間計22,500円分のクレジットでAzureの機能が使用できるプランになります。

今回含め、次回以降もこの無料試用版の範囲内で出来ることを紹介していきます。

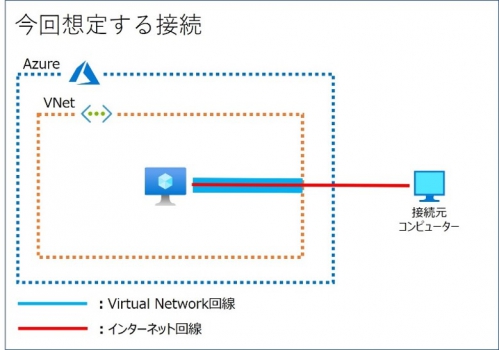

今回の課題

今回より1回につき1つ、実際の環境に沿って課題を出し解決していくという形を取ります。早速ですが、今回の課題は以下の通りです。

「普段職場で使用しているPCから、Azure上に構築した仮想マシンに安全に接続できるようにする」

イメージ図

構築の手順

事前準備

構築の前に、いくつか行わなければならない手順があります。・AzurePortalの開設(試用版、通常版どちらでも可能)

・リソースグループの作成

です。

今回は仮想ネットワーク、仮想マシンを作成します。これらはリソースと呼ばれ、それぞれ任意のリソースグループに所属する必要があります。手順中にもリソースグループの作成は可能ですが、オプションとなる項目の作成は避けたいので、事前に作成しておくことをおすすめします。

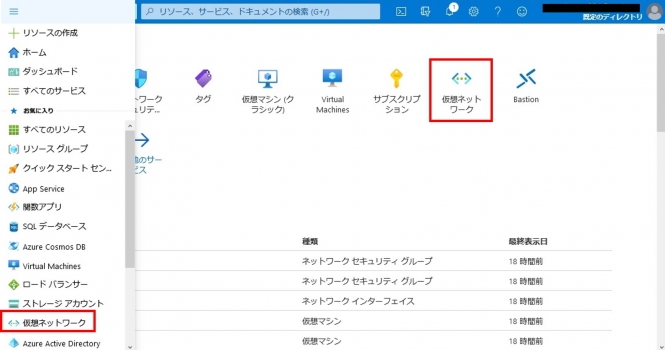

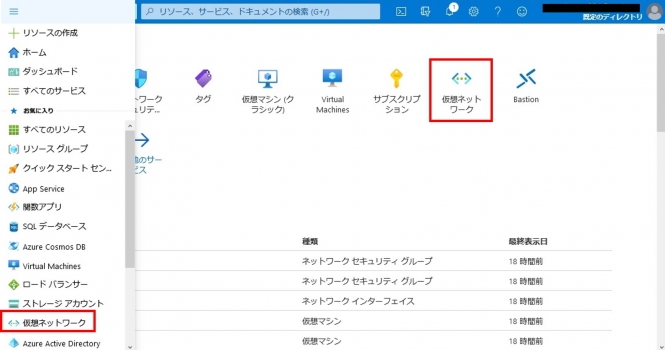

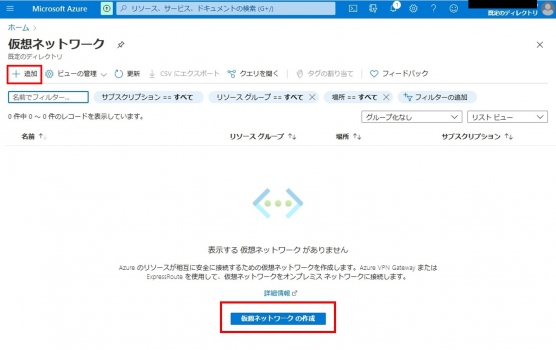

仮想ネットワークの構築

それでは、実際に仮想ネットワークを作成していきます。1.ホームの「Azureサービス」または左メニューから「仮想ネットワーク」をクリックします。

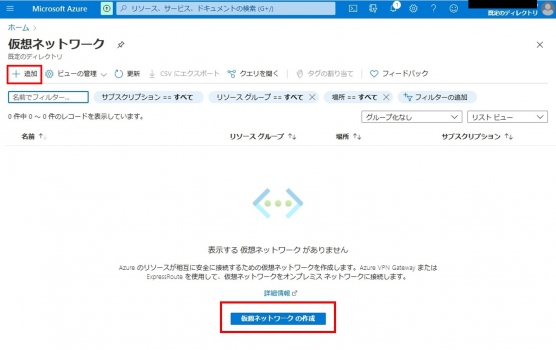

2.左上の「追加」または「仮想ネットワークの作成」をクリックし、作成ページに移動します。

3.各項目があるので、情報を入力します。

基本 :リソースグループの指定、仮想ネットワークの名前と地域の指定を行います。

IPアドレス :今回作成する仮想ネットワークの範囲を指定することができます。 追加作成する場合は、既に存在する仮想ネットワークとは別のIPアドレス空間を指定ください。

セキュリティ :ここでは仮想ネットワーク配下に属する仮想マシンなどに対してそれぞれ制御できる機能の有効化/無効化が選択できます。

タグ :タグを付けることで、リソースグループに囚われない表示をすることができます。今回は設定しません。

確認および作成:検証に成功すると作成が可能になります。 これまでの設定に最低限の不備が無ければ、検証が成功し仮想ネットワークが作成されます。

IPアドレス :今回作成する仮想ネットワークの範囲を指定することができます。 追加作成する場合は、既に存在する仮想ネットワークとは別のIPアドレス空間を指定ください。

セキュリティ :ここでは仮想ネットワーク配下に属する仮想マシンなどに対してそれぞれ制御できる機能の有効化/無効化が選択できます。

タグ :タグを付けることで、リソースグループに囚われない表示をすることができます。今回は設定しません。

確認および作成:検証に成功すると作成が可能になります。 これまでの設定に最低限の不備が無ければ、検証が成功し仮想ネットワークが作成されます。

仮想マシンの作成が始まり、「デプロイが完了しました」と表示されれば作成されたことになります。

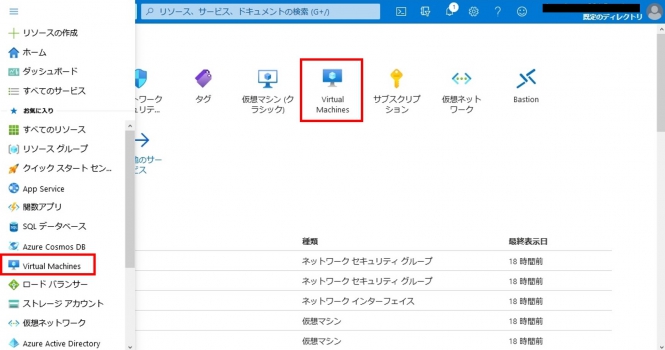

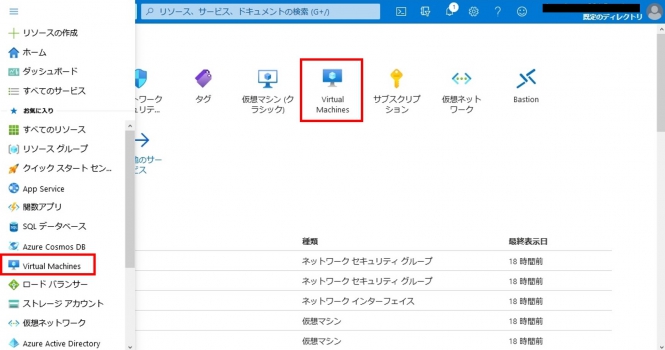

仮想マシンの作成のとRDPの実行

1.次に、仮想マシンを1台作成します。仮想マシンは、「Virtual Machine」より作成が可能です。

各設定は既定で、必須事項だけを入力して作成します。

デプロイが完了次第、仮想マシンは自動で起動します。

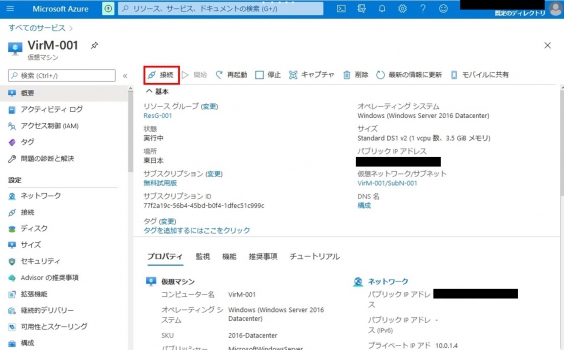

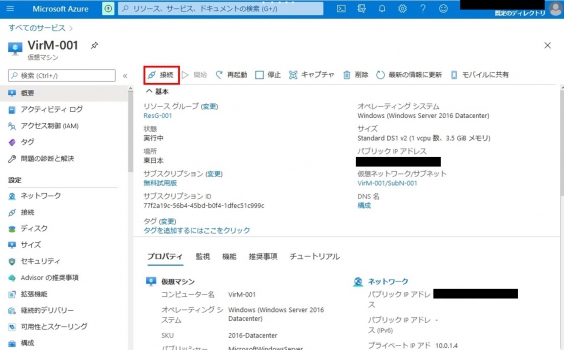

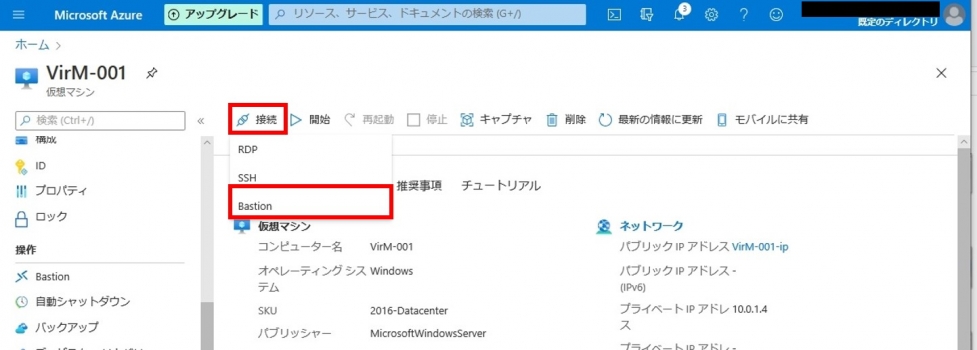

2.仮想マシンへ接続します。

各仮想マシン概要ページ左上の「接続」からRDPを指定して接続します。

IDとパスワードを入力すれば接続できます。これで課題はクリアしました。

しかし、このままでは終われません。まだ安全面にて問題があります。

今の設定では作成した仮想マシンにパブリックIPアドレスを付与しており設定が無制限のため、全世界に公開されています。

このままでは何らかの攻撃を受ける可能性が高く、セキュリティ上大変よろしくありません。

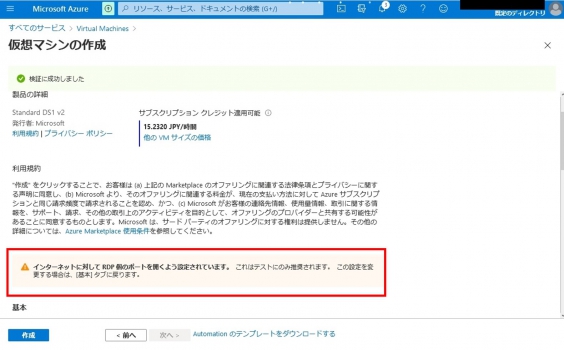

下の図のように、仮想マシンの作成時にも今の設定ではMicrosoft社はテスト使用時のみ推奨している事が表示されていました。

実際、開きっぱなしで放置していたところ、Microsoft社から不正利用されている可能性があるというメールも来ました。

検証を進めていく上でも好ましくありません。

仮想マシンに付与しているパブリックIPアドレスに制限が無いのが原因なので、この設定を変更します。

簡単に設定できる、2つの方法を紹介します。

対処法

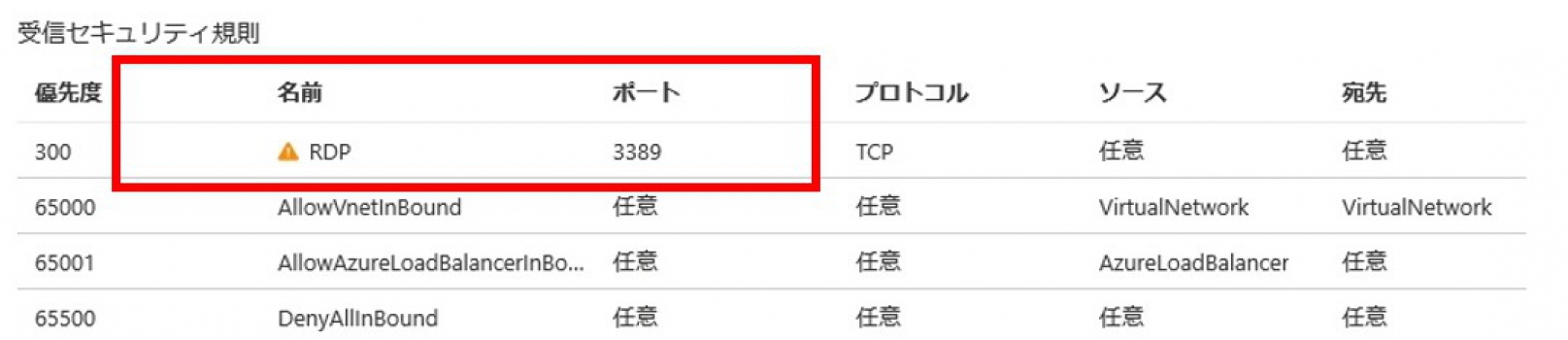

Bastionを用いる

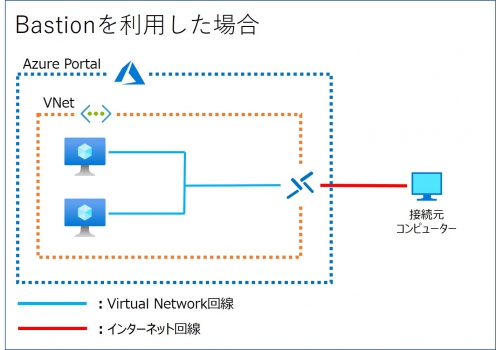

仮想ネットワーク作成時、または仮想マシン作成時にパブリックIPアドレスを設定しなくても、仮想マシンを見れるようにする機能です。RDPなどを使用しなくても、Web上のAzurePortalに接続し、そこから仮想マシンを操作することになります。

Bastionは仮想ネットワーク全体に適用させる機能になります。

イラストで表示するとこんな感じでしょうか。

Network Security Group(以下、NSG)を用いる

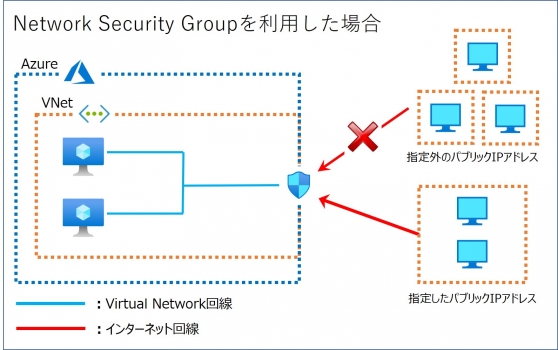

毎回AzurePortalを使用せず、従来通りRDPで接続したい方はこちらの設定をオススメします。接続できるパブリックIPアドレスを絞ることで、セキュリティ性を高めることができます。

NSGはリソースグループ全体にも、仮想マシン単独にも柔軟に適用できる機能です。

イラストで表示するとこんな感じでしょうか。

導入の各手順

Bastion

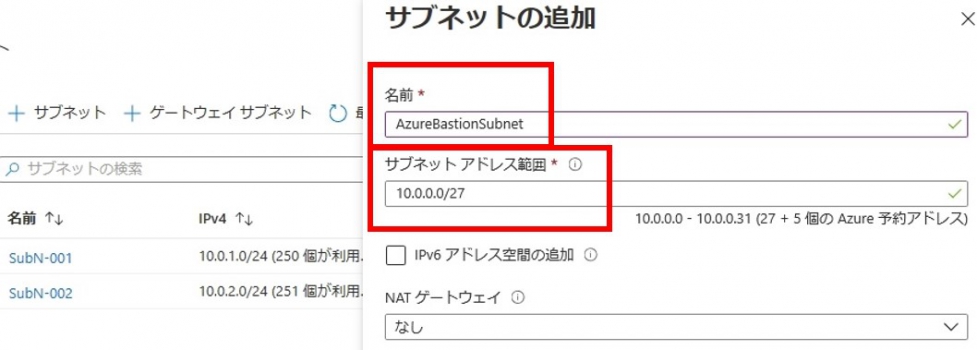

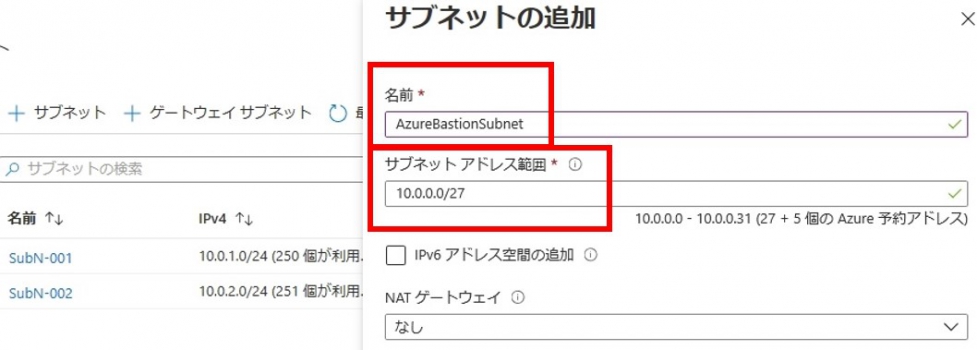

1.事前にBastionを導入する仮想ネットワークにサブネットを追加しておきます。名前は「AzureBastionSubnet」、プレフィックスは「27」と定められています。

2.Azure Portal上部の検索から「Bastion」を検索します。

3.左上の「追加」または画面中央に表示される「作成」をクリックします。

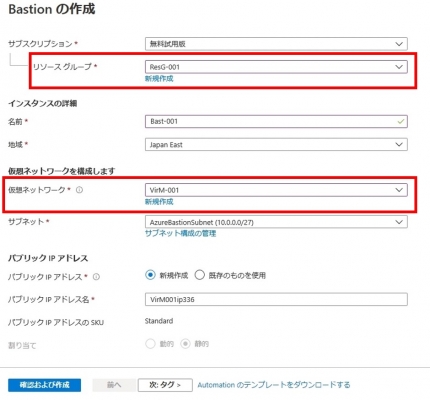

4.導入するリソースグループ、仮想ネットワークを選択します。

サブネットは事前に作成しているので、自動で反映されます。

パブリックIPアドレス名も自動で入力されますが、任意の名前があれば入力可能です。

パブリックIPアドレス名も自動で入力されますが、任意の名前があれば入力可能です。

5.タグを任意で設定し、確認作業を行います。

6.確認の時点で問題が無ければデプロイが完了します。

7.仮想マシンに接続します。

接続するには、仮想マシンの概要左上にある「接続」から「Bastion」を選択します。

Bastionを使用するをクリックすると仮想マシン作成時に指定したユーザー名とパスワードを聞かれるので入力します。

正しければ新しいタブが開き、パブリックIPなしでも接続することが確認出来ます。

これでBastionを利用して仮想マシンへ接続することができました。

NSG

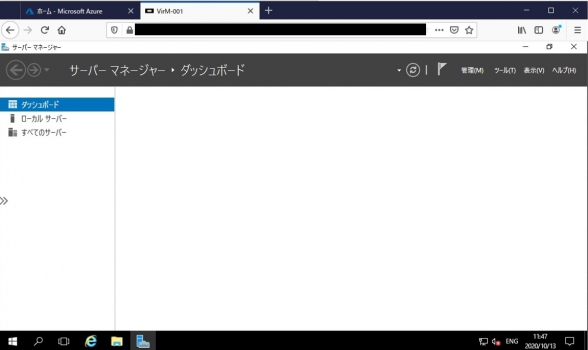

1.上部の検索またはすべてのサービスから「ネットワークセキュリテイグループ」を検索しクリックします。2.開くと、仮想マシンを作成した際に自動で作成されるNSGがあります。

「(仮想マシン名)-nsg」の表記

3.設定左メニューの「受信セキュリテイ規則」をクリックします。4.RDPをクリックします。

黄色い!マークがついていると思いますが、これは制限なくRDPのポートがインターネットに公開されているのを警告している表示になります。

5.RDPの設定を以下に設定し保存します。

ソース :IPAddresses

ソースポート範囲:(指定するIPアドレス)

宛先 :Any

宛先ポート範囲 :3389

また、設定を追加することで、RDPができるパブリックIPアドレスを増やすことも可能です。ソースポート範囲:(指定するIPアドレス)

宛先 :Any

宛先ポート範囲 :3389

これはパブリックIPアドレスが違う複数の拠点などから同じ仮想マシンへRDPしたい場合などに活用できます。

6.指定したパブリックIPアドレスに属するPCから接続します。

これまで通り、仮想マシンに接続できます。

同じパブリックIPアドレスを振られていれば、社内の別のPCから、設定を追加した場合は、別拠点からでも接続が可能になります。

同じパブリックIPアドレスを振られていれば、社内の別のPCから、設定を追加した場合は、別拠点からでも接続が可能になります。

7.設定外のパブリックIPアドレスから仮想マシンに接続します。

設定していないパブリックIPアドレスに属する端末からはエラーが表示され、接続が出来なくなっているはずです。

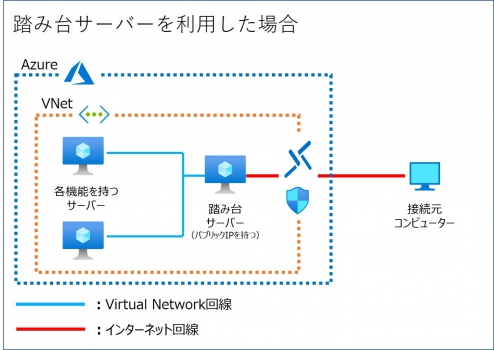

これでNSGを利用してパブリックIPアドレスが振られながらも、セキュアに仮想マシンへの接続ができるようになりました。また、Bastion、NSG共に全ての仮想マシンにこの設定を行うのは管理、セキュリテイ、料金の面全てにメリットがありません。

そこで、踏み台サーバーと呼ばれるサーバーを設置し、そこから仮想ネットワークに接続することをおすすめします。

まとめ

今回は、Azureネットワークの基礎となる「仮想ネットワーク」の作成とネットワーク内に作成した仮想マシンへの接続方法を紹介いたしました。このような形で、次回以降も想定される環境とその際に使用できるAzure上での機能を紹介していく予定です。

お楽しみにお待ちください!

また、「Microsoft Azure」が気になる!という会社様は是非「お問い合わせ」よりお問い合わせください!

※このブログで参照されている、Microsoft、Windows、Microsoft Azure、その他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。