記事公開日

最終更新日

【Microsoft Entra IDの新機能】グローバルセキュアアクセスをつかってみた

はじめに

こんにちは、システムソリューション営業本部の大友と申します。

皆さん、2023年ごろ7月に発表されたAzure ADがMicrosoft Entra IDに名称変更される件はご存じですか?

2023年末までにはすべての名称が、EntraIDに変更される見込みです。

今回は名称変更と共に追加された、新機能「グローバルセキュアアクセス」を使ってみたいと思います。

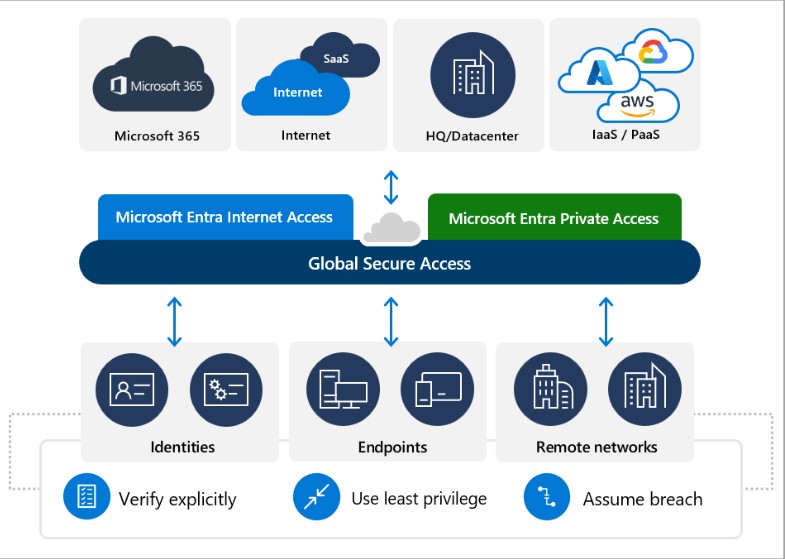

グローバルセキュアアクセスとは

(転載元)

グローバルセキュアアクセス(Global Secure Access)とは、いわゆるセキュアWebゲートウェイなどと呼称されるサービスで、

特定のサービスやインターネットに抜けるクライアントからのアクセスを、ポリシーをもって監視することができます。

※本サービスはプレビュー段階であり、正式公開に向けて情報が変更される可能性があります。

グローバルセキュアアクセスは、二つのサービスで構成されています。

- Microsoft Entra Internet Access

- Microsoft Entra Private Access

Microsoft Entra Internet Accessは、インターネット上のクラウドサービスやインターネットなど、外部に向けた通信を行うときに、アクセスしたログを取得したり、端末のIPアドレスを隠蔽することができます。

Microsoft Entra Private Accessは、エージェントとAzure間での通信が暗号化され、社内リソースに対して外部からアクセスができるようになります。

Microsoft Entra Application Proxyを構成する必要があります。

前提条件

前提条件は以下となります。- Microsoft Entra ID P1以上のライセンスを保持していること

- デバイスは、64bitバージョンのWindows10またはWindows11であること

- デバイスは、Microsoft Entra参加または、ハイブリッド参加していること(インストールにはローカル管理者権限が必要)

ハードルになりそうなのは、Microsoft Entra参加または、ハイブリッド参加の箇所ですね。

Microsoft Entra登録では利用できないようです。

また、他にも制限事項があります。詳細はMS公式サイトをご覧ください。

一番最初の制限事項にある、以下条件によるとAVD等のマルチセッション利用はできないようです。

リモート デスクトップ サーバー (RDP) からのもののような、同じデバイスでの複数のユーザー セッションはサポートされていません。

Microsoft Entra Internet Accessを構成してみる

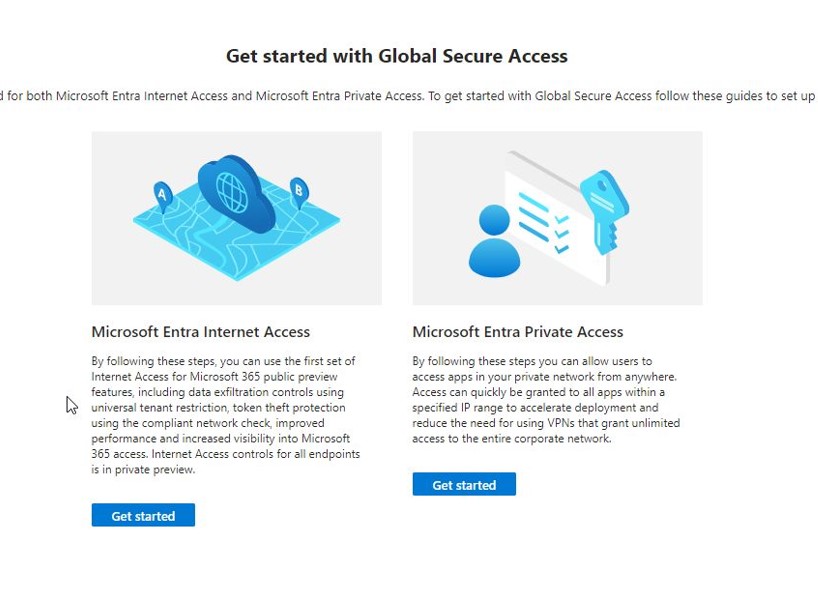

本投稿では、Internet Accessのサービスを構成してみます。Private Accessも後日公開予定ですのでお待ちください!

Internet Accessの設定は以下の手順で実施します。

- Grobal Secure Accessの有効化(初回のみ)

- Microsoft 365 traffic forwarding profile の有効化

- デバイスに Global Secure Access Client をインストール

- テナント制限の有効化

- ソースIP復元の有効化

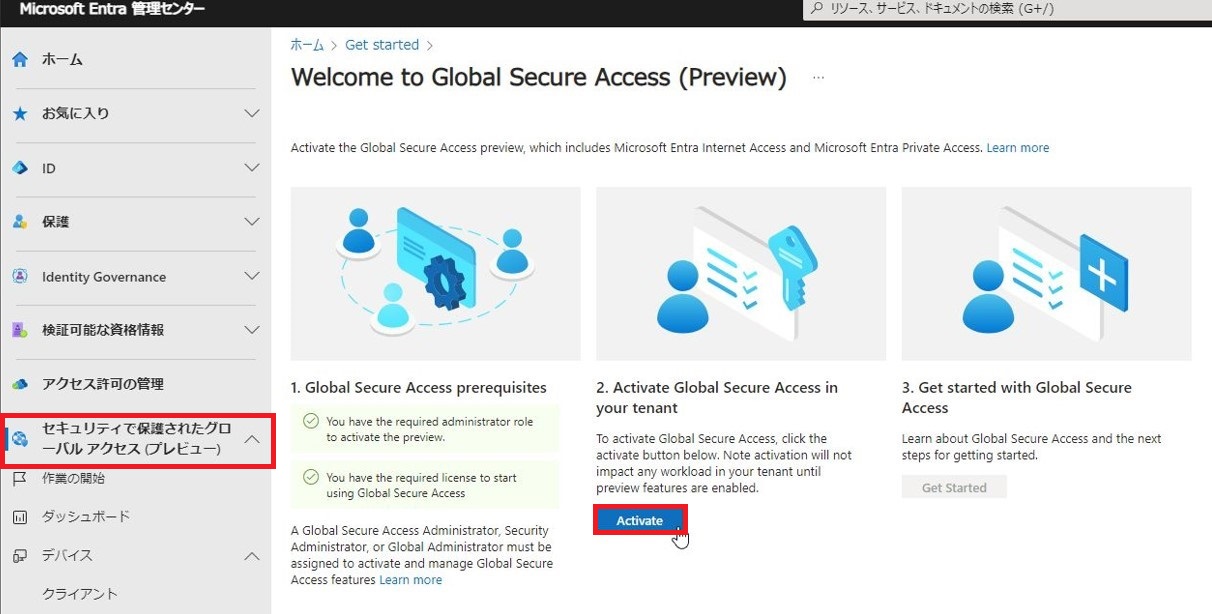

1.Global Secure Accessの有効化(初回のみ)

Microsoft Entra 管理センターに接続し、左ペインから[セキュリティで保護されたグローバルアクセス]-[作業の開始]をクリックします。

[Activate]をクリックし、テナントGlobal Secure Accessを有効化します。

この画面になれば完了です!

2.Microsoft 365 traffic forwarding profile の有効化

次にM365 traffic forwarding profileを有効化します。

このサービスを有効化することで、特定のサービスに対する通信がGlobal Secure Accessを経由するようになり、

詳細なポリシーを適用したり、ログが取得できるようになります。

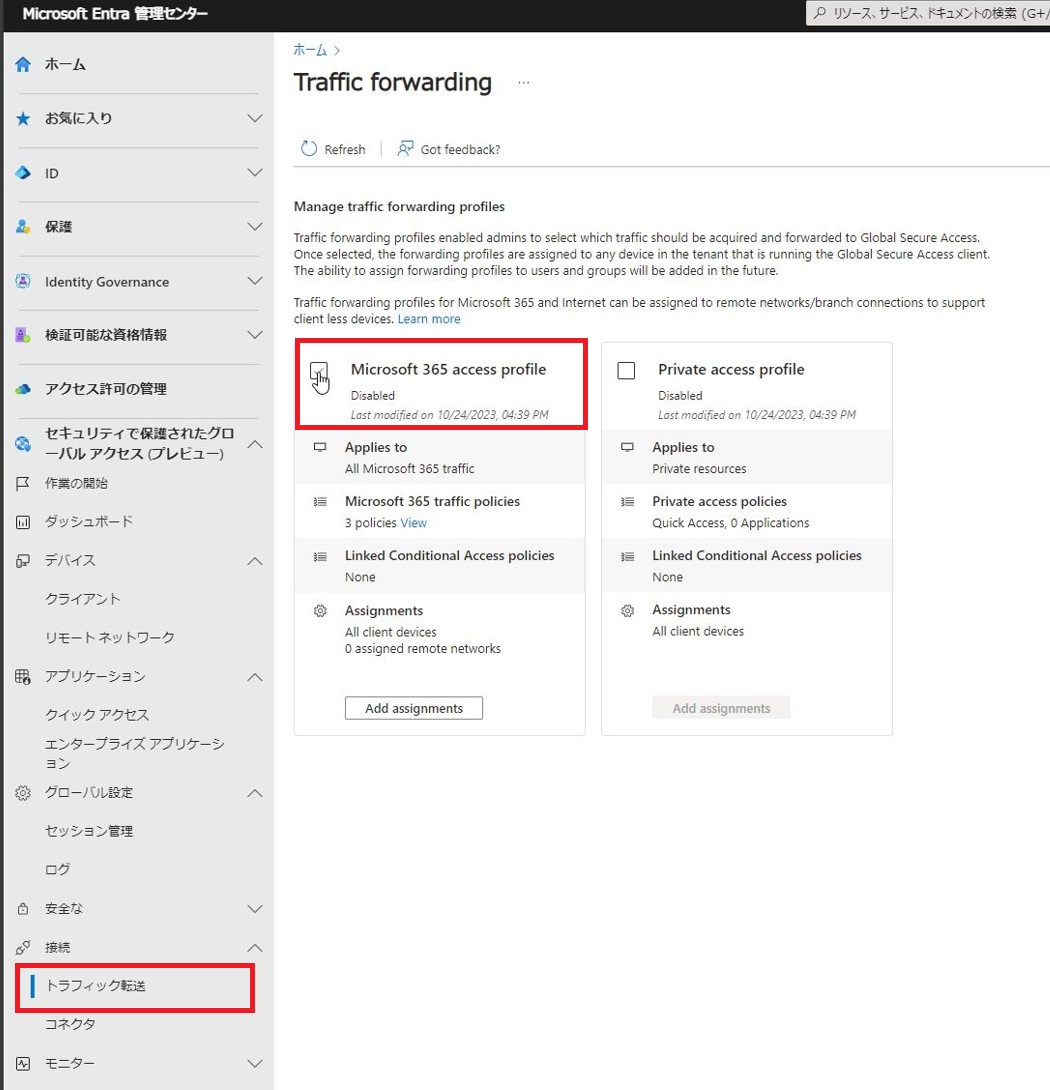

左ペインの[接続]-[トラフィック転送]をクリックします。

画面中央のMicrosoft 365 access profileにチェックを付けます。

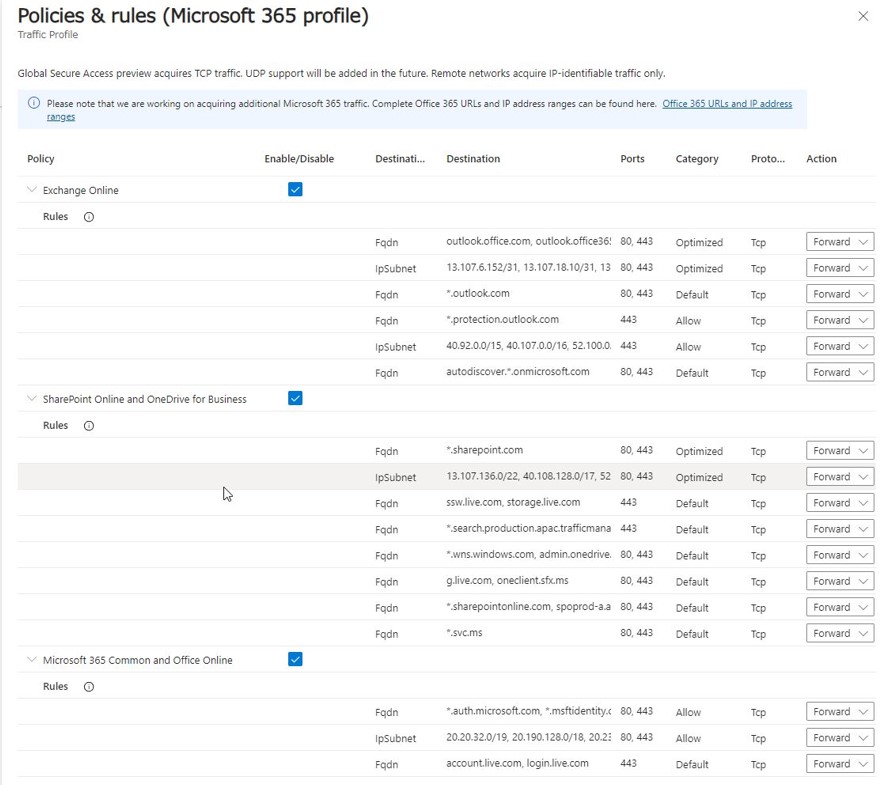

[Microsoft 365 traffic policies]の[View]をクリックすることでポリシーの詳細が表示されます

現在利用できるサービスは以下3つになります。

今後もっと増えていくと良いですね。

- Exchange Online

- SharePoint Online and OneDrive for Business

- Microsoft 365 Common and Office Online

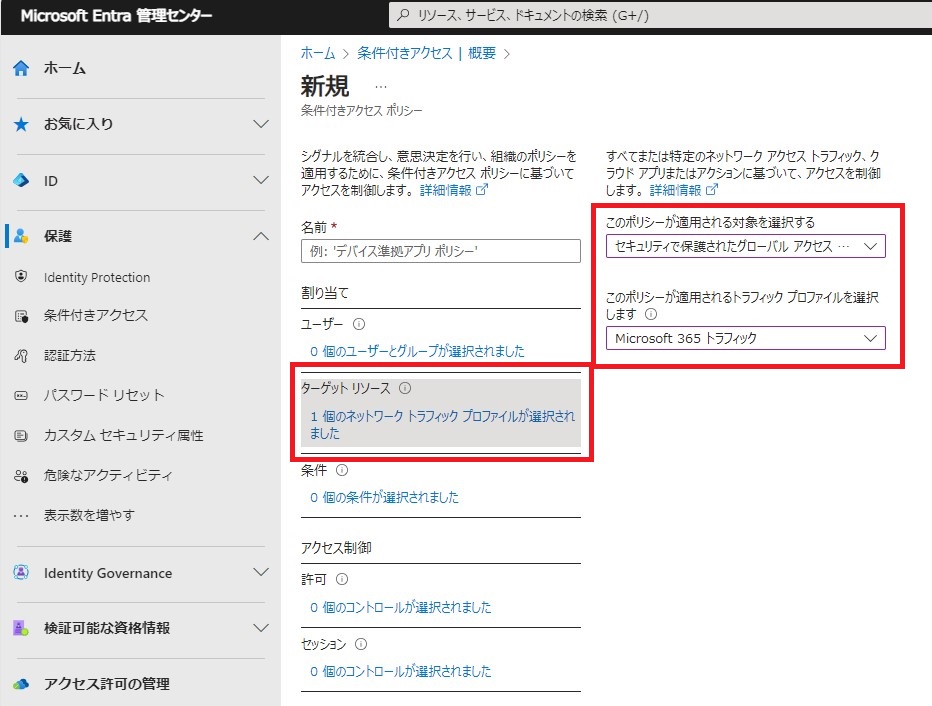

この有効化作業により条件付きアクセスのターゲットリソースに、M365トラフィックが追加されます。

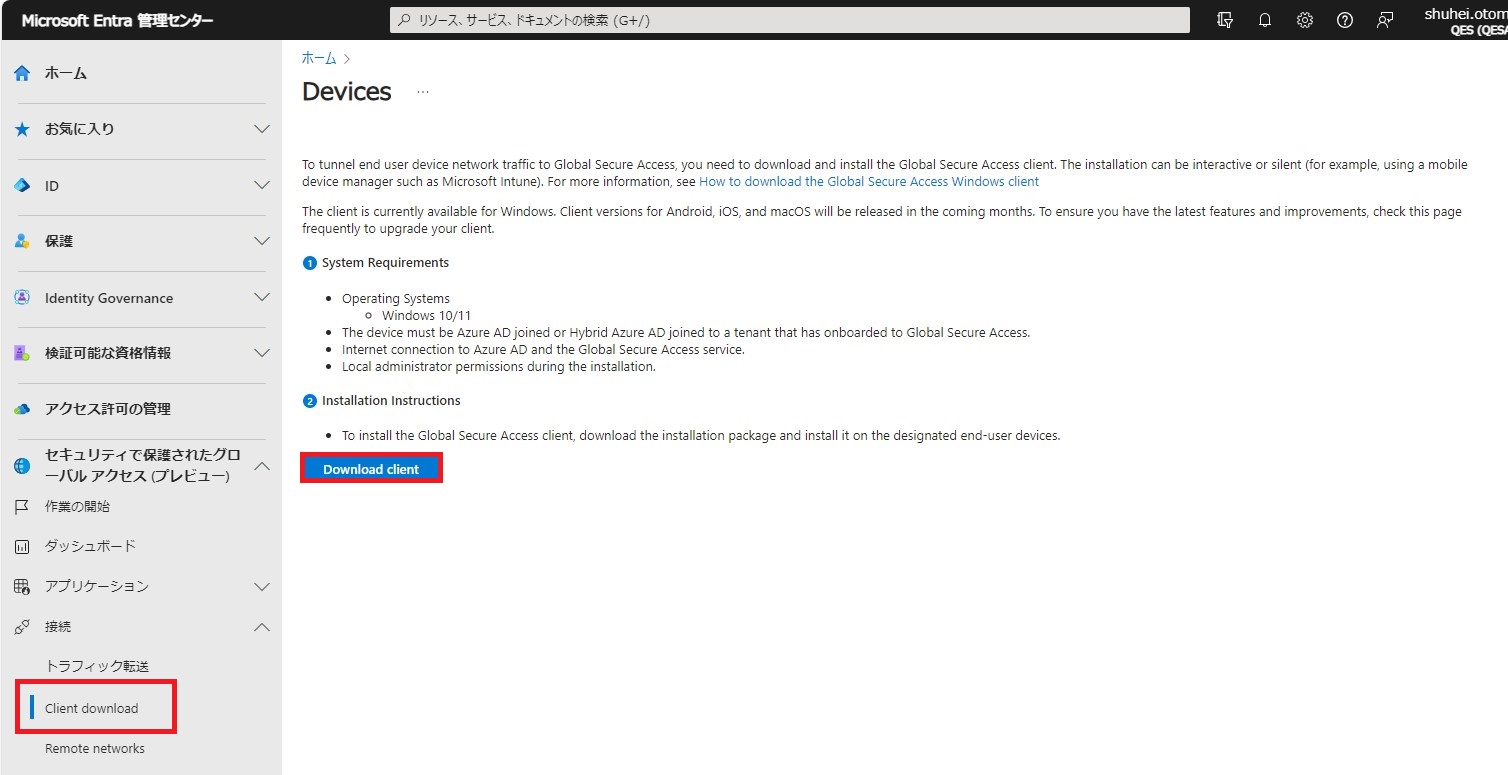

3.デバイスにGlobal Secure Access Client をインストール

次はデバイスにGlobal Secure Accessを使うための、クライアントソフトウェアをインストールしていきます。

使うデバイスは、Microsoft Entra参加が前提条件となります。

最初に、Microsoft Entra管理センターの左ペインから、

[セキュリティで保護されたグローバルアクセス]-[接続]-[Client download]をクリックする。

[Download client]をクリックして、クライアントをダウンロードします。

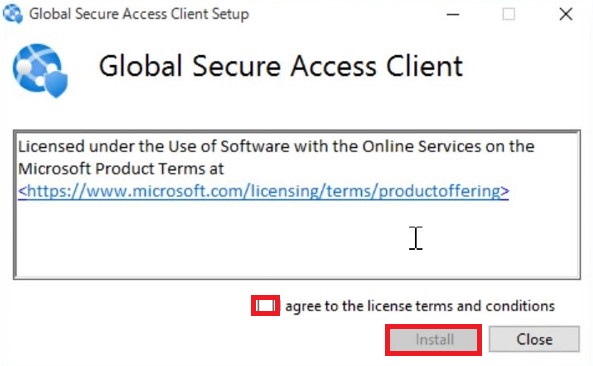

ダウンロードしたファイルを、管理者から実行してインストールしてください。

途中のライセンス規約の同意にチェックを付けて、[Install]をクリックしてください。

完了するとタスクバーにアイコンが表示されます。

緑のチェックが付けば正常に通信ができたことを確認できます。

4.テナント制限を有効にする

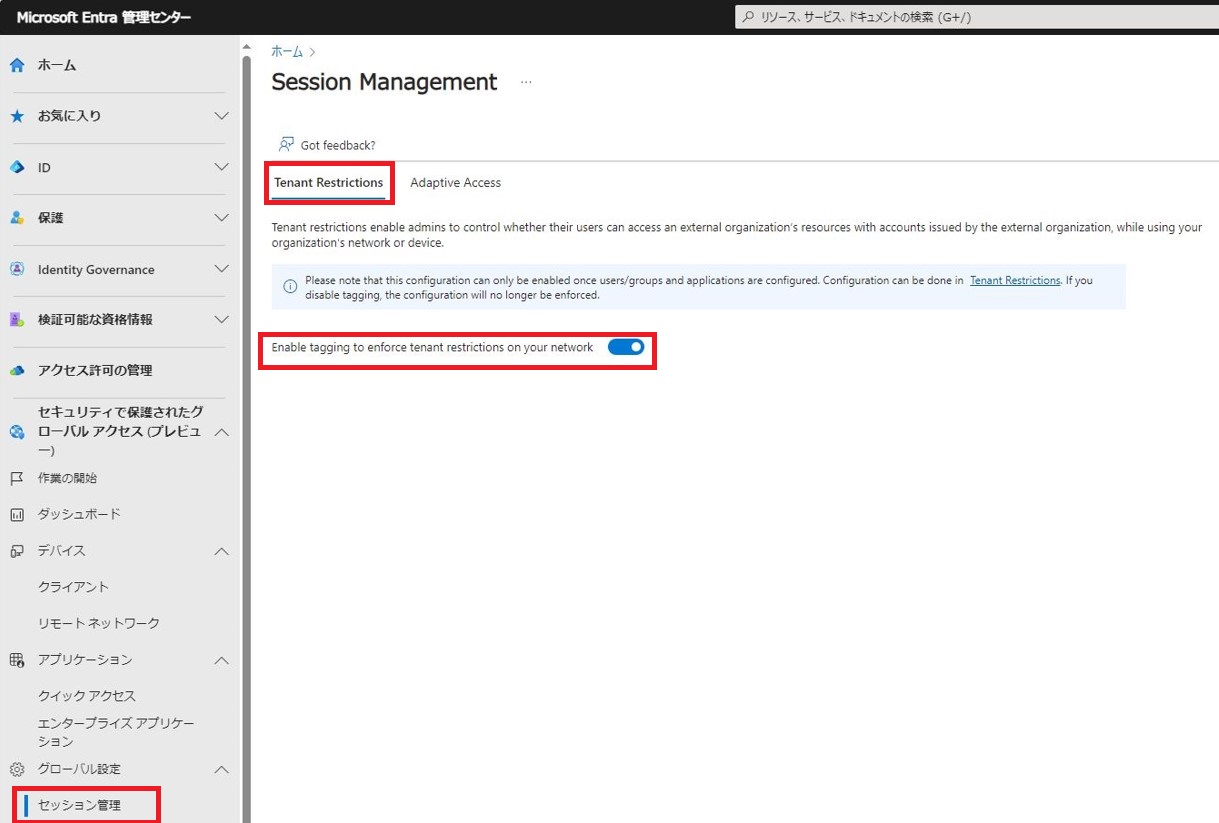

次に実際にテナント制限をかけてみましょう。Microsoft Entra管理センターの左ペインから、

[セキュリティで保護されたグローバルアクセス]-[グローバル設定]-[セッション管理]をクリックして開きます。

[Tenant Restrictions]タグを開き、[Enable tagging enforce tenant restrictions on your network]をクリックして有効化します。

これでマルチテナント制限が有効化されました!

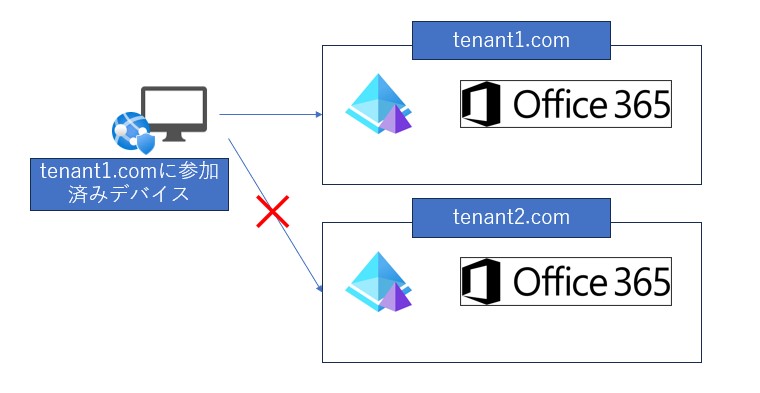

マルチテナント制限は、グローバルセキュアアクセスを使用しているクライアント端末から、

M365の別テナントへサインイン使用とするとブロックされるというものです。

実際にクライアント端末からアクセスしてみました!

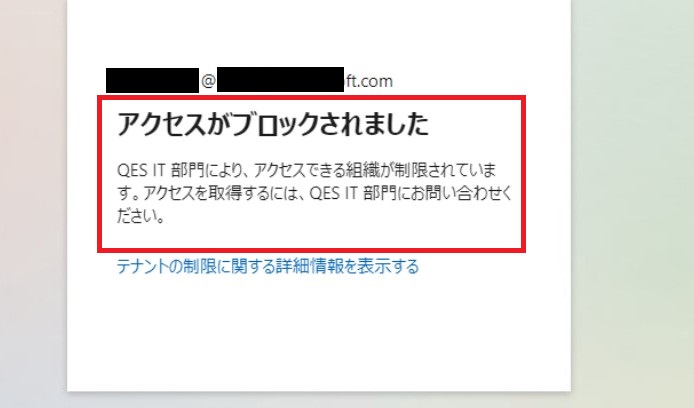

ブラウザをプライベートモードで開き、M365に別のテナント情報でサインインします。

サインイン後に以下画面が表示されブロックされることが確認できました。

5.ソースIP復元を有効化する

最後に、ソースIPの復元を試してみます。

一般的に、とあるリソースに一般的なクラウドプロキシーを通してアクセスする場合、

リソースから見た接続元IPアドレスが、クラウドプロキシーのIPアドレスになってしまいます。

この機能では、Global Secure Access通してMicrosoftサービスにアクセスするときに、

接続元IPアドレスが、クライアント端末のIPアドレスで維持されて記録されることで、

Entraサインインログや、リスク検出で確認・調査をする際に、迅速な対応が可能となります。

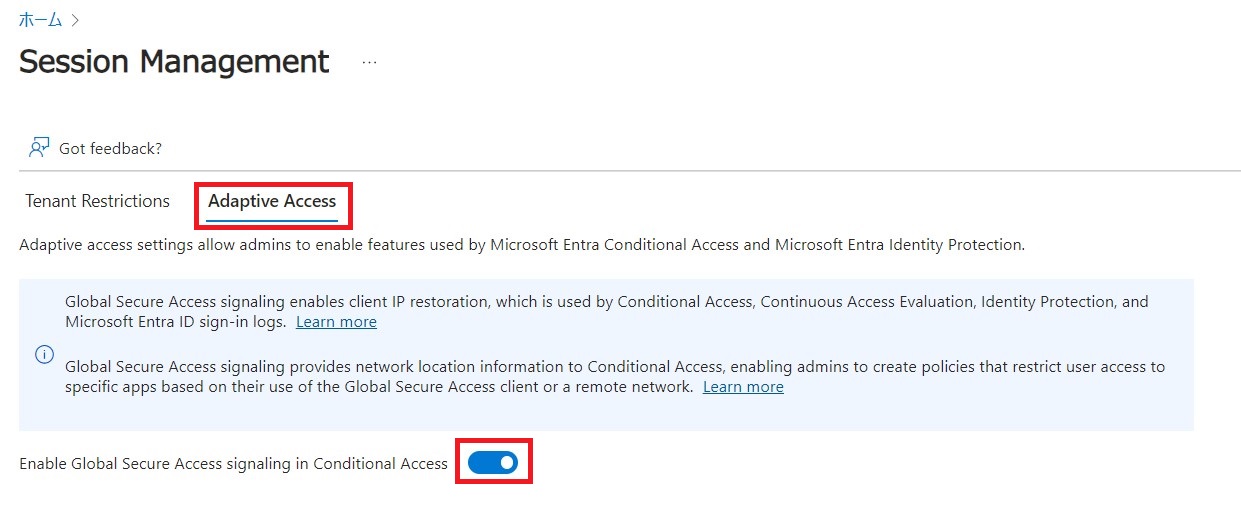

Microsoft Entra管理センターの左ペインから、

[セキュリティで保護されたグローバルアクセス]-[グローバル設定]-[セッション管理]をクリックして開きます。

[Adaptive Access]タグを開き、[Enable Global Secure Access signaling Conditional Access]をクリックして有効化します。

以下のようなサインインログのIPアドレス欄に、ソースIPが表示されるようになります!

まとめ

今回はGlobal Secure Accessの機能と、実際の検証内容をご紹介しました!

紹介しきれなかったPrivate Accessは近日公開予定です。

QESでは、他にもAzureやゼロトラストに関連する紹介記事を書いていますので、ぜひご覧ください。

https://www.qes.co.jp/media/tag/zerotrust

※このブログで参照されている、Microsoft、Windows、Power Pagesその他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。