記事公開日

[Microsoft Purview] DLPで秘密度ラベル別にアップロード先を制御する方法

はじめに

こんにちは。 DXソリューション営業本部の土屋です。

業務におけるクラウドサービスの活用は、今や当たり前の光景となりました。BoxやSharePointなどのツールは、場所を選ばない働き方を支える強力な味方です。

しかし、その便利さの裏には「シャドーIT」のリスクが潜んでいます。 もし、社員が業務効率を優先するあまり、会社の機密データを個人のGoogle DriveやDropbox、あるいは生成AIなどのWebサービスへ独断でアップロードしてしまったらどうなるでしょうか? 一度組織の管理下を離れたデータは、情報漏洩の火種となりかねません。

かといって、リスクを恐れるあまり「Webへのファイルアップロードを全面禁止」にしてしまえば、正規のクラウド活用まで阻害され、業務が立ち行かなくなってしまいます。

「必要なクラウド利用は許可しつつ、不適切な持ち出しだけを確実に防ぎたい」

この相反する課題を解決する切り札が、Microsoft Purview の「Data Loss Prevention(データ損失防止)」機能です。 本記事では、DLPと秘密度ラベルを連携させることで、単なる「一律禁止」ではなく、「『社外秘』ファイルはBoxのみ許可」「『極秘』ファイルはSharePointのみ許可」といった、データの重要度に応じた柔軟かつ強固なアップロード制御を実現する方法を解説します。

Microsoft Purview DLP とは

概要

Microsoft Purview Data Loss Prevention(以下、DLP)は、組織内の重要なデータが、意図しない経路で外部へ流出することを防ぐためのセキュリティソリューションです。 メールやTeamsでのやり取りはもちろん、PC(エンドポイント)からWebサービスへのファイル操作など、日常業務におけるデータの動きを常に監視し、情報漏洩のリスクを最小限に抑えます。

主な活用シーン

DLPポリシーを設定することで、具体的には以下のような制御が可能になります。

・クラウド利用の制御 : 会社の機密ファイルを、許可されていない個人のクラウドストレージ(Google Drive, Dropboxなど)へアップロードしようとした際に、その操作をブロックする。

・メール誤送信の防止 : 顧客の個人情報やクレジットカード番号が含まれるメールを社外へ送信しようとした際に、自動的に送信を止める。

・意図的な持ち出しへの警告 : Teamsなどで社外ユーザーに機密情報を共有しようとした際、警告メッセージを表示してユーザーに注意を促す。

本記事のゴール

今回はこのDLP機能を活用して、SharePointやBoxといった外部Webツールに対するアップロード制限を行います。 単にすべてを禁止するのではなく、「特定の秘密度ラベルを含むファイルが、許可されていないサービスへアップロードされるのを防ぐ」ためのポリシーを作成し、実際の挙動を確認していきます。

前提条件

本記事の設定を進めるにあたり、以下の環境および準備が整っている必要があります。

〇必要なライセンス : 対象のユーザーに対し、以下のいずれかのライセンス(またはアドオン)が割り当てられている必要があります。

・Microsoft 365 E5/A5/G5

・Microsoft 365 E5/A5/G5/F5 Compliance

・Microsoft 365 F5 Security & Compliance

・Microsoft 365 E5/A5/F5/G5 Information Protection and Governance

・Office 365 E5/A5/G5

〇ブラウザ環境の準備 : Webアップロードを正しく制御するために、以下の準備が必要です。

・Microsoft Edge: 標準で対応しているため、追加設定は不要です。

・Google Chrome / Firefox: 各ブラウザに対応した Microsoft Purview 拡張機能がインストールされている必要があります。

・その他のブラウザ: 監視できないブラウザからの漏洩を防ぐため、Purview「設定 > データ損失防止 > エンドポイントのDLP設定 > 機密データに対するブラウザーとドメインの制限 > 許可されていないブラウザー」より該当ブラウザの使用をブロックする設定を推奨します。

〇デバイスのオンボード : 監視対象となるWindows PCが、Purview にオンボード(デバイス登録)されていること。

〇秘密度ラベルの準備 : 制御の基準となるラベルが、Microsoft Purview ポータルにて作成・発行済みであること。

DLPの設定

ここからは、具体的な設定手順を解説します。

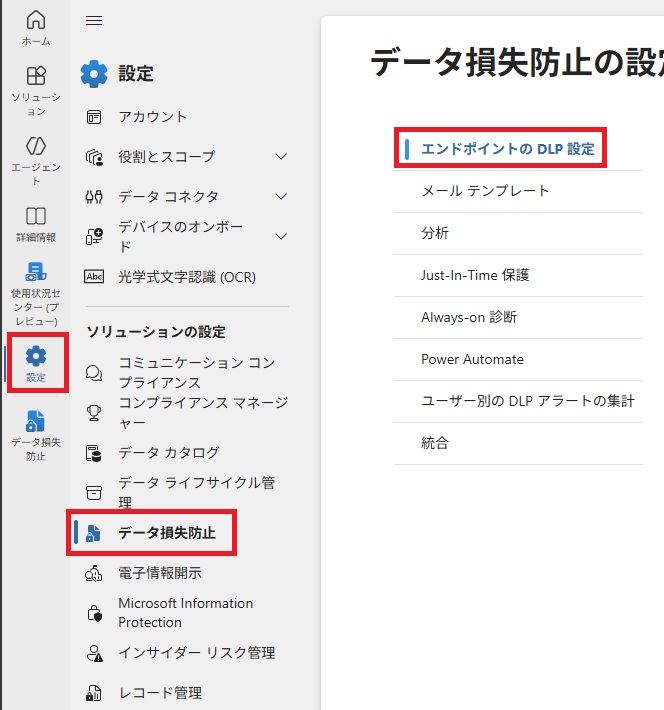

エンドポイントDLP設定の構成

Microsoft Purview ポータルにて、「設定 > データ損失防止 > エンドポイントのDLP設定 > 機密データに対するブラウザーとドメインの制限」を開きます。

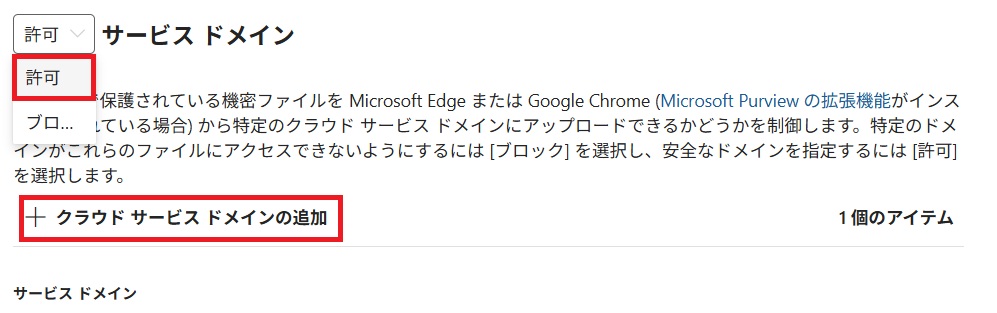

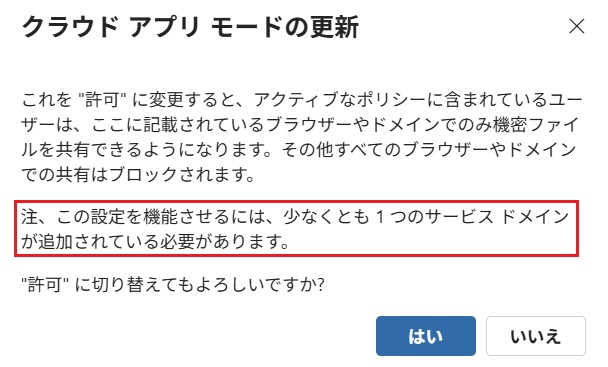

「サービスドメイン」を「許可」に設定し、「+ クラウド サービス ドメインの追加」をクリックします。

「クラウド サービス ドメインの追加」にて、許可するドメインを追加します。サービスドメインの「許可」はホワイトリストとして機能しますが、1つ以上のドメインを指定しないとリストとして機能しないため、本手順では例として「m365.cloud.microsoft」を設定します。

※DLPポリシーの設定にて、ここで設定したドメインをブロックすることも可能です。

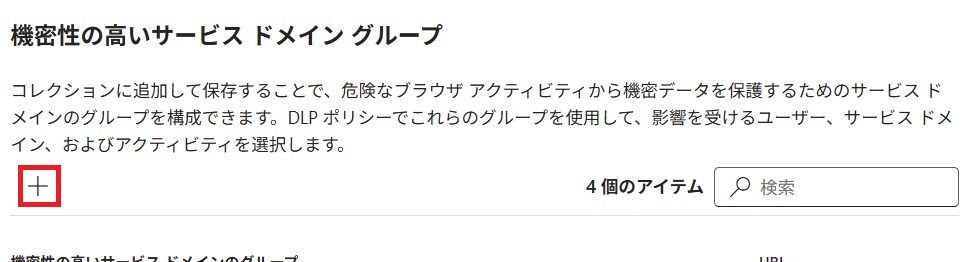

続いて「機密性の高いサービス ドメイン グループ」にて、「+」をクリックし、アップロードを許可するドメイン グループの設定を行います。

今回の検証では、例としてBoxへのアップロードを許可する「Box」とSharePointへのアップロードを許可する「SharePoint」を作成します。

加えてサービスドメインで設定したドメイン「m365.cloud.microsoft」にはM365 Copilotも含まれるためCopilotをブロックするためのグループ「Copilot」も作成します。

DLPポリシーの作成

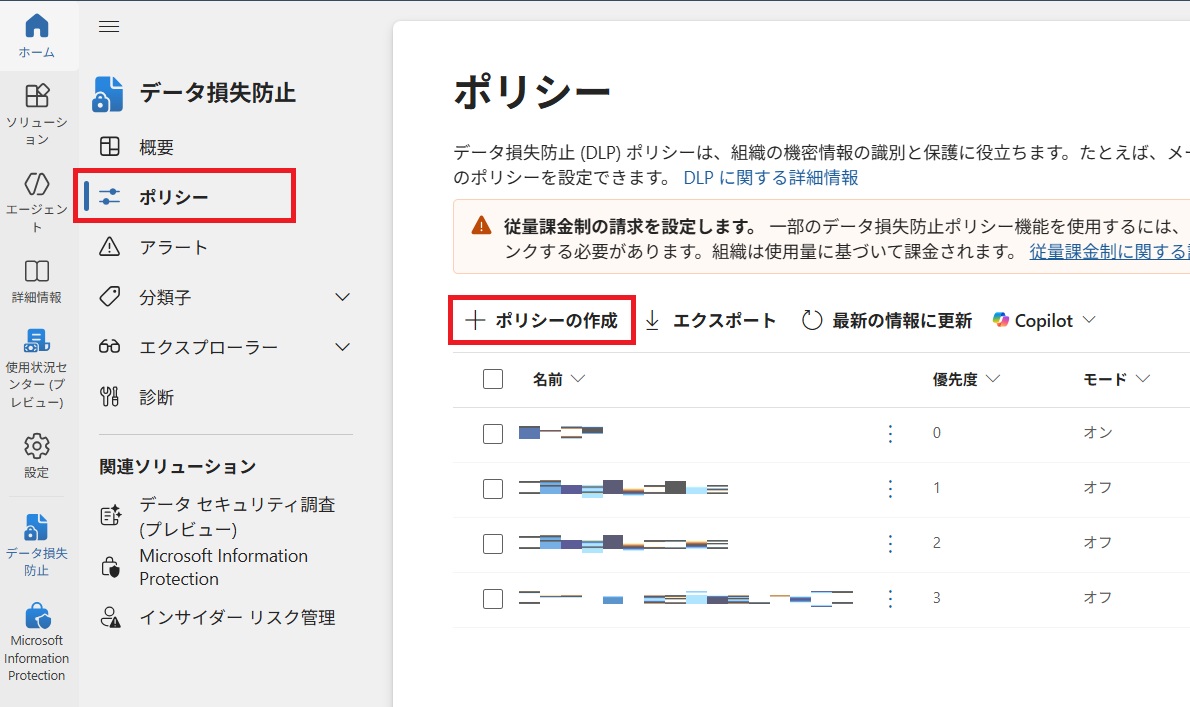

「ソリューション > データ損失防止 > ポリシー」より「+ ポリシーの作成」をクリックします。

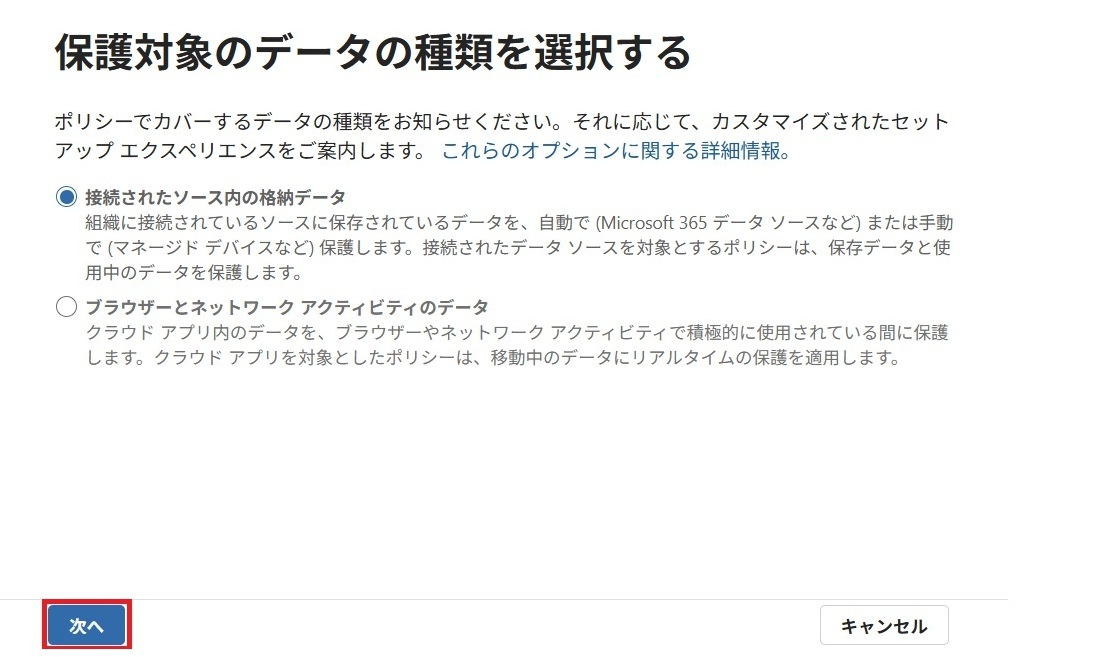

「保護対象のデータの種類を選択する」にて「次へ」をクリックします。

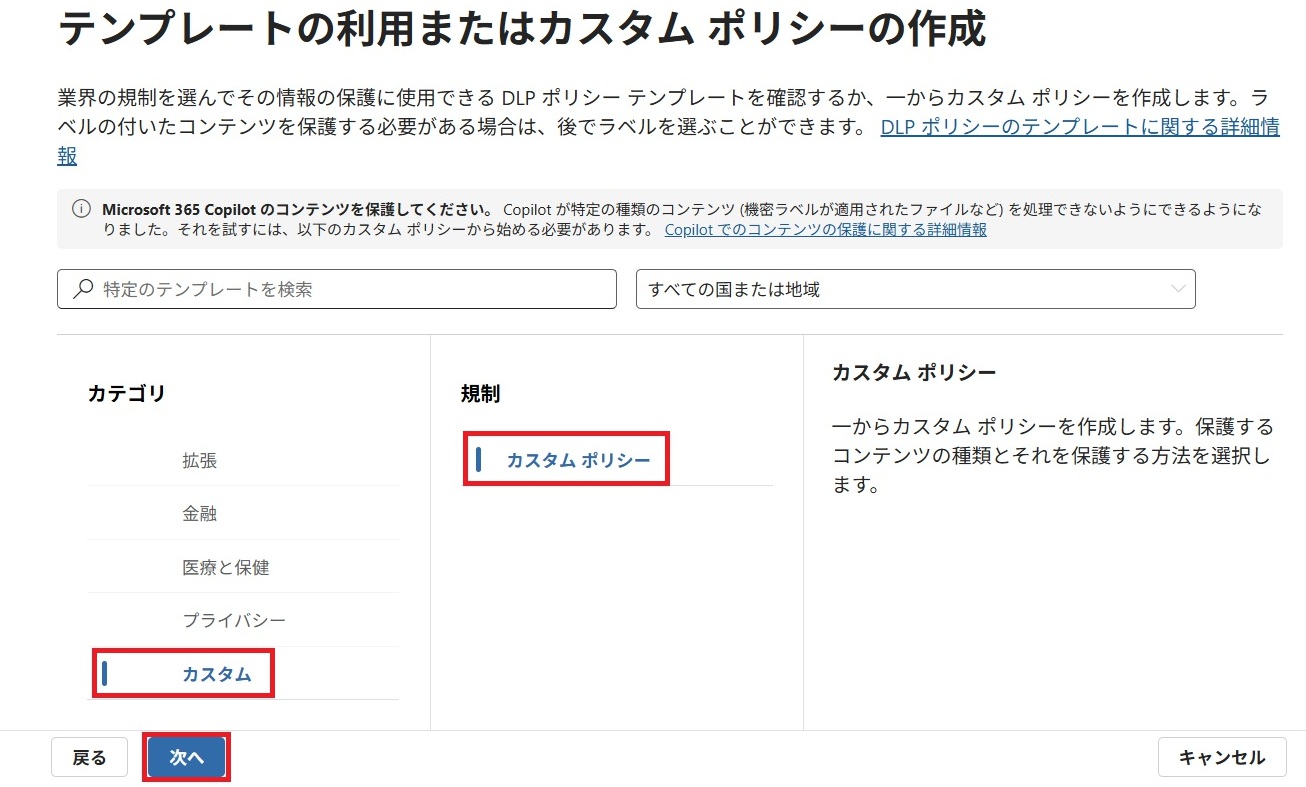

「テンプレートまたはカスタムポリシーの作成」にてカテゴリを「カスタム」、規則を「カスタム ポリシー」にそれぞれ選択し、「次へ」をクリックします。

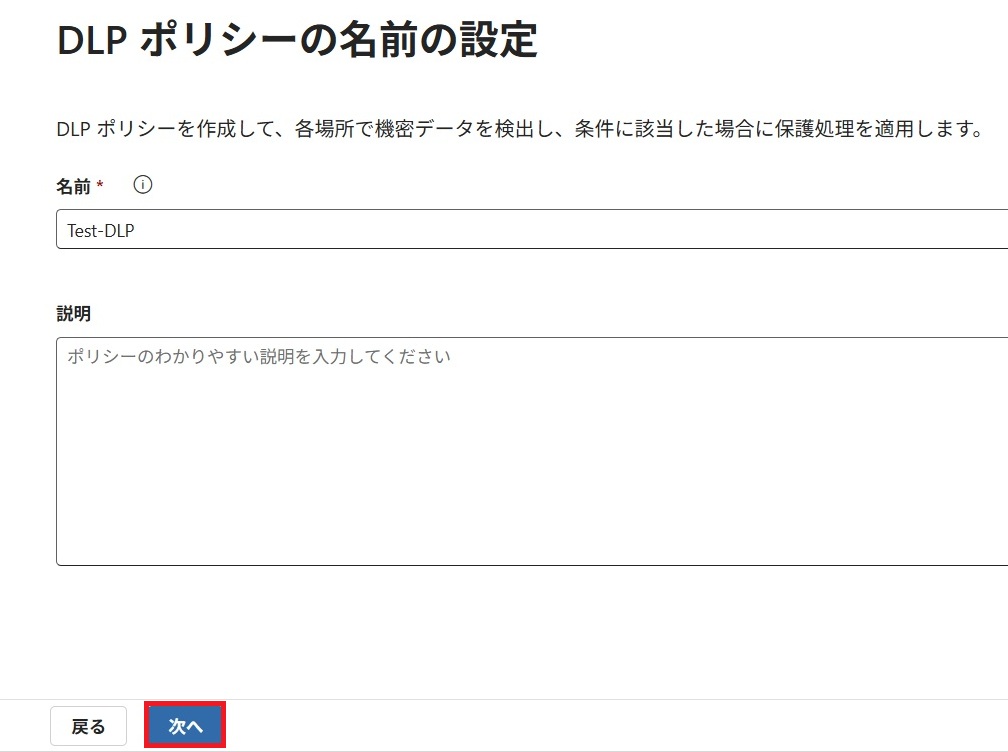

「DLPポリシーの名前の設定」にて任意の名前を入力し、「次へ」をクリックします。

「管理単位」は本手順では変更を行わず「次へ」をクリックします。

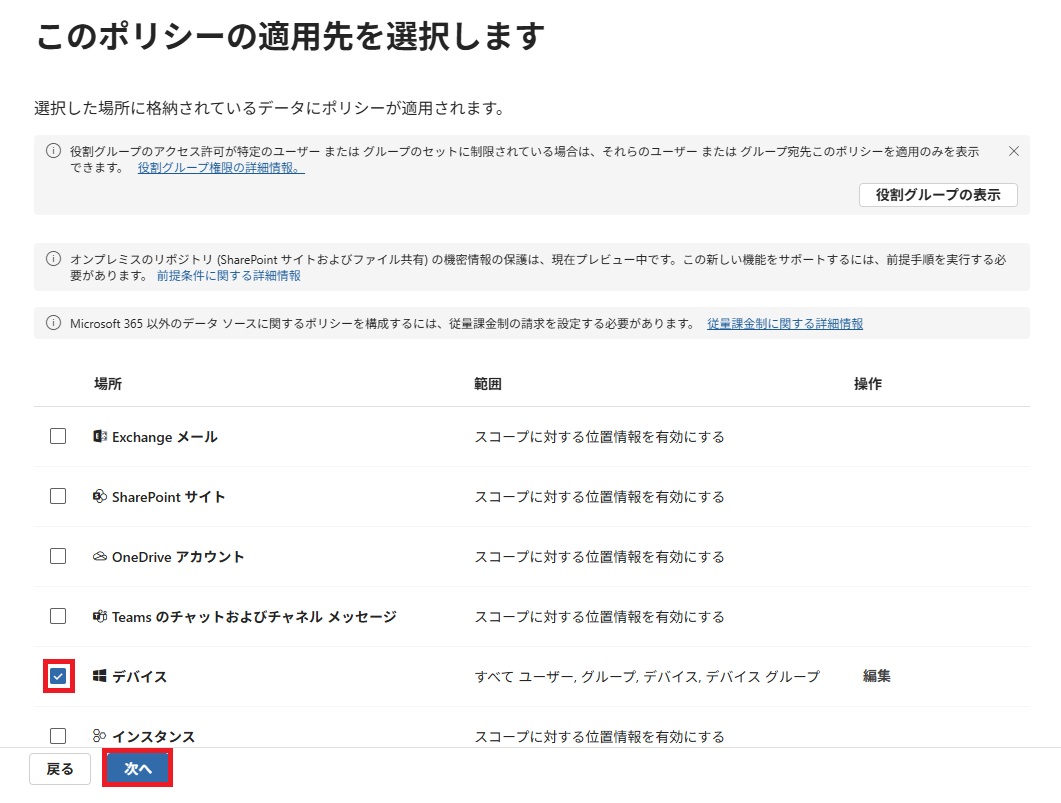

「このポリシーの適用先を選択します」にて「デバイス」にチェックを入れ「次へ」をクリックします。

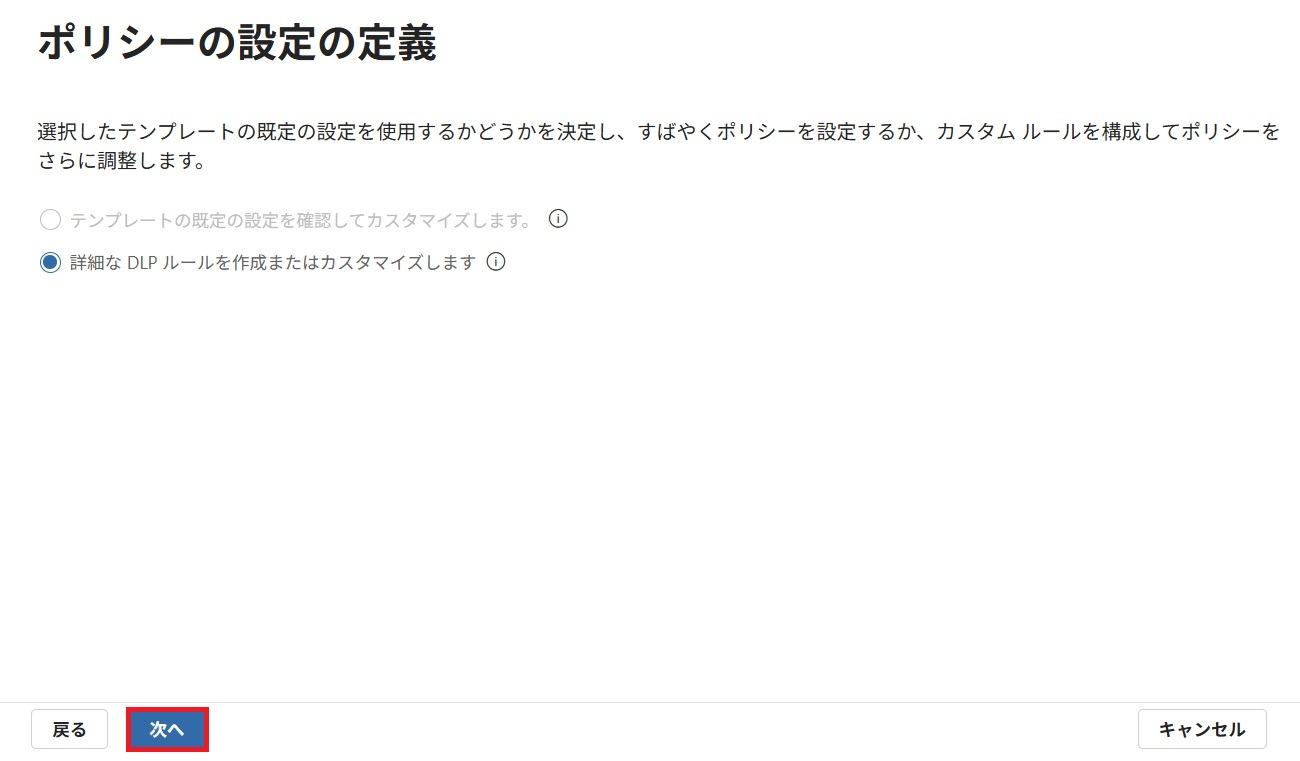

「ポリシーの設定の定義」にて、「次へ」をクリックします。

「詳細なDLPルールのカスタマイズ」にて「+ ルールを作成」をクリックし、ルールの作成を行います。

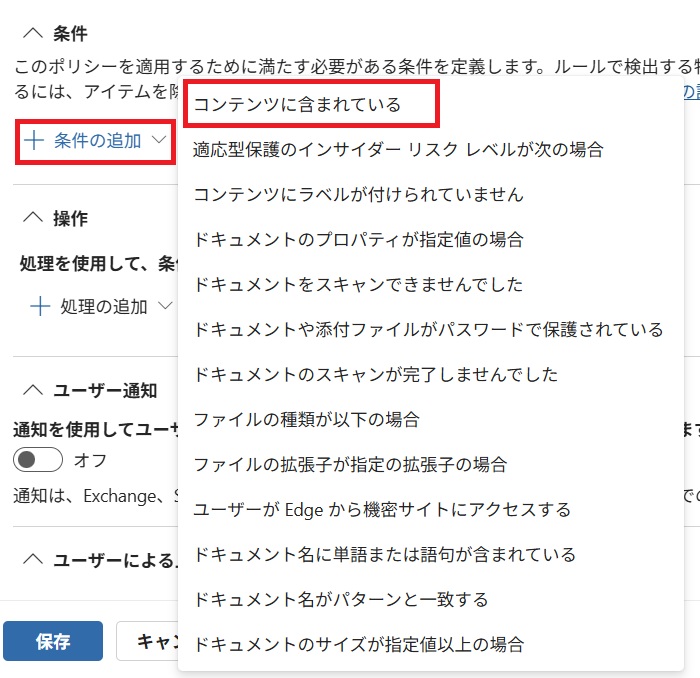

「ルールの編集」にて「名前」を入力した後、「条件」から「+ 条件の追加」をクリックし、「コンテンツに含まれている」を選択します。

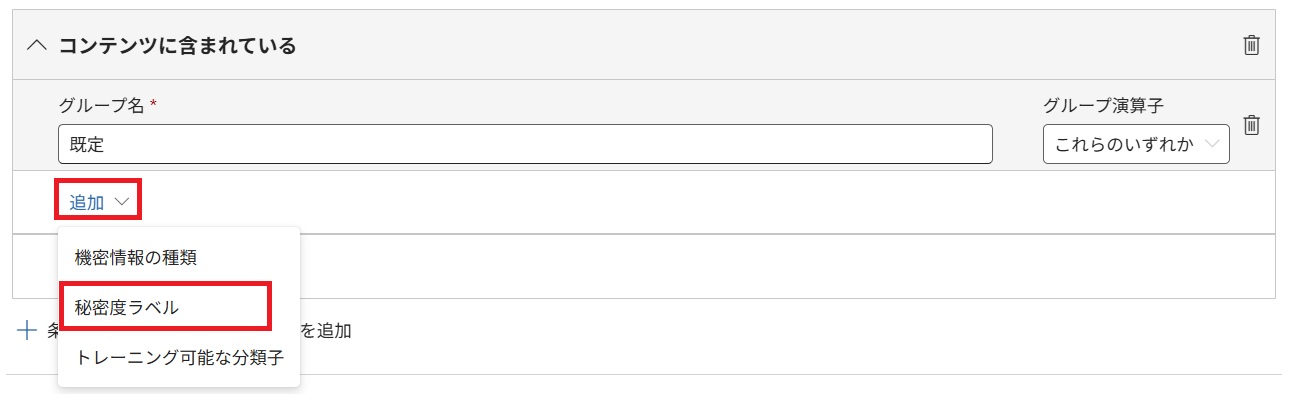

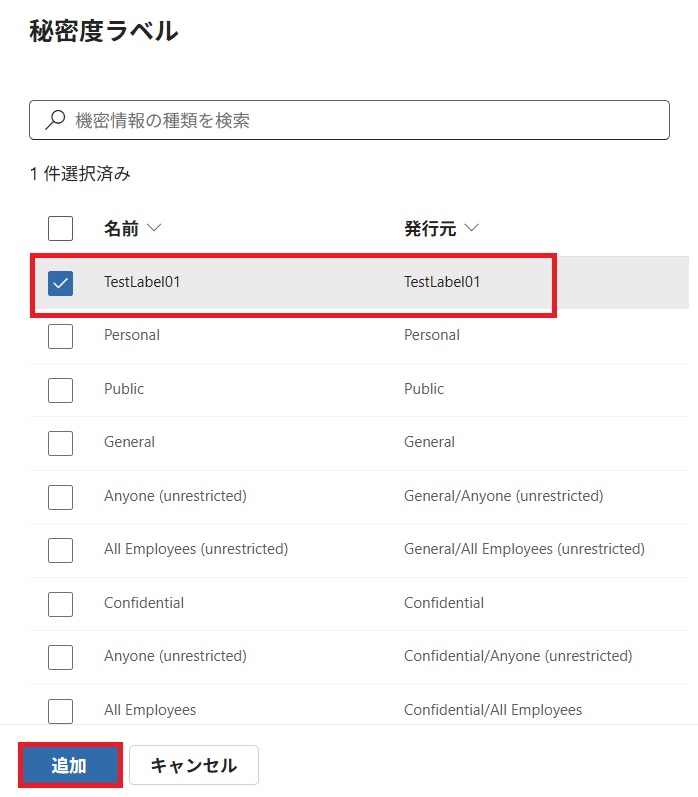

続いて「コンテンツに含まれている」の「追加」から「秘密度ラベル」を選択し、ポリシーを適用する秘密度ラベルを選択します。

本手順では例として「TestLabel01」を選択します。

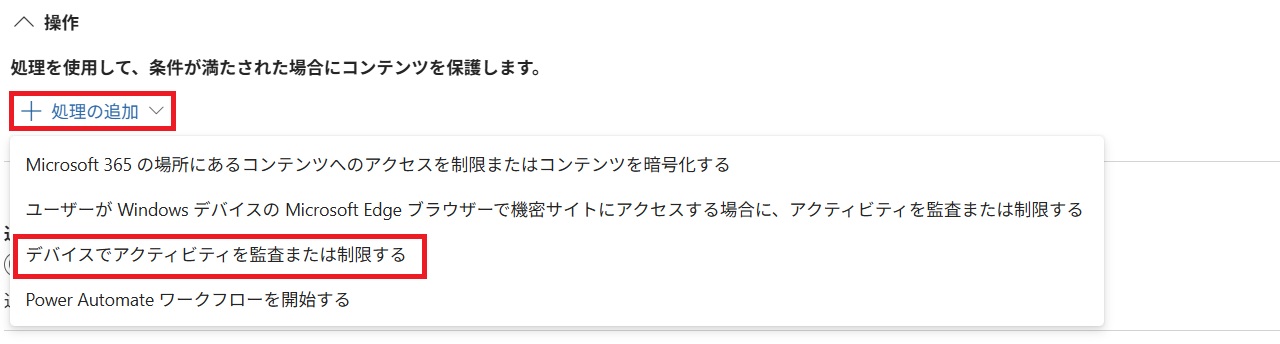

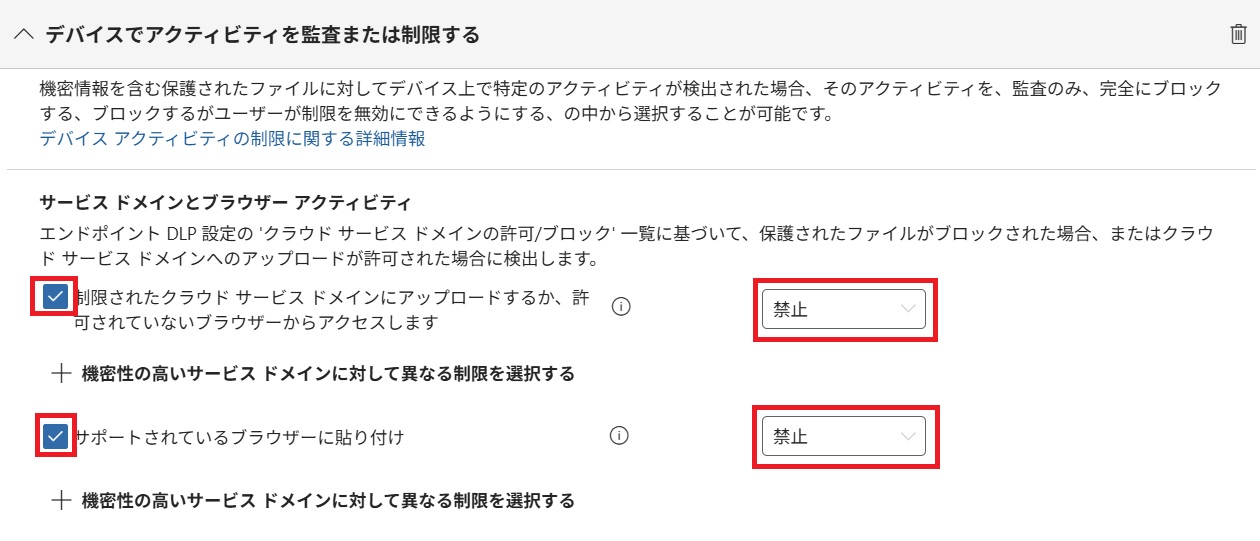

「操作」にて「+ 処理の追加」をクリックし、「デバイスでアクティビティを監査または制限する」を選択し、「サービスドメインとブラウザーアクティビティ」を以下の画像のように設定します。

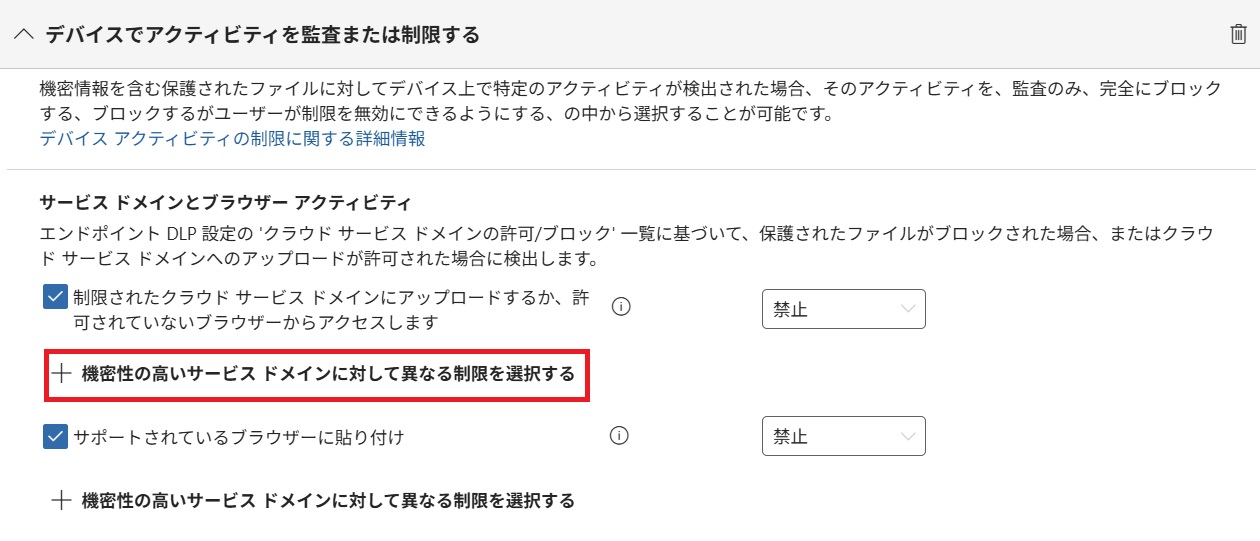

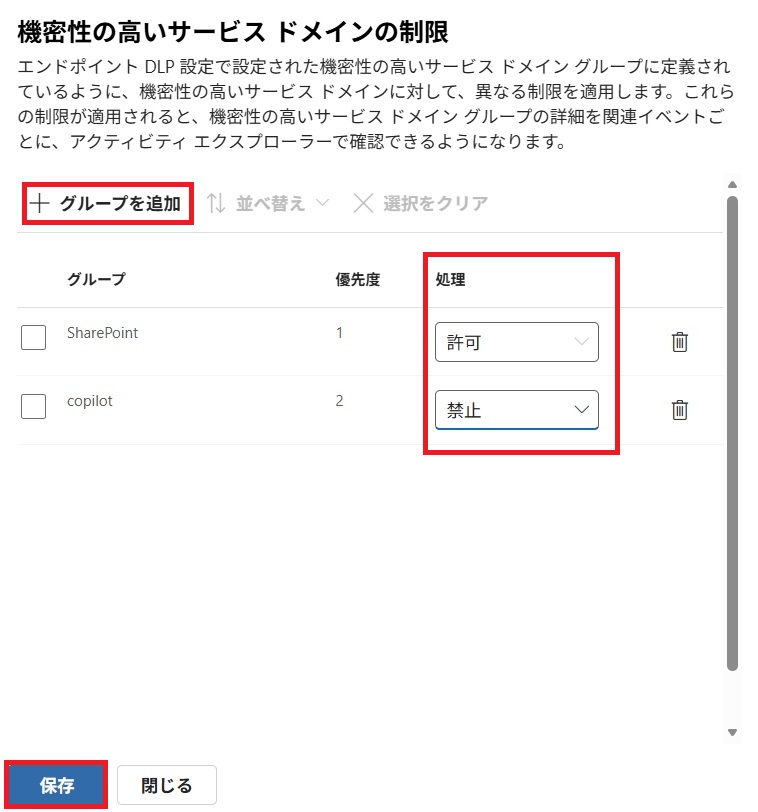

続いて、「+ 機密性の高いサービスドメインに対して異なる制限を選択する」にてブロックの例外設定を行います。

「機密性の高いサービスドメインの制限」にて前項の「エンドポイントDLP設定の構成」で作成したドメイングループを設定し、処理を「許可」に選択して「保存」をクリックします。

本手順では例として「SharePoint」を許可に設定しています。

※「m365.cloud.microsoft」に含まれるCopilotをブロックするためにドメイングループ「Copilot」を「禁止」に設定しています。

設定が終わったら「保存」をクリックし、別ラベルも必要に応じて設定を行った後「次へ」をクリックします。

TestLabel02には、Boxの許可、Copilotの禁止を設定しています。

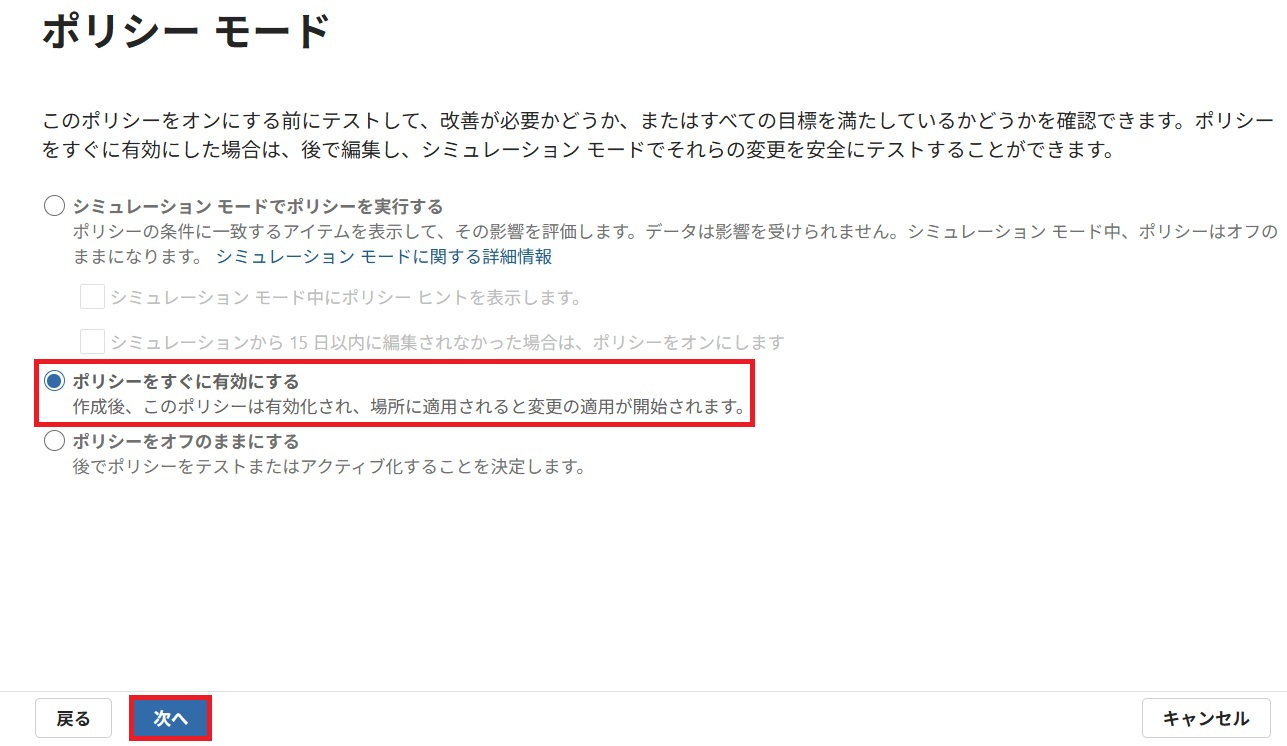

「ポリシーモード」にて「ポリシーをすぐに有効にする」を選択し、「次へ」をクリックします。

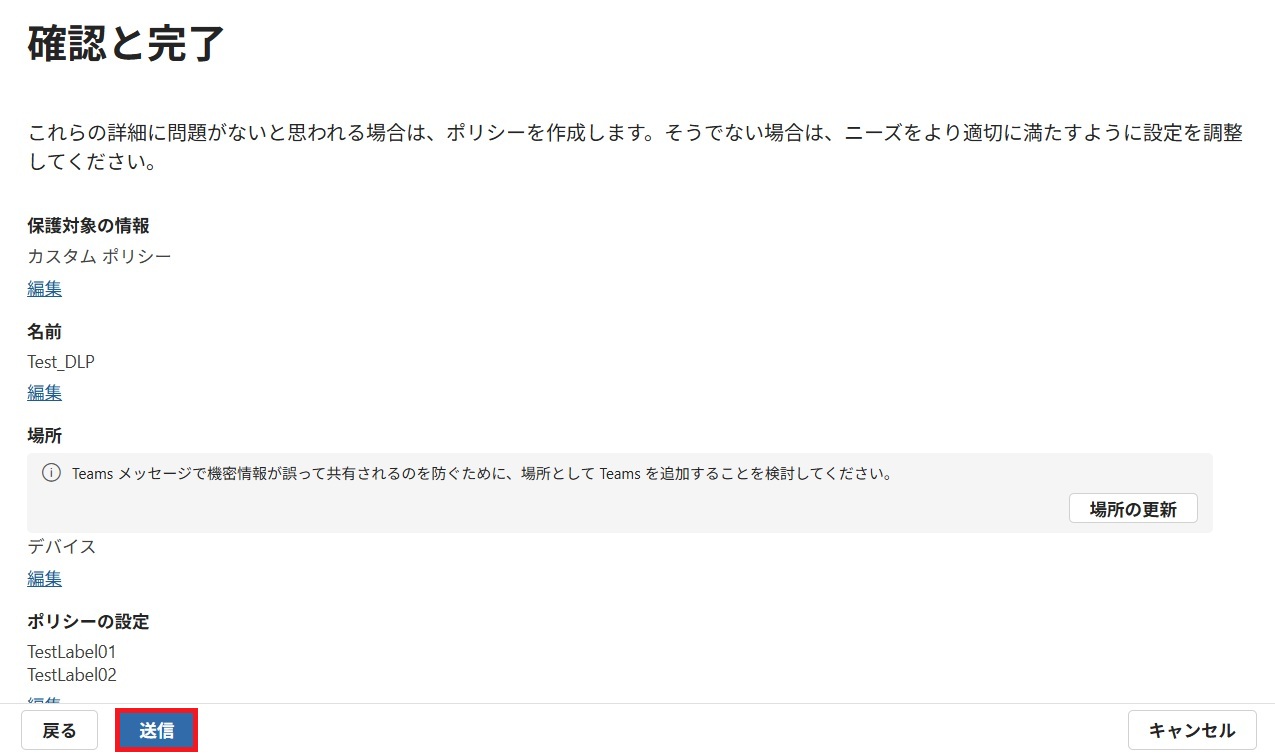

「確認と完了」にて設定内容を確認し「送信」をクリックします。

「ソリューション > データ損失防止 > ポリシー」、「設定 > デバイスのオンボード > デバイス」の「ポリシー同期の状態」がそれぞれ同期されていることを確認します。

※ポリシー設定の同期には1時間程度かかります。

動作確認

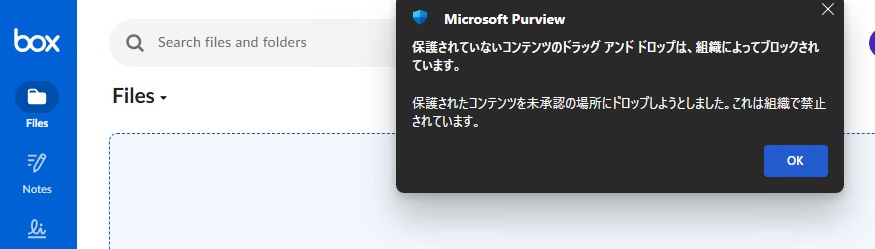

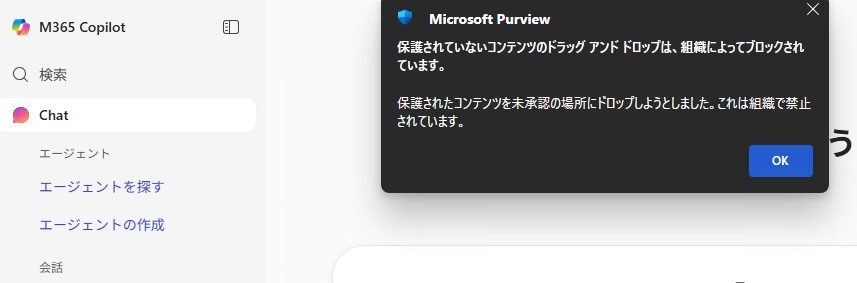

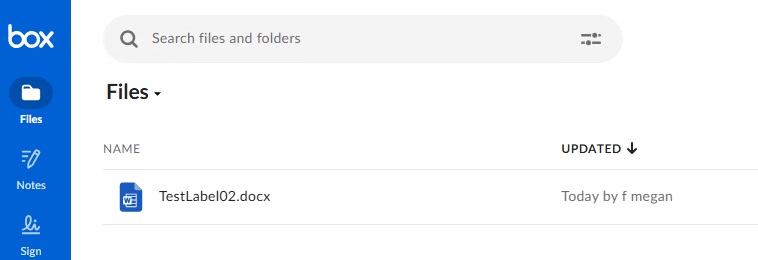

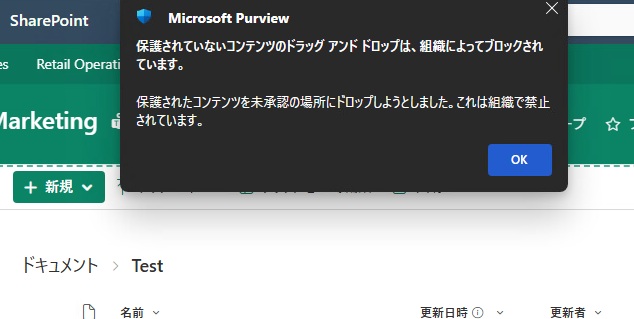

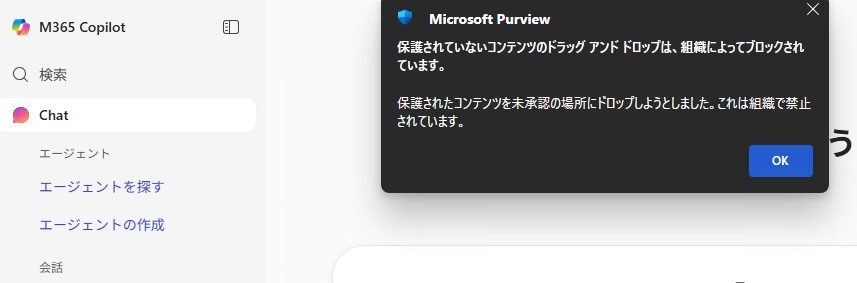

それでは、Purview DLP の設定が正しく反映されているか、実際の動作を確かめていきましょう。

今回は検証用として、以下の2種類の秘密度ラベルを付与したファイルを用意しました。

・TestLabel01 が付与されたファイル

→予測される結果 : SharePoint許可

・TestLabel02 が付与されたファイル

→予測される結果 : Box許可

これらのファイルを、許可されたドメインと許可されていないドメインそれぞれにアップロードし、ポリシー通りの挙動になるかテストします。

TestLabel01

許可

SharePoint

ブロック

Box

M365 Copilot

TestLabel02

許可

Box

ブロック

SharePoint

M365 Copilot

以上の検証結果により、今回作成した DLP ポリシーが期待通りに機能していることが確認できました。

今回の動作確認におけるポイントは、以下の3点です。

・ラベルの正確な認識: DLP がファイルの「秘密度ラベル」を正しく読み取り、制御の判断基準としていること。

・宛先の精密な識別: ラベルとドメインの組み合わせを正しく判別し、例外許可のルールが正確に適用されていること。

・許可リスト方式による厳格な排除: 特定の許可されたドメイン以外へのアップロードは、原則としてすべてブロックされるという、抜け穴のない「ホワイトリスト型」の制御が確立できていること。

これにより、単なる「Webアップロードの一律禁止」ではなく、「秘密度ラベルに応じて、利用できるクラウドサービスをシステム的に制限する」という、柔軟なセキュリティ制御が実現できました。

まとめ

本記事では、Microsoft Purview DLP を活用することで、組織の機密情報が許可されていない外部サービスへ流出するのを未然に防ぐ仕組みを構築しました。

今回は「秘密度ラベル」を判断基準として制御を行いましたが、Purview DLP のポテンシャルはこれだけにとどまりません。 例えば、標準のテンプレートにはない社内固有のプロジェクトコードや特定のキーワードを検知させたい場合、「カスタムの機密情報」を作成してポリシーに組み込むことも可能です。これにより、自社の運用に即した、よりきめ細やかな保護が可能になります。

「セキュリティのために利便性を犠牲にする」のではなく、「業務効率を維持したまま、守るべき情報を確実に守る」

この理想的な環境を実現する Purview DLP を、ぜひこの機会に自社のセキュリティ対策へ取り入れてみてはいかがでしょうか。

※このブログで参照されている、Microsoft、その他のマイクロソフト製品およびサービスは、米国およびその他の国におけるマイクロソフトの商標または登録商標です。

※その他の会社名、製品名は各社の登録商標または商標です。